Unternehmen, die sich nach ISO 27001 zertifizieren, oder ein ISMS nach 27001 aufbauen möchten, haben die Herausforderungen die Maßnahmen der Klassifizierung von Informationen A.5.12 des Anhang A umzusetzen. Zusammengefasst sind diese Anforderungen, dass:

- Informationen ein angemessenes Schutzniveau entsprechend Ihrer Wertigkeit erhalten;

- Informationen gemäß externen und internen Anforderungen klassifiziert werden;

- Informationen entsprechend einem Klassifizierungsschema gekennzeichnet werden;

- es Verfahren für die Handhabung gemäß dem Klassifizierungsschema gibt.

Referenz Englisch: A.5.12 Classification of information, A.5.13 Labelling of information, A.5.10 Handling of assets

Referenz Deutsch: A.5.12 Klassifizierung von Informationen, A.5.13 Kennzeichnung von Informationen, A.5.10 Zulässiger Gebrauch von Informationen und anderen damit verbundenen Informationen.

Die Klassifizierung von Informationen

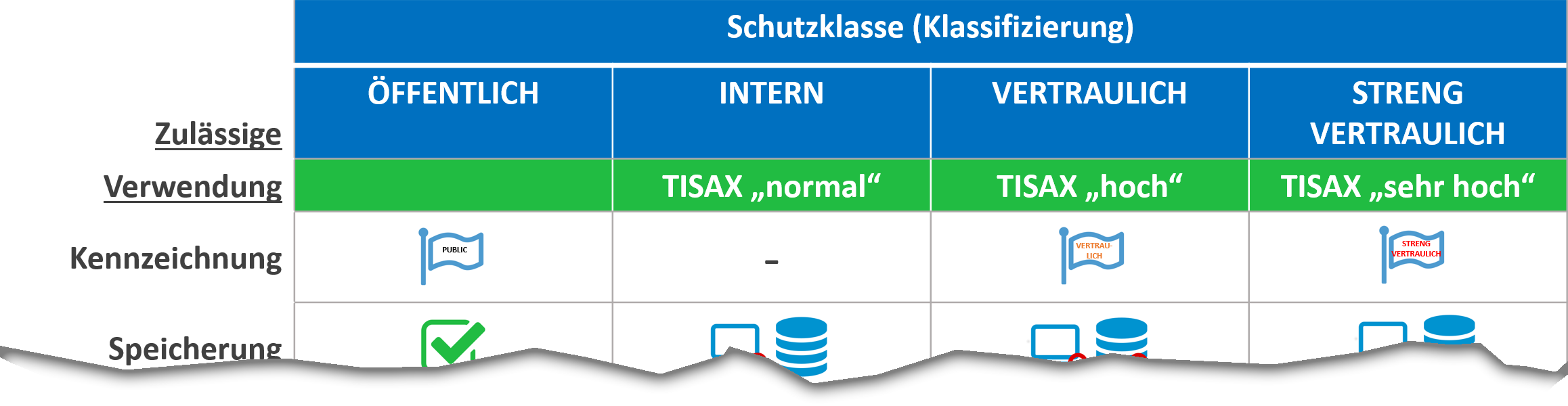

Die Vergangenheit hat uns gezeigt, dass das klassische Klassifizierungsschema „Öffentlich“, „Intern“, „Vertraulich“ und „Streng Vertraulich“ in der Praxis schlecht funktioniert, hier ein Überblick über das Schema.

| Öffentlich | Intern | Vertraulich | Streng Vertraulich |

|---|---|---|---|

| Daten sind für jedermann, auch außerhalb der Firma, zugänglich. | Interne Daten werden lediglich den eigenen Mitarbeitern zugänglich gemacht. | Vertraulich definierte Daten sind lediglich einer begrenzten Anzahl an Mitarbeitern zugänglich, z.B. Personaldaten, Kundenlisten, Kalkulationen. | Streng vertrauliche Daten sind punktuell und ausschließlich bestimmten definierten Personen zugänglich. Eine Weitergabe kann das Unternehmen nachhaltig schädigen. |

Die Schwächen des klassischen Klassifizierungsschemas sind:

- MitarbeiterInnen sind mit der Kennzeichnung aller Dokumente überfordert, bei einem Audit findet der Auditor tonnenweise ungekennzeichnete „Interne“ Informationen.

- MitarbeiterInnen verstehen den Unterschied zwischen „Öffentlich“ und „Intern“ nicht.

- Durch die Kennzeichnung “Intern” wird signalisiert, dass eine Information dieser Schutzklasse nur innerhalb des Unternehmens ausgetauscht werden darf, was nicht stimmt.

- Besonders fleißige MitarbeiterInnen erkennen in Ihren Arbeitsdokumenten schnell „Vertrauliche“ oder sogar „Streng Vertrauliche“ Informationen und verursachen so hohen Aufwand und hohe Kosten beim Informationshandling.

Anwendung einer Informationsklassifizierung

Das Ziel der folgenden drei Kontrollen ist die Anforderung, dass Unternehmen ihren Informationen ein angemessenes Schutzniveau bieten müssen. Dabei ist zu berücksichtigen, dass unterschiedliche Informationen verschiedene Wertigkeiten für das Unternehmen haben. So sind Mitarbeiterdaten, Kundendaten und Entwicklungsdaten typischerweise besser zu schützen als Produktinformationen.

Erklärung zu A.5.12 Klassifizierung von Informationen

Mit der Maßnahme möchte die Norm erreichen, dass Informationen zu jeder Zeit klassifiziert sind, wobei die Klassifizierungsstufe aus gesetzlichen Anforderungen, der Anforderung von interessierten Parteien oder dem Wert bzw. der Kritikalität gemäß der drei Schutzziele Vertraulichkeit, Integrität, Verfügbarkeit abgeleitet werden müssen.

Erklärung zu A.5.13 Kennzeichnung von Informationen

Über die Kennzeichnung von Informationen soll erreicht werden, dass BenutzerInnen einfach erkennen können welche Informationsklassifizierungsstufe die jeweiligen Daten/Informationen tragen. Diese Kennzeichnung muss sowohl elektronisch gespeicherte Informationen abdecken, als auch ausgedruckte und archivierte Informationen.

Erklärung zu A.5.10 Zulässiger Gebrauch von Informationen und anderen damit verbundenen Werten

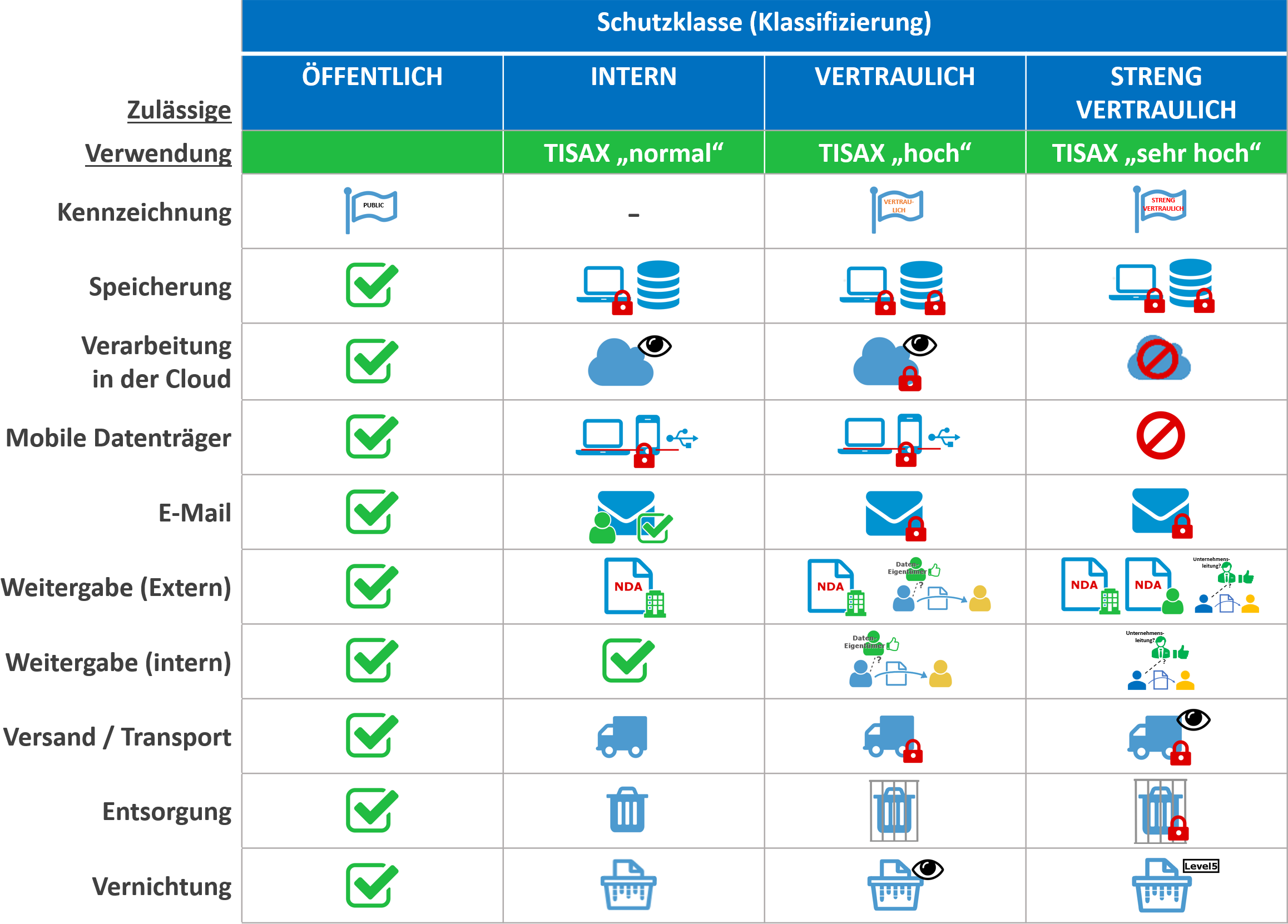

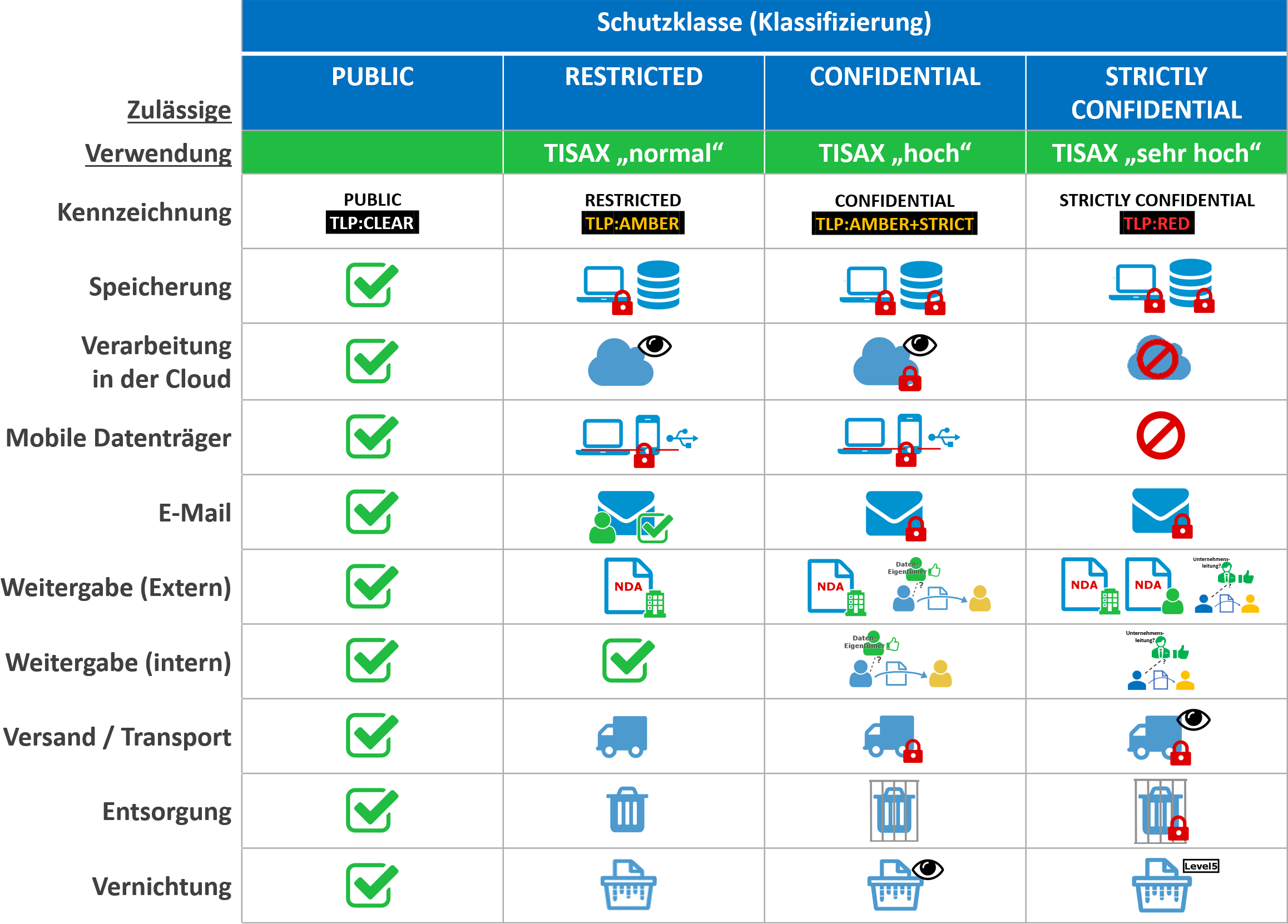

Zu der Kennzeichnung der Informationen gemäß dem Informationsklassifizierungsschema benötigen die BenutzerInnen verständliche Anweisungen für die Handhabung der Informationen. Hier hat sich eine Matrix bewährt mit den wichtigsten Arten wie mit Informationen umgegangen bzw. wo diese gespeichert werden können:

- Wie ist zu kennzeichnen?

- Wo dürfen die Informationen gespeichert werden? (am Client, auf welchen Servern)

- Dürfen die Informationen in der Cloud gespeichert werden? (wenn ja, in welchen Clouds)

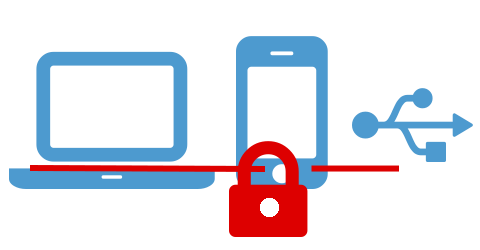

- Ist die Speicherung auf mobilen Datenträgern oder dem Smartphone erlaubt?

- Dürfen Mitarbeiter klassifizierte Informationen per Email versenden, wenn ja mit welchen zusätzlichen Schutzmethoden?

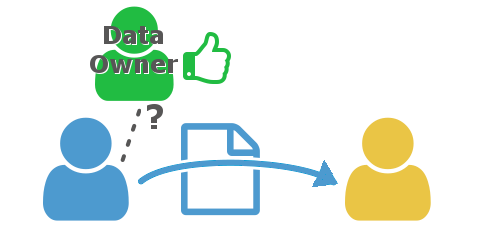

- An wen und mit welchen Voraussetzungen dürfen klassifizierte Informationen weitergegeben werden? (sowohl elektronisch als auch in Papierform)

- Dürfen Informationen der einzelnen Schutzklassen physisch versandt werden? Wenn ja, mit welchen zusätzlichen Schutzmethoden?

- Wie müssen Informationen entsorgt bzw. vernichtet werden? Speziell gilt das auch für Papierdokumente und Speichermedien.

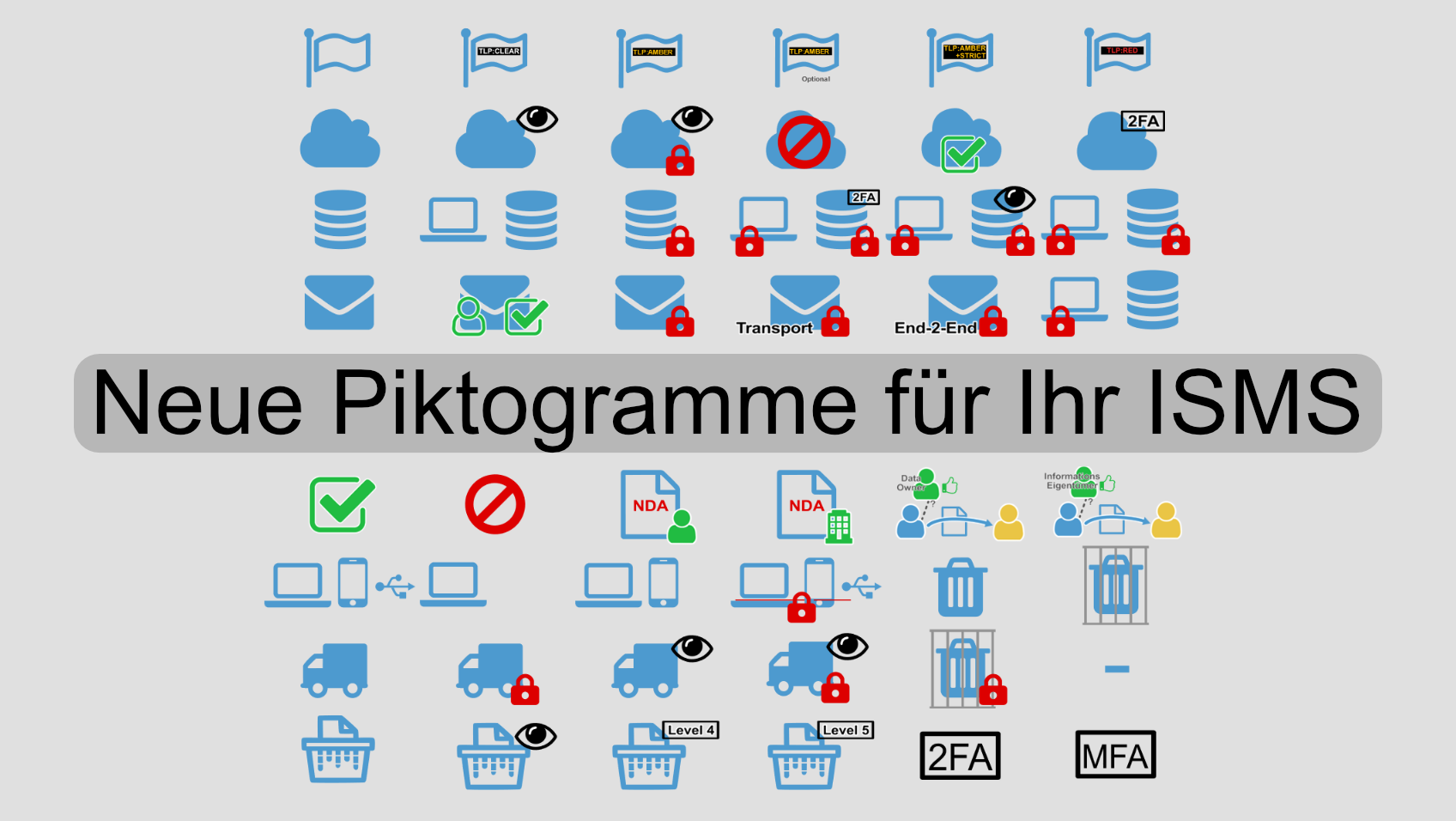

Alle diese Punkte können in eine Matrix zum zulässigen Umgang mit klassifizierten Informationen zusammengefasst werden. Wir empfehlen hier aussagekräftige Piktogramme zu nutzen und stellen gerne die von SEC4YOU entwickelten Grafiken zur Verfügung.

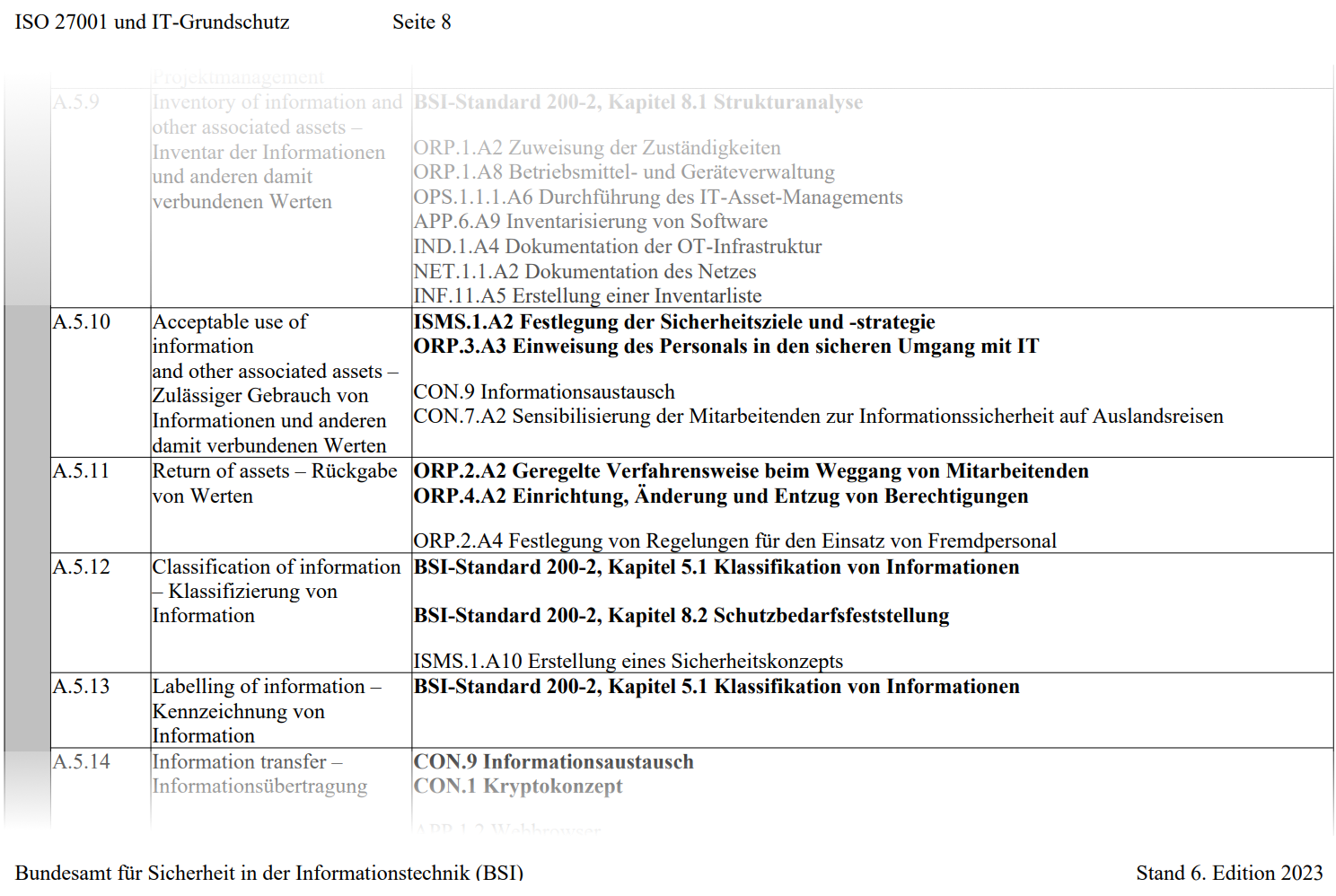

In der Zuordnungstabelle — Zuordnung ISO/IEC 27001 zum IT-Grundschutz vom deutschen BSI findet man auf Seite 8 und 9 eine Referenz zum BSI-Standard 200–2, Kapitel 5.1 Klassifizierung von Informationen und Kapitel 8.2 Schutzbedarfsfeststellung und IT-Grundschutz Baustein ISMS.1.A10 Erstellung eines Sicherheitskonzepts:

Diese Schutzbedarfsfeststellung im BSI Standard 200–2 vereinfacht das Klassifizierungsschema deutlich, indem es auf die Klassen „Öffentlich“ und „Intern“ verzichtet und stattdessen nur drei Kategorien „normal“ sowie „hoch“ und „sehr hoch“ empfiehlt.

| normal | hoch | sehr hoch |

|---|---|---|

| Die Schadensauswirkungen sind begrenzt und überschaubar. | Die Schadensauswirkungen können beträchtlich sein. | Die Schadensauswirkungen können ein existenziell bedrohliches, katastrophales Ausmaß erreichen. |

Folgende Vorteile ergeben sich aus den BSI Kategorien:

- Die oft falsche Nutzung der Klassifizierung „Intern“ entfällt.

- Die wenigen Informationen die tatsächlich „Öffentlich“ sind werden nicht berücksichtigt und vereinfachen die Richtlinie.

- Durch die Nennung von katastrophalem Ausmaß bei der Kategorie „sehr hoch“ gibt es in der Regel nur wenige Informationswerte dieser Schutzkategorie. Dies senkt Kosten für teure technische Maßnahmen.

Die Kennzeichnung von Informationen

Speziell bei dem klassische Klassifizierungsschema mit „Öffentlich“, „Intern“, „Vertraulich“ und „Streng Vertraulich“ ist die Kennzeichnung aller vier Kategorien eine sehr aufwendige Aufgabe, speziell da Informationen oft auch in Nicht-Office Dokumenten z.B. Grafiken, Textdateien, Datenbanken gespeichert werden.

Beispiel einer Richtlinie für die Kennzeichnung von Informationen:

Die SEC4YOU Empfehlung für ISO 27001 und TISAX®

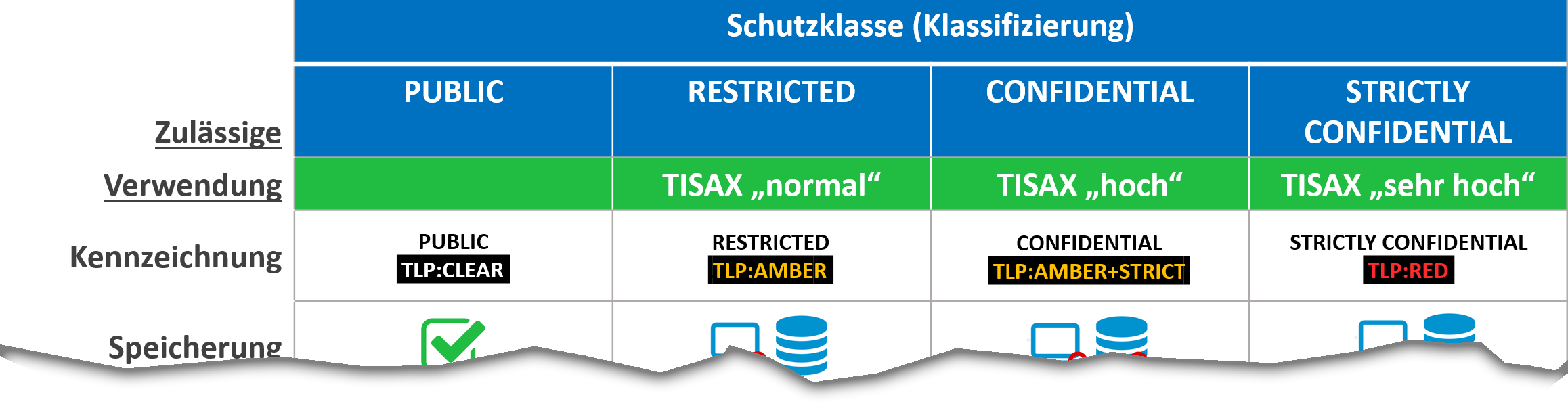

Durch die SEC4YOU Empfehlung, die auf dem BSI Standard 200–2 aufbaut, kann die diese Richtlinie deutlich einfacher formuliert werden:

In den letzten Jahren hat sich das Traffic Light Protokoll (TLP) der FIRST.org als Kennzeichnung für Informationen durchgesetzt. Hierzu wurden vier TLP Labels definiert: TLP:RED, TLP:AMBER, TLP:GREEN, and TLP:CLEAR

Die Kennzeichnungen nach TLP 2.0 eignen sich hervorragend für ein gemeinsames Verständnis bezüglich der erlaubten Weitergabe der gekennzeichneten Informationen innerhalb von Organisation, aber auch mit externen Kommunikationspartner wie Kunden und Lieferanten.

Ein TLP 2.0 Einsatz für die vier Schutzklassen eines modernen ISMS ist jedoch nur eingeschränkt möglich, da:

- TLP:GREEN nicht exakt zu der Schutzklasse “INTERN” bzw. “RESTRICTED” passt.

- TLP:RED die Anforderungen der Schutzklassen “CONFIDENTIAL” und “STRICTLY CONFIDENTIAL” nicht gleichzeitig erfüllt.

Daher empfehlen wir zusätzlich TLP:AMBER+STRICT für “CONFIDENTIAL” zu nutzen, jedoch mit der Verpflichtung, dass externe Empfänger diese Information nur innerhalb der eigenen Organisation weitergeben dürfen.

Ein Beispiel für “CONFIDENTIAL — TLP:AMBER+STRICT” ist eine technische Konstruktionszeichnung, die an einen Ansprechpartner eines Lieferanten mit Firmen NDA weitergebenen wird. Dieser Ansprechpartner darf die Zeichnung jedoch nur innerhalb des eigenen Unternehmens zur Erfüllung des Auftrages weitergeben.

Ein Beispiel für “STRICTLY CONFIDENTIAL — TLP:RED” hingegen ist ein hochsensibler Übernahmevertrag der mit einer Person eines Wirtschaftsprüfers geteilt wird. Die Person hat einen persönlichen NDA unterschrieben. Diese Person darf ohne Einwilligung des Auftraggebers den hochsensiblen Vertrag nicht mit weiteren MitarbeiterInnen des eigenen Unternehmens teilen.

SEC4YOU empfiehlt dafür das folgende TLP 2.0 Schema:

| PUBLIC TLP:CLEAR |

RESTRICTED TLP:AMBER |

CONFIDENTIAL TLP:AMBER+STRICT |

STRICTLY CONFIDENTIAL TLP:RED |

|---|---|---|---|

| Diese Informationen sind öffentlich und können ohne Einschränkungen frei zugänglich gemacht sowie weitergegeben werden. Es gibt keine Beschränkung hinsichtlich des Zugriffes oder der Verbreitung dieser Informationen. | Diese Informationen sind für den eingeschränkten organisationsübergreifenden und internen Gebrauch bestimmt. Empfänger dürfen diese Informationen nur an autorisierte Personen in ihrer eigenen Organisation sowie bedarfsorientiert an Geschäftspartner weitergeben. | Diese Informationen sind vertraulich und bedürfen eines besonderen Schutzes. Empfänger dürfen diese Informationen nur an legitimierte Personen weitergeben. Eine Offenlegung der Informationen außerhalb des definierten Empfängerkreises bedarf einer dedizierten Freigabe durch den Eigner der Informationen. | Die Informationen sind äußerst sensibel. Empfänger dürfen diese Informationen nur an autorisierte Personen nach schriftlicher Freigabe durch ein Mitglied der Unternehmensleitung weitergeben. Jegliche Verbreitung außerhalb des festgelegten Personenkreises ist strengstens untersagt. |

Geeignete Klassifizierung von Informationswerten für eine TISAX Zertifizierung

Wie man in der Grafik erkennen kann, ist die BSI Empfehlung ident mit der VDA ISA Empfehlung für die Informationssicherheit in der Automobilbranche. Der Verband der Automobilindustrie (VDA) bietet im Dokument Harmonisierung der Klassifizierungsstufen, abhängig vom potenziellen Schaden, für Unternehmen folgende allgemeine Schutzklassen: „normal“, „hoch“ und „sehr hoch“. Automobilzulieferer, die eine TISAX Zertifizierungen anstreben, sind gut beraten die BSI = VDA ISA Schutzklassen einzuführen.

Wichtig bei der Umsetzung der ISO 27001 ist jedoch bei den Klassifizierungen „Vertraulich“ sowie „Streng Vertraulich“ (oder nach BSI „hoch“ sowie „sehr hoch“) eine Kennzeichnung aller klassifizierten Dokumente. Dies kann mit folgenden Maßnahmen erreicht werden:

- Schulen Sie Ihre MitarbeiterInnen bezüglich der Erstellung von vertraulichen Dokumenten.

- Speziellen gekennzeichneten Bereichen im Intranet mit strikter Benutzereinschränkung

- Word, Excel und PowerPoint Vorlagen für vertrauliche und streng vertrauliche Daten (bzw. „hoch“ und „sehr hoch“) auf der die Klassifizierung auf jeder Dokumentenseite deutlich sichtbar ist.

- Bei der Klasse „streng vertraulich“ bzw. BSI „sehr hoch“ müssen die erlaubten Empfänger am Anfang des Dokumentes aufgelistet sein.

Nutzung der Microsoft 365 Sensitivity Labels für Dokument und E‑Mail

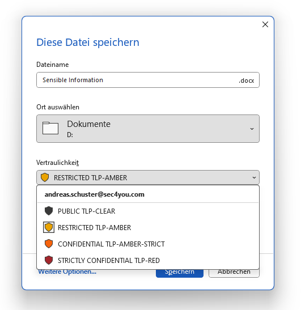

Die Microsoft 365 Sensitivity Labels sind Teil von Microsoft Purview und erlauben eine effiziente Kennzeichnung von Word, Excel und PowerPoint Dokumenten, sowie E‑Mail mit Outlook. Sie werden sowohl von den Desktop Apps als auch von den Web-Apps auf Windows, macOS, iOS und Android unterstützt. Bitte prüfen Sie Ihre M365 Lizenz, ob Purview mit den Sensitivity Labels für Sie einsetzbar ist.

Bei den Sensitivity Labels handelt es sich um eine interne Kennzeichnung der Dokumente, die für externe Empfänger nicht sichtbar ist. Nur die oben angeführten Dokumenttypen und E‑Mail selbst können so gekennzeichnet werden, wobei es nach der Aktivierung der Sensitivity Labels immer einen Standardwert für neue Dokumente und E‑Mail gibt.

Wir empfehlen die Sensitivity Labels entsprechend der Klassifizierungsschutzklassen zu benennen: PUBLIC TLP-CLEAR, RESTRICTED TLP-AMBER, CONFIDENTIAL TLP-AMBER-STRICT, STRICTLY CONFIDENTIAL TLP-RED. Die Microsoft Labels unterstützen eine Farbe die in dem Schild neben dem Labelnamen visualisiert wird. Leider unterstützen Sensitivity Labels keine Sonderzeichen wie : oder +, somit konnten wir die TLP 2.0 Konventionen nicht exakt umsetzen und aus TLP:AMBER+STRICT wurde beispielsweise TLP-AMBER-STRICT.

Bei teureren Microsoft Abos können die Sensitivity Labels um Verschlüsselung und DLP Einschränkungen erweitert werden. Aber Achtung, Ihren externen Kommunikationspartner wird es nicht unbedingt gefallen, wenn Sie E‑Mails nicht mehr weiterleiten können, diese sich nach einer definierten Zeit automatisch löschen, Dokumente sich nicht drucken lassen, oder Texte noch aus Dokumenten kopiert werden können.

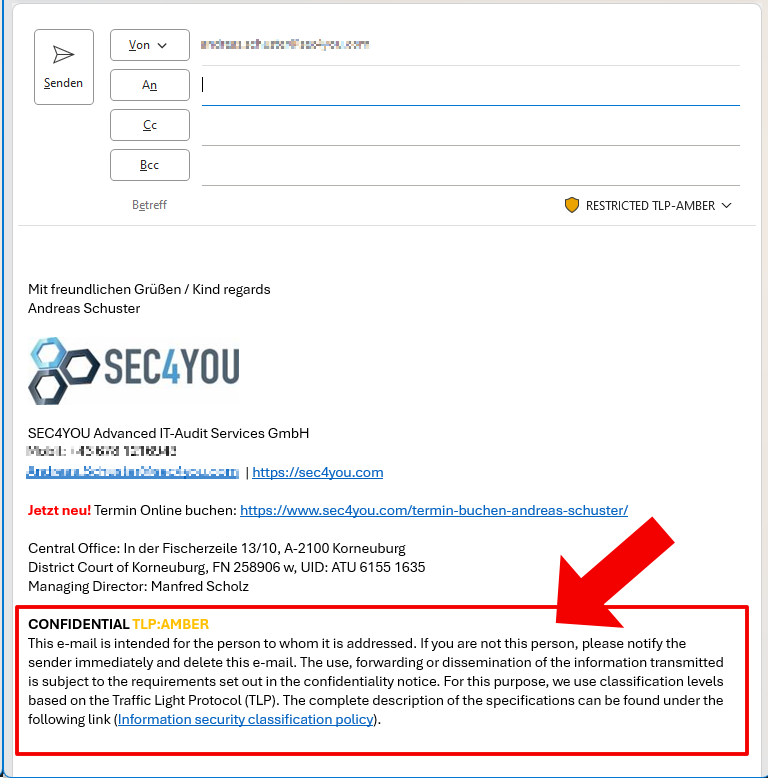

Kennzeichnung von internen und externen E‑Mails

Bei der Kennzeichnung von E‑Mails können Sie angepasste Signaturen nutzen. Hier ein Beispiel einer Signatur mit dem Label CONFIDENTIAL TLP:AMBER.

Sie können entweder einen eigenen Link zur Erklärung der Labels benennen, oder direkt auf den TLP Standard verweise. Wir haben uns entschlossen auf eine eigene Erklärung auf unserer Webseite in drei Sprachen zu verlinken: https://www.sec4you.com/classification/

Die E‑Mail-Signatur lässt sich hervorragende formatieren, somit gelingt auch die exakte Darstellung der TLP 2.0 Vorgaben mit schwarzem Hintergrund und dem richtigen RGB Farbcode. Stellen Sie die Standard-Signatur auf RESTRICTED TLP:AMBER ein und lassen Sie die BenutzerInnen je nach Sensibilität der Informationen eine andere Signatur z.B. für CONFIDENTIAL TLP:AMBER+STRICT auswählen. Der Einsatz einer E‑Mail Disclaimer Lösung kann hier noch weitere Vorteile bringen.

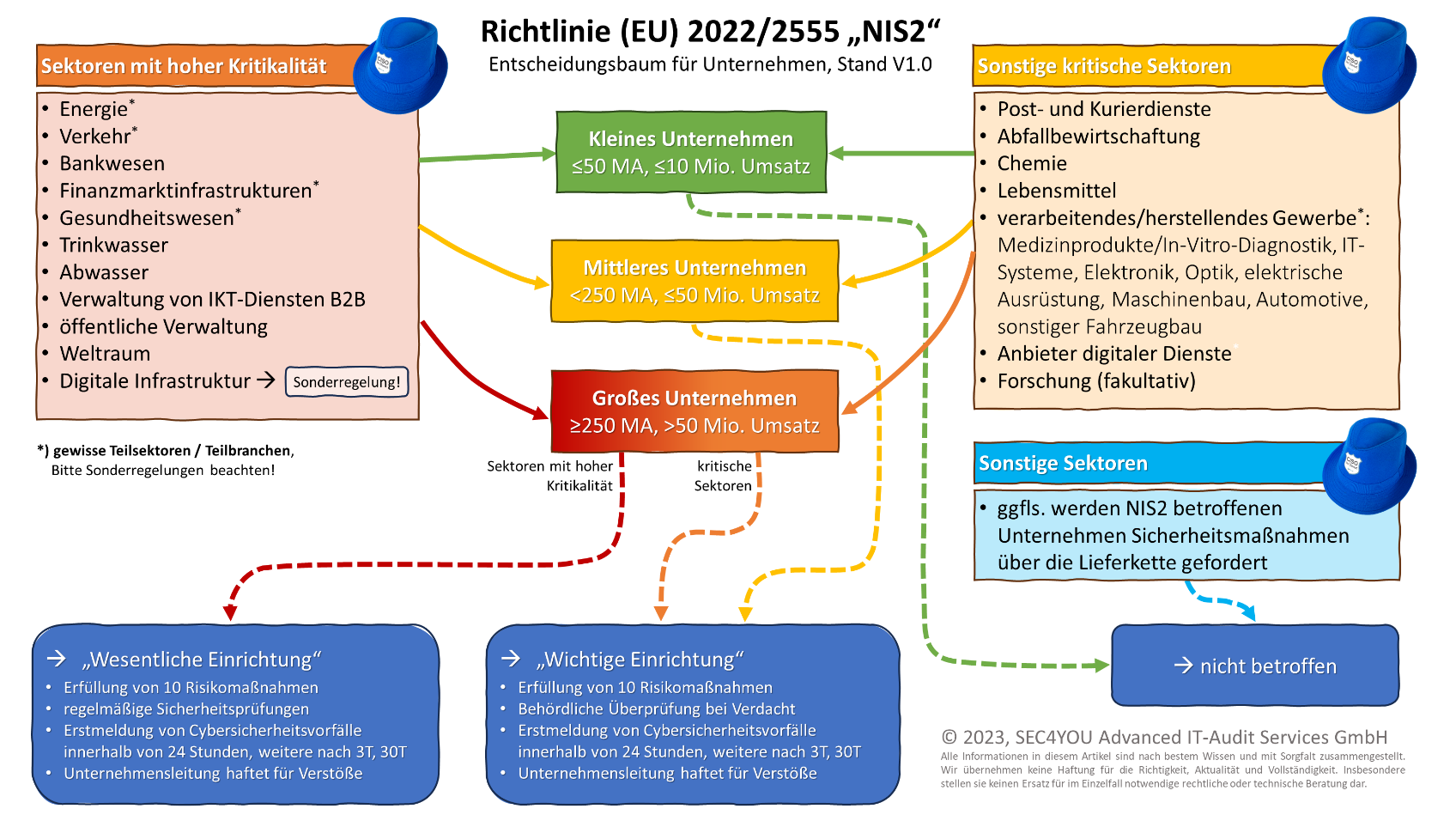

Geeignete Klassifizierung für NIS2

Die NIS2 EU-Richtlinie 2022/2555 sowie das Netz- und Informationssystemsicherheitsgesetz NISG 2024 fordert die Umsetzung eines Risikomanagements für Unternehmenswerte, hierzu zählen nach gängiger Praxis auch die Klassifizierung von Informationen.

Wie empfehlen allen NIS2 betroffenen Unternehmen die Umsetzung eines ISMS nach ISO 27001:2022 in Anlehnung an die Empfehlungen der ISO 27002. Dies umfasst vollumfänglich die ISO 27001 Controls A.5.10, A.5.12 und A.5.13.

Die Handhabung von Werten

Die ISO 27001 ist vergleichsweise unkonkret bei der Handhabung von Informationswerten, sie fordert jedoch:

„Es sollten Regeln für die zulässige Nutzung und Verfahren für den Umgang mit Informationen und anderen zugehörigen Vermögenswerten festgelegt, dokumentiert und umgesetzt werden.“

In der Praxis werden von Unternehmen Richtlinien für die folgenden Handhabungsmethoden dokumentiert und die Mitarbeiter darin geschult:

- Kennzeichnung

- Speicherung

- Speicherung in der Cloud

- Nutzung von mobilen Geräten und Datenträgern

- Emailnutzung

- Weitergabe

- Physischer Versand

- Datenvernichtung

Hier ein Beispiel einer Richtlinie für die Handhabung von Informationswerten im klassischen Klassifizierungsschema:

Übersichtlicher ist die Handhabung für Benutzer beim Einsatz einer eigenen Klassifizierung “RESTRICTED” (auf Deutsch “EINGESCHRÄNKT”) und der BSI/TISAX® Schutzklassen:

In unserem ISMS Blog: ISO 27001 — VDA ISA / TISAX finden Sie die verwendeten Piktogramme zur freien Verwendung sowie weitere Tipps für Ihr ISMS.

Bei Fragen stehen wir über unser Kontaktformular gerne jederzeit zur Verfügung.

Hallo,

ich habe mir die Tage Euer Webinar „Klassifizierung von Informationen nach ISO 27001“ angeschaut und mir auch die Folien angeschaut.

An dieser Stelle erst mal ein ganz großes Dankeschön und Kompliment für das Webinar, die Folien, einfach die Empfehlungen.

Finde ich einfach klasse.

Mir sind beim Anschauen und Lesen ein paar Fragen gekommen.

Vielleicht können Sie/ könnt ihr mir weiterhelfen?

Wenn ich es richtig verstehe, ist die M365 Labeling die Umsetzung einer ISMS-Richtlinie (CISO Verantwortlich) durch die IT (CIO bzw. IT verantwortlich)?

Oder sehe ich das falsch? (CISO macht Vorgaben durch Regelungen und überwacht diese stichprobenartig. Die technische Einführungen, das Bbetreiben, etc. macht die IT.

Hallo Michael,

vielen Dank für das Lob!

Zu Deinen Fragen:

Wenn ich es richtig verstehe, ist die M365 Labeling die Umsetzung einer ISMS-Richtlinie (CISO Verantwortlich) durch die IT (CIO bzw. IT verantwortlich)?

Oder sehe ich das falsch? (CISO macht Vorgaben durch Regelungen und überwacht diese stichprobenartig. Die technische Einführungen, das Bbetreiben, etc. macht die IT.

Wenn man in M365 labelt, werden dann auch Daten in den Laufwerken / Verzeichnisse gelabelt?

Werden alle Daten, auch nicht Office-Dokumente, gelabelt?

Was ist mit anderen IT-Systemen? (Business Applikationen, Cloud-Dienste, usw.), wie würde man das die Informationsklassifizierung technisch umsetzen?

Darüber hinaus haben wir immer wieder die Frage, ob wir auch analog Labeln (Akten, Aktenordner) sollen.

Aktuell hat unser Management die Entscheidung getroffen, analoge Daten nicht zu labeln.

Aber: Sensible Daten auf jeden Fall sicher (abschließbare Büros, Schränke, usw.) aufzubewahren.