ISMS Blog — Informations-Sicherheit — ISO/IEC 27001 — VDA ISA / TISAX — Beispiele — Leitfäden — Checklisten — Tipps & Tricks

SEC4YOU ISMS Blog — wertvolle Tipps für Ihr ISO/IEC 27001 Projekt und die Zertifizierung, natürlich auch Kunden mit dem Wunsch die Sicherheit nachhaltig zu verbessern:

Informationssicherheit: Die Top 7 ISMS KPI nach dem KISS Prinzip

In der Informationssicherheit sind KPIs besonders wichtig, um Risiken zu erkennen, Sicherheitsmaßnahmen zu bewerten und Compliance-Anforderungen einzuhalten. Die folgenden 7 KPIs empfehlen für den Start eines ISMS nach ISO 27001, TISAX®, DORA oder NIS2.

Erhebung Informationssicherheits-Risiken für 27001, TISAX® und NIS2

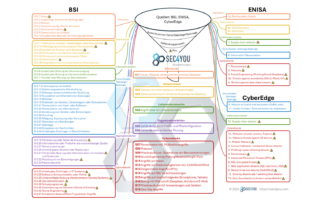

Jedes Unternehmen sollte aufgrund der rasant steigenden Gefahren für einen IT-Betrieb die relevanten IT-Gefährdungen in Bezug auf die Informationssicherheit erheben und bewerten. Jedoch ist die Auswahl der Gefährdungen (Threats) für die primären InfoSec Schutzziele Vertraulichkeit, Integrität und Verfügbareit sehr aufwendig, weil es speziell für kleine und mittelständische Unternehmen keine einfachen Bedrohungslisten gibt. Dieser Aufgabe hat sich SEC4YOU angenommen und die SEC4YOU Informationssicherheits-Bedrohungsliste 2024 erstellt.

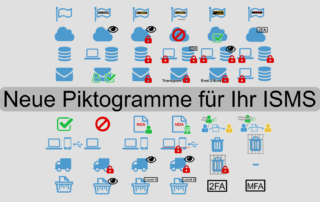

ISMS Piktogramme: Umgang mit klassifizierten Informationen

Im Zuge der NIS2 Überarbeitung der SEC4YOU ISMS Richtlinien haben wir auch die beliebten Piktogramme bezüglich der zulässigen Verwendung klassifizierter Informationswerte überarbeitet und stellen diese gerne kostenfrei zur Verfügung.

Klassifizierung von Informationen nach ISO 27001 — schnelle Umsetzung

Unternehmen, die ein ISMS nach 27001 aufbauen möchten, müssen die Klassifizierung von Informationen gemäß A.5.12 des Anhang A umzusetzen. In diesem Artikel zeigen wir den bewährten SEC4YOU Ansatz.

Exklusiv für unsere ISMS Kunden: Das SEC4YOU ISMS-Tools

Seit vielen Jahren nutzen wir bei unseren ISMS Projekten, sowohl ISO 27001:2013, als auch ISO 27001:2022 und beim Aufbau eines ISMS nach VDA ISA für TISAX Zertifizierungen sowie zukünftig DORA und NIS2 ein selbst entwickeltes ISMS-Tool auf Basis von Microsoft Excel. Das Tool deckt alle tabellarischen Dokumentationen eines Informationssicherheits-Managementsystems ab und erfordert keine Datenbank. Wir stellen unser Tool vor.

11 Tipps für eine schnelle ISO 27001 Zertifizierung

Alle Unternehmen, die eine ISO 27001 Zertifizierung anstreben, möchten wir gerne wertvolle Tipps für die Umsetzung geben. Die Norm ISO 27001 beschreibt die Anforderungen eines Informationssicherheits-Managementsystems (ISMS) zu dem auch gehört, dass es einen Verantwortlichen für die Informationssicherheit gibt. Dieser Verantwortliche wird oft Informationssicherheitsbeauftragter oder Chief-Information-Security-Officer (CISO) genannt. Die erarbeiteten Praxistipps stammen aus unseren Erfahrungen von 27001 Zertifizierungen der vergangen Jahre, die SEC4YOU begleiten durfte. Die Tipps sollen speziell kleineren Unternehmen helfen, möglichst schnell und kosteneffizient eine ISO 27001 Zertifizierung zu erlangen.

Die neue ISO/IEC 27002:2021

Anlässlich des SEC4YOU Anwendertreffens im Juni 2021 haben wir den aktuellen Draft die neue ISO/IEC 27002:2021 vorgestellt. Die neue ISO 27002:2021 ist eine Erweiterung der in die Jahre gekommene ISO 27002:2013 (+Korrekturen aus 2014 und 2015) und ergänzt diese um folgende Kontrollziele: Threat intelligence Information security for use of cloud services ICT Readiness for Business Continuity Physical security monitoring[…]

kostenlose ISMS Grafik: Schredder Sicherheitsstufe P5 — Aktenvernichter

“Schredder Sicherheitsstufe P5 — Aktenvernichter” — für Ihr ISMS stellen wir gerne unsere kostenfreie und lizenzfreie Grafik zur Verfügung. Nutzen Sie die Funktion “Grafik speichern unter” Ihres Browsers, um diese Piktogramm für Ihr Informationssicherheitssystem zu nutzen. Abbildung: Schredder Sicherheitsstufe P5 Mit diesem Piktogramm können Sie verständliche Benutzerrichtlinien erstellen, die für ein ISMS nach ISO/IEC 27001 erforderlich sind, z.B.[…]

kostenlose ISMS Grafik: Schredder mit Kontrolle — Aktenvernichter

“Schredder mit Kontrolle — Aktenvernichter” — für Ihr ISMS stellen wir gerne unsere kostenfreie und lizenzfreie Grafik zur Verfügung. Nutzen Sie die Funktion “Grafik speichern unter” Ihres Browsers, um diese Piktogramm für Ihr Informationssicherheitssystem zu nutzen. Abbildung: Schredder mit Kontrolle — Aktenvernichter Mit diesem Piktogramm können Sie verständliche Benutzerrichtlinien erstellen, die für ein ISMS nach ISO/IEC 27001 erforderlich[…]

kostenlose ISMS Grafik: Schredder — Aktenvernichter

“Schredder — Aktenvernichter” — für Ihr ISMS stellen wir gerne unsere kostenfreie und lizenzfreie Grafik zur Verfügung. Nutzen Sie die Funktion “Grafik speichern unter” Ihres Browsers, um diese Piktogramm für Ihr Informationssicherheitssystem zu nutzen. Abbildung: Schredder — Aktenvernichter Mit diesem Piktogramm können Sie verständliche Benutzerrichtlinien erstellen, die für ein ISMS nach ISO/IEC 27001 erforderlich sind, z.B. die Benutzerrichtlinie[…]

kostenlose ISMS Grafik: Mobile Endgeräte Wechseldatenträger verschlüsselt

“Mobile Endgeräte Wechseldatenträger verschlüsselt” — für Ihr ISMS stellen wir gerne unsere kostenfreie und lizenzfreie Grafik zur Verfügung. Nutzen Sie die Funktion “Grafik speichern unter” Ihres Browsers, um diese Piktogramm für Ihr Informationssicherheitssystem zu nutzen. Abbildung: Mobile Endgeräte Wechseldatenträger verschlüsselt Mit diesem Piktogramm können Sie verständliche Benutzerrichtlinien erstellen, die für ein ISMS nach ISO/IEC 27001 erforderlich sind, z.B.[…]

kostenlose ISMS Grafik: Mobile Endgeräte Wechseldatenträger

“Mobile Endgeräte Wechseldatenträger” — für Ihr ISMS stellen wir gerne unsere kostenfreie und lizenzfreie Grafik zur Verfügung. Nutzen Sie die Funktion “Grafik speichern unter” Ihres Browsers, um diese Piktogramm für Ihr Informationssicherheitssystem zu nutzen. Abbildung: Mobile Endgeräte Wechseldatenträger Mit diesem Piktogramm können Sie verständliche Benutzerrichtlinien erstellen, die für ein ISMS nach ISO/IEC 27001 erforderlich sind, z.B. die Benutzerrichtlinie[…]

kostenlose ISMS Grafik: Lieferung verschlüsselt oder versperrt mit Kontrolle

“Lieferung verschlüsselt oder versperrt mit Kontrolle” — für Ihr ISMS stellen wir gerne unsere kostenfreie und lizenzfreie Grafik zur Verfügung. Nutzen Sie die Funktion “Grafik speichern unter” Ihres Browsers, um diese Piktogramm für Ihr Informationssicherheitssystem zu nutzen. Abbildung: Lieferung verschlüsselt oder versperrt mit Kontrolle Mit diesem Piktogramm können Sie verständliche Benutzerrichtlinien erstellen, die für ein ISMS nach ISO/IEC[…]

kostenlose ISMS Grafik: Lieferung

“Lieferung” — für Ihr ISMS stellen wir gerne unsere kostenfreie und lizenzfreie Grafik zur Verfügung. Nutzen Sie die Funktion “Grafik speichern unter” Ihres Browsers, um diese Piktogramm für Ihr Informationssicherheitssystem zu nutzen. Abbildung: Lieferung Mit diesem Piktogramm können Sie verständliche Benutzerrichtlinien erstellen, die für ein ISMS nach ISO/IEC 27001 erforderlich sind, z.B. die Benutzerrichtlinie / Acceptable Use Policy[…]

kostenlose ISMS Grafik: Kennzeichnung Strictly Confidential

“Kennzeichnung Internal” — für Ihr ISMS stellen wir gerne unsere kostenfreie und lizenzfreie Grafik zur Verfügung. Nutzen Sie die Funktion “Grafik speichern unter” Ihres Browsers, um diese Piktogramm für Ihr Informationssicherheitssystem zu nutzen. Abbildung: Kennzeichnung Strictly Confidential Mit diesem Piktogramm können Sie einfach Dokumente kennzeichnen und verständliche Benutzerrichtlinien erstellen, die für ein ISMS nach ISO/IEC 27001 erforderlich sind,[…]

kostenlose ISMS Grafik: Kennzeichnung Internal

“Kennzeichnung Internal” — für Ihr ISMS stellen wir gerne unsere kostenfreie und lizenzfreie Grafik zur Verfügung. Nutzen Sie die Funktion “Grafik speichern unter” Ihres Browsers, um diese Piktogramm für Ihr Informationssicherheitssystem zu nutzen. Abbildung: Kennzeichnung Internal Mit diesem Piktogramm können Sie einfach Dokumente kennzeichnen und verständliche Benutzerrichtlinien erstellen, die für ein ISMS nach ISO/IEC 27001 erforderlich sind, z.B.[…]

kostenlose ISMS Grafik: Kennzeichnung

“Kennzeichnung” — für Ihr ISMS stellen wir gerne unsere kostenfreie und lizenzfreie Grafik zur Verfügung. Nutzen Sie die Funktion “Grafik speichern unter” Ihres Browsers, um diese Piktogramm für Ihr Informationssicherheitssystem zu nutzen. Abbildung: Klassifizierung Mit diesem Piktogramm können Sie einfach Dokumente kennzeichnen und verständliche Benutzerrichtlinien erstellen, die für ein ISMS nach ISO/IEC 27001 erforderlich sind, z.B. die Benutzerrichtlinie[…]

kostenlose ISMS Grafik: Entsorgung mit Kontrolle oder Nachweis

“Entsorgung mit Kontrolle” — “Kontrollierte Entsorgung” — “Entsorgung mit Nachweis” — für Ihr ISMS stellen wir gerne unsere kostenfreie und lizenzfreie Grafik zur Verfügung. Nutzen Sie die Funktion “Grafik speichern unter” Ihres Browsers, um diese Piktogramm für Ihr Informationssicherheitssystem zu nutzen. Abbildung: Entsorgung Kontrolle Mit diesem Piktogramm können Sie verständliche Benutzerrichtlinien erstellen, die für ein ISMS nach ISO/IEC[…]

kostenlose ISMS Grafik: Entsorgung geschützt und verschlossen

“Entsorgung geschützt und verschlossen” — für Ihr ISMS stellen wir gerne unsere kostenfreie und lizenzfreie Grafik zur Verfügung. Nutzen Sie die Funktion “Grafik speichern unter” Ihres Browsers, um diese Piktogramm für Ihr Informationssicherheitssystem zu nutzen. Abbildung: Entsorgung geschützt und versperrt Mit diesem Piktogramm können Sie verständliche Benutzerrichtlinien erstellen, die für ein ISMS nach ISO/IEC 27001 erforderlich sind, z.B.[…]

kostenlose ISMS Grafik: Entsorgung geschützt / Reisswolf

“Entsorgung geschützt” — für Ihr ISMS stellen wir gerne unsere kostenfreie und lizenzfreie Grafik zur Verfügung. Nutzen Sie die Funktion “Grafik speichern unter” Ihres Browsers, um diese Piktogramm für Ihr Informationssicherheitssystem zu nutzen. Abbildung: Entsorgung geschützt Mit diesem Piktogramm können Sie verständliche Benutzerrichtlinien erstellen, die für ein ISMS nach ISO/IEC 27001 erforderlich sind, z.B. die Benutzerrichtlinie / Acceptable[…]

kostenlose ISMS Grafik: Entsorgung

“Entsorgung” — für Ihr ISMS stellen wir gerne unsere kostenfreie und lizenzfreie Grafik zur Verfügung. Nutzen Sie die Funktion “Grafik speichern unter” Ihres Browsers, um diese Piktogramm für Ihr Informationssicherheitssystem zu nutzen. Abbildung: Entsorgung Mit diesem Piktogramm können Sie verständliche Benutzerrichtlinien erstellen, die für ein ISMS nach ISO/IEC 27001 erforderlich sind, z.B. die Benutzerrichtlinie / Acceptable Use Policy[…]

kostenlose ISMS Grafik: Email Verschlüsselung und Kontrolle

“Email Verschlüsselung und Kontrolle” — für Ihr ISMS stellen wir gerne unsere kostenfreie und lizenzfreie Grafik zur Verfügung. Nutzen Sie die Funktion “Grafik speichern unter” Ihres Browsers, um diese Piktogramm für Ihr Informationssicherheitssystem zu nutzen. Abbildung: Email Verschlüsselung Kontrolle Mit diesem Piktogramm können Sie verständliche Benutzerrichtlinien erstellen, die für ein ISMS nach ISO/IEC 27001 erforderlich sind, z.B. die[…]

kostenlose ISMS Grafik: Email Verschlüsselung

“Email Verschlüsselung” — für Ihr ISMS stellen wir gerne unsere kostenfreie und lizenzfreie Grafik zur Verfügung. Nutzen Sie die Funktion “Grafik speichern unter” Ihres Browsers, um diese Piktogramm für Ihr Informationssicherheitssystem zu nutzen. Abbildung: Email Verschlüsselung Mit diesem Piktogramm können Sie verständliche Benutzerrichtlinien erstellen, die für ein ISMS nach ISO/IEC 27001 erforderlich sind, z.B. die Benutzerrichtlinie / Acceptable[…]

kostenlose ISMS Grafik: Email Kontrolle

“Email Transport Verschlüsselung” — für Ihr ISMS stellen wir gerne unsere kostenfreie und lizenzfreie Grafik zur Verfügung. Nutzen Sie die Funktion “Grafik speichern unter” Ihres Browsers, um diese Piktogramm für Ihr Informationssicherheitssystem zu nutzen. Abbildung: Email Transport Verschlüsselung Mit diesem Piktogramm können Sie verständliche Benutzerrichtlinien erstellen, die für ein ISMS nach ISO/IEC 27001 erforderlich sind, z.B. die Benutzerrichtlinie[…]

kostenlose ISMS Grafik: Email Kontrolle

“Email Kontrolle” — für Ihr ISMS stellen wir gerne unsere kostenfreie und lizenzfreie Grafik zur Verfügung. Nutzen Sie die Funktion “Grafik speichern unter” Ihres Browsers, um diese Piktogramm für Ihr Informationssicherheitssystem zu nutzen. Abbildung: Email Kontrolle Mit diesem Piktogramm können Sie verständliche Benutzerrichtlinien erstellen, die für ein ISMS nach ISO/IEC 27001 erforderlich sind, z.B. die Benutzerrichtlinie / Acceptable[…]

kostenlose ISMS Grafik: Email Empfänger Prüfung

“Email Empfänger Prüfung” — für Ihr ISMS stellen wir gerne unsere kostenfreie und lizenzfreie Grafik zur Verfügung. Nutzen Sie die Funktion “Grafik speichern unter” Ihres Browsers, um diese Piktogramm für Ihr Informationssicherheitssystem zu nutzen. Abbildung: Email Empfänger Prüfung Mit diesem Piktogramm können Sie verständliche Benutzerrichtlinien erstellen, die für ein ISMS nach ISO/IEC 27001 erforderlich sind, z.B. die Benutzerrichtlinie[…]

kostenlose ISMS Grafik: Zwei-Faktoren Authentisierung — 2FA

“Zwei-Faktoren Authentisierung — 2FA” — für Ihr ISMS stellen wir gerne unsere kostenfreie und lizenzfreie Grafik zur Verfügung. Nutzen Sie die Funktion “Grafik speichern unter” Ihres Browsers, um diese Piktogramm für Ihr Informationssicherheitssystem zu nutzen. Abbildung: Zwei-Faktoren Authentisierung Mit diesem Piktogramm können Sie verständliche Benutzerrichtlinien erstellen, die für ein ISMS nach ISO/IEC 27001 erforderlich sind, z.B. die Benutzerrichtlinie[…]

kostenlose ISMS Grafik: Weitergabekontrolle Autorisierung Data-Owner

“Weitergabekontrolle Autorisierung Data-Owner” — für Ihr ISMS stellen wir gerne unsere kostenfreie und lizenzfreie Grafik zur Verfügung. Nutzen Sie die Funktion “Grafik speichern unter” Ihres Browsers, um diese Piktogramm für Ihr Informationssicherheitssystem zu nutzen. Abbildung: Weitergabekontrolle Autorisierung Data-Owner Mit diesem Piktogramm können Sie verständliche Benutzerrichtlinien erstellen, die für ein ISMS nach ISO/IEC 27001 erforderlich sind, z.B. die Benutzerrichtlinie[…]

kostenlose ISMS Grafik: Weitergabekontrolle Autorisierung Daten-Eingentümer

“Weitergabekontrolle Autorisierung Daten-Eingentümer” — für Ihr ISMS stellen wir gerne unsere kostenfreie und lizenzfreie Grafik zur Verfügung. Nutzen Sie die Funktion “Grafik speichern unter” Ihres Browsers, um diese Piktogramm für Ihr Informationssicherheitssystem zu nutzen. Abbildung: Weitergabekontrolle Autorisierung Daten-Eingentümer Mit diesem Piktogramm können Sie verständliche Benutzerrichtlinien erstellen, die für ein ISMS nach ISO/IEC 27001 erforderlich sind, z.B. die Benutzerrichtlinie[…]

kostenlose ISMS Grafik: Vertraulichkeitsvereinbarung — NDA persönlich

“Vertraulichkeitsvereinbarung — NDA persönlich” — für Ihr ISMS stellen wir gerne unsere kostenfreie und lizenzfreie Grafik zur Verfügung. Nutzen Sie die Funktion “Grafik speichern unter” Ihres Browsers, um diese Piktogramm für Ihr Informationssicherheitssystem zu nutzen. Abbildung: Vertraulichkeitsvereinbarung — NDA — persönlich Mit diesem Piktogramm können Sie verständliche Benutzerrichtlinien erstellen, die für ein ISMS nach ISO/IEC 27001 erforderlich sind,[…]

kostenlose ISMS Grafik: Vertraulichkeitsvereinbarung — NDA mit Firma

“Vertraulichkeitsvereinbarung — NDA mit Firma” — für Ihr ISMS stellen wir gerne unsere kostenfreie und lizenzfreie Grafik zur Verfügung. Nutzen Sie die Funktion “Grafik speichern unter” Ihres Browsers, um diese Piktogramm für Ihr Informationssicherheitssystem zu nutzen. Abbildung: Vertraulichkeitsvereinbarung — NDA — Firma Mit diesem Piktogramm können Sie verständliche Benutzerrichtlinien erstellen, die für ein ISMS nach ISO/IEC 27001 erforderlich[…]

kostenlose ISMS Grafik: Vertraulichkeitsvereinbarung — NDA

“Vertraulichkeitsvereinbarung — NDA” — für Ihr ISMS stellen wir gerne unsere kostenfreie und lizenzfreie Grafik zur Verfügung. Nutzen Sie die Funktion “Grafik speichern unter” Ihres Browsers, um diese Piktogramm für Ihr Informationssicherheitssystem zu nutzen. Abbildung: Vertraulichkeitsvereinbarung — NDA Mit diesem Piktogramm können Sie verständliche Benutzerrichtlinien erstellen, die für ein ISMS nach ISO/IEC 27001 erforderlich sind, z.B. die Benutzerrichtlinie[…]

kostenlose ISMS Grafik: Verboten

“Verboten” — für Ihr ISMS stellen wir gerne unsere kostenfreie und lizenzfreie Grafik zur Verfügung. Nutzen Sie die Funktion “Grafik speichern unter” Ihres Browsers, um diese Piktogramm für Ihr Informationssicherheitssystem zu nutzen. Abbildung: Verboten Mit diesem Piktogramm können Sie verständliche Benutzerrichtlinien erstellen, die für ein ISMS nach ISO/IEC 27001 erforderlich sind, z.B. die Benutzerrichtlinie / Acceptable Use Policy[…]

kostenlose ISMS Grafik: Cloud verboten

“Cloud verboten” — für Ihr ISMS stellen wir gerne unsere kostenfreie und lizenzfreie Grafik zur Verfügung. Nutzen Sie die Funktion “Grafik speichern unter” Ihres Browsers, um diese Piktogramm für Ihr Informationssicherheitssystem zu nutzen. Abbildung: Cloud verboten Mit diesem Piktogramm können Sie verständliche Benutzerrichtlinien erstellen, die für ein ISMS nach ISO/IEC 27001 erforderlich sind, z.B. die Benutzerrichtlinie / Acceptable[…]

kostenlose ISMS Grafik: Cloud Kontrolle

“Cloud Kontrolle” oder “kontrollierte Cloud” — für Ihr ISMS stellen wir gerne unsere kostenfreie und lizenzfreie Grafik zur Verfügung. Nutzen Sie die Funktion “Grafik speichern unter” Ihres Browsers, um diese Piktogramm für Ihr Informationssicherheitssystem zu nutzen. Abbildung: Cloud Kontrolle Mit diesem Piktogramm können Sie verständliche Benutzerrichtlinien erstellen, die für ein ISMS nach ISO/IEC 27001 erforderlich sind, z.B. die[…]

kostenlose ISMS Grafik: Cloud erlaubt mit 2FA

“Cloud erlaubt mit 2FA” — für Ihr ISMS stellen wir gerne unsere kostenfreie und lizenzfreie Grafik zur Verfügung. Nutzen Sie die Funktion “Grafik speichern unter” Ihres Browsers, um diese Piktogramm für Ihr Informationssicherheitssystem zu nutzen. Abbildung: Cloud erlaubt mit 2FA Mit diesem Piktogramm können Sie verständliche Benutzerrichtlinien erstellen, die für ein ISMS nach ISO/IEC 27001 erforderlich sind, z.B.[…]

kostenlose ISMS Grafik: Cloud erlaubt

“Cloud erlaubt” — für Ihr ISMS stellen wir gerne unsere kostenfreie und lizenzfreie Grafik zur Verfügung. Nutzen Sie die Funktion “Grafik speichern unter” Ihres Browsers, um diese Piktogramm für Ihr Informationssicherheitssystem zu nutzen. Abbildung: Cloud erlaubt Mit diesem Piktogramm können Sie verständliche Benutzerrichtlinien erstellen, die für ein ISMS nach ISO/IEC 27001 erforderlich sind, z.B. die Benutzerrichtlinie / Acceptable[…]

kostenlose ISMS Grafik: Cloud mit 2FA

“Cloud mit 2FA” — für Ihr ISMS stellen wir gerne unsere kostenfreie und lizenzfreie Grafik zur Verfügung. Nutzen Sie die Funktion “Grafik speichern unter” Ihres Browsers, um diese Piktogramm für Ihr Informationssicherheitssystem zu nutzen. Abbildung: Cloud mit 2FA Mit diesem Piktogramm können Sie verständliche Benutzerrichtlinien erstellen, die für ein ISMS nach ISO/IEC 27001 erforderlich sind, z.B. die Benutzerrichtlinie[…]

kostenlose ISMS Grafik: Speicherung Server verschlüsselt mit 2FA

“Speicherung Server verschlüsselt mit 2FA” — für Ihr ISMS stellen wir gerne unsere kostenfreie und lizenzfreie Grafik zur Verfügung. Nutzen Sie die Funktion “Grafik speichern unter” Ihres Browsers, um diese Piktogramm für Ihr Informationssicherheitssystem zu nutzen. Abbildung: Speicherung Server verschlüsselt 2FA Mit diesem Piktogramm können Sie verständliche Benutzerrichtlinien erstellen, die für ein ISMS nach ISO/IEC 27001 erforderlich sind,[…]

kostenlose ISMS Grafik: Cloud

“Cloud” — für Ihr ISMS stellen wir gerne unsere kostenfreie und lizenzfreie Grafik zur Verfügung. Nutzen Sie die Funktion “Grafik speichern unter” Ihres Browsers, um diese Piktogramm für Ihr Informationssicherheitssystem zu nutzen. Abbildung: Cloud Mit diesem Piktogramm können Sie verständliche Benutzerrichtlinien erstellen, die für ein ISMS nach ISO/IEC 27001 erforderlich sind, z.B. die Benutzerrichtlinie / Acceptable Use Policy[…]

kostenlose ISMS Grafik: Speicherung Server

“Speicherung Server” — für Ihr ISMS stellen wir gerne unsere kostenfreie und lizenzfreie Grafik zur Verfügung. Nutzen Sie die Funktion “Grafik speichern unter” Ihres Browsers, um diese Piktogramm für Ihr Informationssicherheitssystem zu nutzen. Abbildung: Speicherung Server Mit diesem Piktogramm können Sie verständliche Benutzerrichtlinien erstellen, die für ein ISMS nach ISO/IEC 27001 erforderlich sind, z.B. die Benutzerrichtlinie / Acceptable[…]

kostenlose ISMS Grafik: Speicherung Notebook verschlüsselt — Server verschlüsselt mit 2FA

“Speicherung Notebook verschlüsselt — Server unverschlüsselt mit 2FA” — für Ihr ISMS stellen wir gerne unsere kostenfreie und lizenzfreie Grafik zur Verfügung. Nutzen Sie die Funktion “Grafik speichern unter” Ihres Browsers, um diese Piktogramm für Ihr Informationssicherheitssystem zu nutzen. Abbildung: Speicherung Notebook verschlüsselt Server verschlüsselt mit 2FA Mit diesem Piktogramm können Sie verständliche Benutzerrichtlinien erstellen, die für ein[…]

kostenlose ISMS Grafik: Speicherung Notebook verschlüsselt — Server verschlüsselt

“Speicherung Notebook verschlüsselt — Server verschlüsselt” — für Ihr ISMS stellen wir gerne unsere kostenfreie und lizenzfreie Grafik zur Verfügung. Nutzen Sie die Funktion “Grafik speichern unter” Ihres Browsers, um diese Piktogramm für Ihr Informationssicherheitssystem zu nutzen. Abbildung: Speicherung Notebook verschlüsselt Server verschlüsselt Mit diesem Piktogramm können Sie verständliche Benutzerrichtlinien erstellen, die für ein ISMS nach ISO/IEC 27001[…]

kostenlose ISMS Grafik: Speicherung Notebook verschlüsselt — Server unverschlüsselt

“Speicherung Notebook verschlüsselt — Server unverschlüsselt” — für Ihr ISMS stellen wir gerne unsere kostenfreie und lizenzfreie Grafik zur Verfügung. Nutzen Sie die Funktion “Grafik speichern unter” Ihres Browsers, um diese Piktogramm für Ihr Informationssicherheitssystem zu nutzen. Abbildung: Speicherung Notebook verschlüsselt — Server unverschlüsselt Mit diesem Piktogramm können Sie verständliche Benutzerrichtlinien erstellen, die für ein ISMS nach ISO/IEC[…]

kostenlose ISMS Grafik: Erlaubte Verarbeitung

“Erlaubte Verarbeitung” — für Ihr ISMS stellen wir gerne unsere kostenfreie und lizenzfreie Grafik zur Verfügung. Nutzen Sie die Funktion “Grafik speichern unter” Ihres Browsers, um diese Piktogramm für Ihr Informationssicherheitssystem zu nutzen. Abbildung: Erlaubte Verarbeitung Mit diesem Piktogramm können Sie verständliche Benutzerrichtlinien erstellen, die für ein ISMS nach ISO/IEC 27001 erforderlich sind, z.B. die Benutzerrichtlinie / Acceptable[…]

kostenlose ISMS Grafik: Kennzeichnung Intern

“Kennzeichnung Intern” — für Ihr ISMS stellen wir gerne unsere kostenfreie und lizenzfreie Grafik zur Verfügung. Nutzen Sie die Funktion “Grafik speichern unter” Ihres Browsers, um diese Piktogramm für Ihr Informationssicherheitssystem zu nutzen. Abbildung: Klassifizierung Kennzeichnung intern Mit diesem Piktogramm können Sie einfach Dokumente kennzeichnen und verständliche Benutzerrichtlinien erstellen, die für ein ISMS nach ISO/IEC 27001 erforderlich sind,[…]

kostenlose ISMS Grafik: Kennzeichnung Eingeschränkt

“Kennzeichnung Eingeschränkt” — für Ihr ISMS stellen wir gerne unsere kostenfreie und lizenzfreie Grafik zur Verfügung. Nutzen Sie die Funktion “Grafik speichern unter” Ihres Browsers, um diese Piktogramm für Ihr Informationssicherheitssystem zu nutzen. Abbildung: Klassifizierung Kennzeichnung Eingeschränkt Mit diesem Piktogramm können Sie einfach Dokumente kennzeichnen und verständliche Benutzerrichtlinien erstellen, die für ein ISMS nach ISO/IEC 27001 erforderlich sind,[…]

kostenlose ISMS Grafik: Kennzeichnung BSI sehr hoch / TISAX sehr hoch

“Kennzeichnung sehr hoch” — für Ihr ISMS stellen wir gerne unsere kostenfreie und lizenzfreie Grafik zur Verfügung. Nutzen Sie die Funktion “Grafik speichern unter” Ihres Browsers, um diese Piktogramm für Ihr Informationssicherheitssystem zu nutzen. Abbildung: Klassifizierung Kennzeichnung sehr hoch Mit diesem Piktogramm können Sie einfach Dokumente kennzeichnen und verständliche Benutzerrichtlinien erstellen, die für ein ISMS nach ISO/IEC 27001[…]

kostenlose ISMS Grafik: Kennzeichnung BSI hoch / TISAX hoch

“Kennzeichnung hoch” — für Ihr ISMS stellen wir gerne unsere kostenfreie und lizenzfreie Grafik zur Verfügung. Nutzen Sie die Funktion “Grafik speichern unter” Ihres Browsers, um diese Piktogramm für Ihr Informationssicherheitssystem zu nutzen. Abbildung: Klassifizierung Kennzeichnung Hoch Mit diesem Piktogramm können Sie einfach Dokumente kennzeichnen und verständliche Benutzerrichtlinien erstellen, die für ein ISMS nach ISO/IEC 27001 erforderlich sind,[…]

kostenlose ISMS Grafik: Kennzeichnung Streng Vertraulich

Kennzeichnung “Confidential” — für Ihr ISMS stellen wir gerne unsere kostenfreie und lizenzfreie Grafik zur Verfügung. Nutzen Sie die Funktion “Grafik speichern unter” Ihres Browsers, um diese Piktogramm für Ihr Informationssicherheitssystem zu nutzen. Abbildung: Piktogramm — Kennzeichnung Confidential Mit diesem Piktogramm können Sie Dokumente kennzeichnen und gleichzeitig einfach verständliche Benutzerrichtlinien erstellen, die für ein ISMS nach ISO/IEC 27001[…]

kostenlose ISMS Grafik: ohne Kennzeichnung — ohne Klassifizierung

“Ohne Kennzeichnung” — “ohne Klassifizierung” — für Ihr ISMS stellen wir gerne unsere kostenfreie und lizenzfreie Grafik zur Verfügung. Nutzen Sie die Funktion “Grafik speichern unter” Ihres Browsers, um diese Piktogramm für Ihr Informationssicherheitssystem zu nutzen. Abbildung: Ohne Kennzeichung — Ohne Klassifizierung Mit diesem Piktogramm können Sie einfach verständliche Benutzerrichtlinien erstellen, die für ein ISMS nach ISO/IEC 27001[…]

kostenlose ISMS Grafik: Kennzeichnung Streng Vertraulich

Kennzeichnung “Streng Vertraulich” — für Ihr ISMS stellen wir gerne unsere kostenfreie und lizenzfreie Grafik zur Verfügung. Nutzen Sie die Funktion “Grafik speichern unter” Ihres Browsers, um diese Piktogramm für Ihr Informationssicherheitssystem zu nutzen. Abbildung: Piktogramm — Streng Vertraulich Mit diesem Piktogramm können Sie Dokumente kennzeichnen und gleichzeitig einfach verständliche Benutzerrichtlinien erstellen, die für ein ISMS nach ISO/IEC[…]

kostenlose ISMS Grafik: Kennzeichnung Vertraulich

Kennzeichung “Vertraulich” — für Ihr ISMS stellen wir gerne unsere kostenfreie und lizenzfreie Grafik zur Verfügung. Nutzen Sie die Funktion “Grafik speichern unter” Ihres Browsers, um diese Piktogramm für Ihr Informationssicherheitssystem zu nutzen. Abbildung: Piktogramm: Klassifizierung Vertraulich Mit diesem Piktogramm können Sie Dokumente kennzeichnen und gleichzeitig einfach verständliche Benutzerrichtlinien erstellen, die für ein ISMS nach ISO/IEC 27001 erforderlich[…]

Betrifft mich das neue Netz- und Informationssystemsicherheitsgesetz (NISG) und erfordert es eine ISO 27001 Zertifizierung?

Das Netz- und Informationssystemsicherheitsgesetz — NISG (siehe Veröffentlichung) betrifft nur definierte Branchen, die im §2 des Gesetzes definiert werden: Energie, Verkehr, Bankwesen, Finanzmarktinfrastrukturen, Gesundheitswesen, Trinkwasserversorgung, Digitale Infrastrukturen als Betreiber wesentlicher Dienste. Darüber hinaus auch Anbieter digitaler Dienste wie zum Beispiel Online-Marktplätze, Online-Suchmaschinen und Cloud-Computing-Dienste sowie die Einrichtungen der öffentlichen Verwaltung. Ob ein Unternehmen die Anforderungen des Netz- und Informationssystemsicherheitsgesetz[…]

Soll ich mein Unternehmen nach ISO 27001 zertifizieren?

Mit der ISO 27001 erhalten Unternehmen die Möglichkeit Ihre Security Aktivitäten vergleichbar mit einem Qualitäts-Management System – das in der Industrie und auch im Pharma-Bereich seit langem erfolgreich etabliert ist — strukturiert zu planen und umzusetzen. Die ISO 27001 legt die Anforderungen an ein Information Security Management System (kurz ISMS) fest. Hierbei wird ein kontinuierlicher Verbesserungsprozess (KVP, siehe Link)[…]

Unternehmen die sich nach ISO/IEC 27001 zertifizieren, oder ein ISMS nach 27001 aufbauen möchten, haben die Herausforderungen Richtlinen zu erstellen, Prozesse zu etablieren und einen PDCA Zyklus als kontinuierlichen Verbesserungsprozess der Informationssicherheit zu etablieren.

Speziell auch die Definition und Überwachung von KPIs innerhalb des ISMS ist eine wichtige Aufgabe des CISO.

Die SEC4YOU bietet in diesem Blog praxiserprobte Hilfestellungen für die Erstellung und Optimierung von Informationssicherheits-Managementsystemen an.