Alle Unternehmen, die eine ISO 27001 Zertifizierung anstreben, möchten wir gerne wertvolle Tipps für die Umsetzung geben. Die Norm ISO 27001 beschreibt die Anforderungen eines Informationssicherheits-Managementsystems (ISMS) zu dem auch gehört, dass es einen Verantwortlichen für die Informationssicherheit gibt. Dieser Verantwortliche wird oft Informationssicherheitsbeauftragter (ISB) oder Chief-Information-Security-Officer (CISO) genannt. Die erarbeiteten Praxistipps stammen aus unseren Erfahrungen von einer Vielzahl an 27001 Zertifizierungen der vergangen Jahre, die SEC4YOU begleiten durfte. Die Tipps sollen speziell kleineren Unternehmen helfen, möglichst schnell und kosteneffizient eine ISO 27001 Zertifizierung zu erlangen.

#1 Sichern Sie sich Unterstützung von ganz oben

Abseits der göttlichen Unterstützung, die stets wichtig ist, sichern Sie sich die volle Unterstützung Ihrer Unternehmensleitung. Für eine 27001 Zertifizierung benötigten Sie auch einen “Projekt-Sponsor”, der die nötigen Ressourcen bereitstellt ihnen Rückendeckung gibt und mögliche Hürden beseitigt.

Projekte, wo die Unterstützung durch die Geschäftsleitung nicht in vollem Umfang gegeben ist, werden in der Umsetzung schwierig und das implementierte ISMS kann nicht den erwartenden Nutzen generieren. In manchen Fällen konnten wir auch feststellen, dass die Wirksamkeit des ISMS dadurch gefährdet war. Solche Projekte sind meist mühsam und machen allen Beteiligten wenig Spaß.

Wer kann ein Projekt-Sponsor werden?

- Nur die oberste Unternehmensleitung kann Projekt-Sponsor werden, da diese die Verantwortung für das ISMS trägt. Auch erfolgt das regelmäßige Reporting des CISOs an die Unternehmensleitung.

- Nicht aber kann der IT-Leiter der Sponsor werden, da die Einführung eines ISMS kein IT-Projekt ist. Das ISMS betrifft das ganze Unternehmen, von der Personalabteilung, über den Einkauf, auch das Risikomanagement und weitere Abteilungen.

Tipp: Die Unternehmensleitung trägt die Gesamtverantwortung für die Wirksamkeit des ISMS und dessen kontinuierliche Verbesserung. Daher ist die Unterstützung der Unternehmensleitung essenziell wichtig, um alle Abteilungen zu motivieren ihre Aufgaben zu erledigen.

#2 Nutzen Sie passende ISO 27001 Vorlagen

Es gibt Vielzahl an Angeboten für ISMS Vorlagen am Markt. Hierbei gibt einige gute Pakete, aber auch eine Vielzahl an viel zu komplexen und aufwendigen Templates. Die meisten ISMS Pakete versprechen, eine einfache Bearbeitung und Implementierung: nur Unternehmensnamen, Logo und Verantwortliche eintragen, fertig!

Dies ist nicht so! Durch die Nutzung von ISMS Vorlagen erspart man sich nicht die erforderliche Anpassung der Dokumente an das eigene Unternehmen. Alle Vorlagen müssen i.d.R. erheblich angepasst werden, da die finalen ISMS Dokumente zum Unternehmen passen müssen und nicht umgekehrt. Auch können Vorlagen nicht die intensive Beschäftigung mit den ISMS Inhalten ersetzen. Es geht nicht darum einfach nur Richtlinien zu haben, sondern passende Vorgaben im Unternehmen anzuwenden.

Anwendung von Vorlagen in der Praxis:

- Vorlagen haben bis zu 7 Rollen im Informationssicherheitsmanagement, hier müssen in kleineren Unternehmen die Rollen zusammengelegt und Verantwortlichkeiten vereinfacht werden.

- Gute Vorlagen können ihnen auch wertvolle Inhalte für Ihre eigenen Dokumente geben.

- Vorlagen ersetzen nicht eine professionelle Beratung und erhöhen in den wenigsten Fällen die Kompetenz des InfoSec-Verantwortlichen

Tipp: Dem Zertifizierungsversprechen von Vorlagen darf man nicht vertrauen! Alle Vorlagen benötigen eine nicht zu unterschätzende Bearbeitung, um diese zu implementieren.

#3 Erstellen Sie wenige und kompakte ISMS Dokumente

- Überlegen Sie ich eingangs eine einfache Dokumentenstruktur, am besten in der folgenden Hierarchie

- Leitdokument, zumeist nur die Informationssicherheits-Politik

- Definition des ISMS, oft in einem ISMS-Handbuch

- ISMS operativ, in dieser Struktur werden alle Richtlinien erstellt, auch das Risikomanagement und die Business-Impact-Analysen

- Dokumentation von Maßnahmen und Dokumentationen aus den Fachbereichen

- Weniger ist mehr! Versuchen Sie mit wenigen Richtlinien zu arbeiten und nicht mit einem Konvolut von dutzenden verlinkten Einzelrichtlinien

- Legen sie in den einzelnen Kapiteln der Richtlinien die Zielgruppen fest, die die Regelungen betreffen, z.B. im Anhang A der 27001 für Personalsicherheit die “Zielgruppe: Personalabteilung”

Tipp: Wie empfehlen kleineren Unternehmen eine generelle InfoSec-Richtlinie für die Zielgruppe IT-Abteilung und weitere Abteilungen im Umfang von rd. 40–50 Seiten, sowie eine an die MitarbeiterInnen gerichtete BenutzerInnen-Richtlinie im Umfang von rd. 8–10 Seiten. Der Inhalt der BenutzerInnen-Richtlinie wird neben anderen Inhalten allen Personen in den jährlichen Security Awareness Schulungen vermittelt.

#4 Frühzeitig die Verantwortlichkeiten regeln!

Bei der Umsetzung eines ISMS sind mehrere Fachbereiche eingebunden. Für eine schnelle Realisierung einer 27001 Zertifizierung müssen diese Bereiche ihre Verantwortlichkeiten selbstständig übernehmen, hier ein paar Beispiele:

- Der Einkauf soll eine Lieferantenbewertung der wesentlichen Lieferanten vorzunehmen, hierzu erhält er natürlich Unterstützung vom CISO, aber die Lieferantenbefragung und Bewertung muss durch den Einkauf erfolgen.

- Wer führt die Teilnehmerlisten der notwendigen Security Awareness Schulungen? Natürlich die Personalabteilung! So wie für alle anderen Weiterbildungsmaßnahmen aller Mitarbeiter ist Human-Ressource für das Management der Schulungen zuständig. Die KPI für die Teilnahmegrad erstellt ebenfalls HR und berichtet diese Messgröße an den CISO.

- Die Sicherheitsschlösser für die versperrten Türen bestellt nicht der CISO, sondern der Zuständige im Office Management bzw. Facility Management.

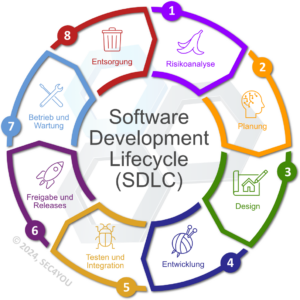

- Bei der Softwareentwicklung übernimmt natürlich die Entwicklungsleitung die Verantwortung, dass moderne Web-Anwendungen sicher designt und entwickelt werden. Hierzu erstellt die Software-Entwicklung neben Secure Coding Guidelines auch Secure Coding Principles und beauftragt Penetrationstests.

Die notwendigen Richtlinie erstellt zwar der CISO aber die Umsetzung liegt in den Unternehmensbereichen wie der IT-Abteilung, Personalabteilung, Facility, Einkauft usw.

Tipp: Die Verantwortung für einzelne Maßnahmen liegt immer bei der Abteilung, die im Zertifizierungs-Audit dem Prüfer als Ansprechpartner genannt werden. Daher ist es wesentlich, dass die Umsetzung in den Abteilungen erfolgt. Binden Sie die Abteilungen frühzeitig in die Audit-Planung ein und bereiten Sie die Mitarbeiter auf die Herausforderung vor!

#5 Beginnen Sie mit einer Umfeldanalyse, dem Festlegen des Scopes und anschließend der Sicherheitspolitik

- Führen Sie eine Umfeldanalyse durch und legen den Scope fest (wie sehen Sie den Geltungsbereich der Informationssicherheit?)

- Verantwortlichkeiten definieren: wer übernimmt die Rolle des Informationssicherheitsbeauftragten / CISO

- Erstellung der Sicherheitspolitik (Inhalt siehe Link)

- Aus der Sicherheitspolitik ergeben sich alle weiteren Dokumente wie das Risikomanagement (Inhalt siehe Link) und die InfoSec-Richtlinien (Inhalt siehe Link) und die Benutzerrichtlinie (Inhalt siehe Link)

Tipp: Der Scope eines ISMS kann das gesamte Unternehmen oder nur den Rechenzentrumsbetrieb oder beispielsweise einen Teilbereich, wie die Software-Entwicklung umfassen. Hierzu ist ausschlaggebend, dass der Teilbereich als Organisationseinheit abgegrenzt werden kann. Es können nicht einzelne Produkte oder IT-Services zertifiziert werden. Für kleinere Unternehmen ist es empfehlenswert das gesamte Unternehmen zu zertifizieren, wohingegen es bei größeren Unternehmen durchaus denkbar ist nur die IT-Abteilung zu zertifizieren.

#6 Nehmen Sie sich Zeit, aber nicht zu viel…

Eine ISMS Implementierung mit anschließender ISO 27001 Zertifizierung erfordert eine gewisse Vorlaufzeit und einen funktionierenden Betrieb der InfoSec Prozesse. Erst dann kann man sinnvoll eine Zertifizierung durchführen. Je nach Unternehmensgröße erfordert diese erste Phase der Implementierung selbst bei kleinen Unternehmen zumindest 3 Monate, bei mittelgrößeren Unternehmen auch 6 Monate und mehr.

Zertifizierungsprojekte, die mit einer zu langen Laufzeit angelegt werden, haben oft in den ersten Monaten nicht den erforderlichen Druck und kommen nicht in Fahrt.

Tipp: Beginnen Sie rechtzeitig, aber planen Sie keine ISMS Einführung, die über 1 Jahr dauert, weil die Erfahrung zeigt, dass bei langen Projektlaufzeiten die Zeit nicht effizient genutzt wird.

Tipp: Wählen Sie so früh wie möglich den Prüfdienstleister und vereinbaren Sie ehestmöglich einen Prüfungstermin. Gute Prüfdienstleister und erfahrende Auditoren haben oft lange Vorlaufzeiten oder sogar Wartelisten.

#7 Ein interner oder ein externer Informationssicherheitsbeauftragter (ISB) bzw. CISO?

Der Beginn eines ISMS Projektes erfordert die Bestellung eines CISOs (ident mit dem Betriff Informationssicherheitsbeauftragter, ISB oder Informationssicherheitsmanager, ISM) für den Betrieb und die Weiterentwicklung des ISMS. Hierzu ist zu berücksichtigen, dass der CISO sowohl über Ressourcen (eigene Zeit und Kostenbudget), als auch über Fachkompetenzen verfügen muss.

Eine Möglichkeit ist es eine im Unternehmen bereits beschäftigte Person zu nominieren, die sich weiterbildet und die Rolle des CISO/ISB übernimmt. Oft werden die Kompetenzen der internen Person in der ersten Zeit durch externe InfoSec-BeraterInnen unterstützt.

Sollte es keine interne Person geben, die die Rolle des CISOs übernehmen kann, dann kann temporär oder auch permanent ein externer CISO bestellt werden. “Rent-a-CISO” oder “CISO-as-a-Service” Angebote gibt es von Beratungsunternehmen, auch von SEC4YOU.

Bei kleineren Unternehmen ist die Bestellung eines externen CISOs angeraten, speziell dann, wenn intern keine Ressourcen und kein Know-How vorhanden ist.

- Je größer das Unternehmen ist, desto eher wird ein interner Vollzeit CISO diese Verantwortung übernehmen.

- Bei der Bestellung in regulierten Branchen wie Banken, Versicherungen oder Finanzdienstleistern gibt es die Anforderung nach einem von der IT unabhängigen CISO, der/die direkt an die Unternehmensleitung berichtet.

- Die Rolle des CISO als Personalunion mit anderen Funktionen im Unternehmen zu vergeben, ist nur dann sinnvoll, wenn es keinen Interessenskonflikt gibt. Beispielsweise eine operative IT-MitarbeiterIn kann ihre Arbeit nicht gleichzeitig als CISO kontrollieren.

Tipp: Der CISO hat in seiner Stellenbeschreibung die Herstellung des Normenkonformen Zustandes zur ISO 27001 als Zielvorgabe. Er muss dafür sorgen, dass die einzelnen Abteilungen alle Anforderungen erfüllen. Daraus ergibt sich, dass die CISO-Rolle entsprechende Kompetenzen und eine Managementaufgabe ist.

Tipp: Verzichten Sie darauf den CISO in der IT-Abteilung anzusiedeln, sondern stellen Sie den CISO im Org-Chart bspw. als Stab-Stelle im mittleren Management dar.

#8 Auswahl der richtigen ISMS Tools

Ein ISMS-Tool erfordert die intensive Beschäftigung und das Erlernen des Tools und lenkt stark von der tatsächlichen Aufgabe ab, nämlich das Verständnis eines Management-Systems und das Erstellen der erforderlichen Dokumente und Prozesse. Die meisten ISMS Einsteiger erhalten den Eindruck, dass ein Tool ihnen ihre Arbeit strukturiert und viele Aufgaben abnimmt. Mitnichten! In den 5–10 Tagen, in denen Sie ein Tool anschaffen, konfigurieren und kennenlernen, hätten sie bereits einen Großteil ihrer Richtlinien erstellt. Zu einem späteren Zeitpunkt — z.B. ein oder zwei Jahre nach der Zertifizierung — sollten Sie natürlich darüber nachdenken, ob ihre Aufgaben so komplex sind, dass ihnen ein ISMS Tool helfen kann.

Was spricht für ein Tool:

- Dieses hilft helfen komplexe Anforderungen zu erfüllen, beispielsweise:

- die Zusammenarbeit in großen Teams unterstützen,

- eine Vielzahl an Geschäftsprozessen und Assets verknüpfen und

- automatische Reports generieren und KPIs abfragen/errechnen

Gegen ein Tool spricht:

- die hohe Einarbeitungszeit in das Tool

- der Verlust des Fokus auf die wesentlichen Bausteine eines ISMS

- die zusätzlichen Kosten für das Tool, natürlich in Abwägung der Kosten-Nutzen

Tipp: Speziell im ersten Jahr sind die wichtigsten ISMS- Tools Papier und Bleistift bzw. deren digitalen Zwillinge Word und Excel! Es geht bei einem Informationssicherheits-Managementsystem nicht um ein Software-System, sondern um die Methodik des Informationssicherheitsmanagementsystems.

#9 Mut zur Lücke!

Beim Risikomanagement werden oftmals eine Vielzahl an Gefährdungen identifiziert, die ein hohes oder sehr hohes Risiko für das Unternehmen darstellen. Für eine Zertifizierung ist es aber nicht erforderlich, dass alle diese Risiken unmittelbar behoben werden, sondern dass die Risiken in geplanten Maßnahmen behandelt werden. Ebenso ist es denkbar, dass bestimmte Risiken akzeptiert werden.

Falls ein Unternehmen bei der Zertifizierung einzelne Punkte der Norm nicht erfüllt, besteht die Möglichkeit es Nachaudits innerhalb weniger Monate. Es obliegt dann dem Prüfer in Abhängigkeit der Schwere der Nicht-Konformität, ob er eine temporäre 27001 Zertifizierung empfiehlt. Das Zertifikat wird nicht vom Prüfer selbst, sondern auf Empfehlung des Prüfers von der Zertifizierungsstelle ausgestellt.

Tipp: Bei der Behandlung von Risiken gibt es mehrere Optionen: Risikoakzeptanz (kleinere Risiken kann man akzeptieren), Risikominderung (z.B. durch weitere Maßnahmen), Risikovermeidung (z.B. Verbot von Kameras, BYOD, oder USB-Sticks), Risikoabwälzung (i.d.R. durch Versichern).

#10 Was ist dem 27001 Prüfer wichtig?

Dem Prüfer ist bei der Zertifizierung besonders wichtig, ob das Management-System tatsächlich etabliert ist und von den handelnden Personen akzeptiert und verstanden wird. Hierzu gehört auch, dass nicht der externe Berater bei der Zertifizierung die Antworten gibt, sondern der/die InfoSec-Verantwortliche sowie die Fachbereiche sich selbst verantwortlich fühlen und agieren.

Darüber hinaus ist es zwingend erforderlich, dass es eine durchgängige Maßnahmenverfolgung gibt und eine nachgelagerte Prüfung der Wirksamkeit der gesetzten Maßnahmen verstanden und implementiert ist.

Der Fokus muss auf der Systematik des Managementsystems liegen und nicht auf einzelne technische Details. Zu der Systematik zählt auch das regelmäßige Berichtswesen und die Feststellung der Wirksamkeit durch das Top-Management. Besonders wichtig ist den Prüfern auch die sichtbare Unterstützung des Top-Managements.

Tipp: Die Unternehmensleitung frühzeitig über ihre strategische InfoSec-Verantwortung schulen und bei der Prüfung die Unternehmensleitung diese wesentliche Verantwortung exakt darstellen lassen.

Tipp: Die transparente Darstellung des IST-Zustandes ist während der Prüfung sehr wichtig. Schnell verliert man das Vertrauen des Prüfers, wenn man versucht diesen zu täuschen.

#11 Die richtige Auswahl von 27001 Prüfdienstleistern und Beratern

Der Prüfdienstleister, auch Zertifizierer genannt, verantwortet die Ausstellung des ISO 27001 Zertifikats. Der Prüfdienstleister schlägt i.d.R. einen Prüfer vor, der vom Kunden angenommen oder unter bestimmten Umständen auch abgelehnt werden kann.

Im Vorfeld soll jener Prüfdienstleister bzw. Prüfer ausgewählt werden, der:

- Erfahrung mit der jeweiligen Branche hat;

- zur Unternehmensgröße passt;

- die Kultur des Landes und des Unternehmens berücksichtigt;

- die notwendige Repudiation hat, da sie mit dem Zertifikat i.d.R. auch werben möchten.

Die Kosten einer Zertifizierung sind abhängig von den zu prüfenden Standorten, dem Scope, der Unternehmensgröße sowie anderen Kriterien und beginnt bei wenigen Tausend Euro pro Jahr für kleine Unternehmen. Der größere Teil der Kosten ist für externe Beratungskosten zu planen. Hier ist je nach Erfahrung des CISO und Mitwirkung des Unternehmens mit zumindest 10–20 Personentagen zu kalkulieren.

Tipp: Kalkulieren Sie neben den Kosten des Prüfdienstleisters auch die externen Beratungskosten und auch die Anzahl der Personentage der internen Mitarbeiter für die ISMS Implementierung.

Tipp: Vereinbaren Sie einen (Online) Kennenlerntermin mit dem vorgeschlagenen Prüfer, um herauszufinden, ob die Chemie stimmt.

Bei kleineren Unternehmen ist die Bestellung eines externen CISOs angeraten, speziell dann, wenn intern keine Ressourcen und kein Know-How vorhanden ist.

Bei kleineren Unternehmen ist die Bestellung eines externen CISOs angeraten, speziell dann, wenn intern keine Ressourcen und kein Know-How vorhanden ist.