Für die Erreichung eines Cyber Trust Austria Silber oder Gold Labels müssen Sie alle 14 Anforderungen B1 bis B14 erfüllen und zusätzlich die 11 Anforderungen A1 bis A11. Die A‑Anforderungen sind zum Teil aufwendiger in der Umsetzung und erfordern einen erhöhten kommerziellen Aufwand.

Mit unseren Praxistipps können Sie viel Zeit und Geld sparen, indem Sie die Anforderungen besonders effizient und kostensparend erfüllen*. Die Empfehlungen richten sich primär an KMU Unternehmen.

Anforderung A1 — Überprüfen sie ihre eingesetzte Software auf Sicherheitslücken?

Ein Tool zum Schwachstellenscannen muss im Einsatz sein und muss mindestens einmal pro Monat verwendet werden.

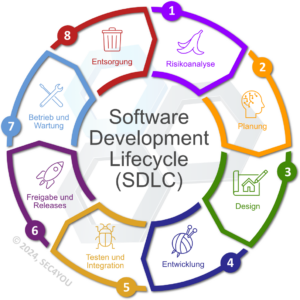

Anforderung A2 — Haben Sie Mechanismen im Einsatz, die bei der Erstellung bzw. dem Erwerb von Software deren Sicherheit überprüfen?

Es gibt eine Policy zur sicheren Software-Entwicklung, welche Sicherheitsanforderungen, Secure Coding Rules sowie ein Testkonzept umfasst. Für den Erwerb von Software gibt es eine Sicherheits-Anforderungsliste und einen Prozess zur Risikoanalyse des Anbieters.

Anforderung A3 — Führen Sie in ihrer Systemlandschaft Penetration Tests durch?

- Zumindest alle zwei Jahre werden Penetration Tests durchgeführt, welche die Angreifbarkeit des Unternehmens prüfen.

- Aus den gefundenen Schwachstellen werden Maßnahmen abgeleitet und umgesetzt.

Anforderung A4 — Überwachen Sie ihre Netzwerke auf ungewöhnliche Aktivitäten und Anomalien?

Es muss mindestens ein Intrusion Detection / Prevention System im Einsatz sein, das entweder über Baselining-Ansatz oder über heuristische Prozesse bzw. Machine Learning Verdacht auf unautorisierte Aktivitäten im Netzwerk identifizieren kann.

Anforderung A5 — Haben Sie Whitelisting im Einsatz, um die Ausführung nicht autorisierter Prozesse und Anwendungen zu unterbinden?

Auf allen Systemen (Clients/Servern) muss ein Mechanismus aktiv sein, der nur freigegebene Prozesse und Anwendungen ausführen lässt.

Anforderung A6 - Verwalten sie Identitäten und Berechtigungen aller Benutzer in nachvollziehbarer Weise?

- Eine Identitäts- und Berechtigungsverwaltung ist im Einsatz, die alle Identitäten und deren Berechtigungen eindeutig auf Personenbasis nachvollziehbar macht.

- Die Berechtigungsverwaltung muss auch administrative Berechtigungen sowie Berechtigungen für Zugänge zu Kundensystemen umfassen.

Anforderung A7 — Haben Sie ein Security Event & Information Management im Einsatz, das die Log Files ihrer Systeme korreliert und analysiert?

Es ist ein SIEM im Einsatz, an das zumindest die kritischen Netzwerk- und Sicherheitssysteme angeschlossen sind und deren Logfiles laufend korreliert und auf Unregelmäßigkeiten analysiert werden.

Anforderung A8 — Haben oder nutzen Sie ein Security Operations Team?

- Es müssen Mitarbeiter mit nachgewiesenen Qualifikationen im Bereich IT-Sicherheit im Unternehmen beschäftigt sein oder es muss ein SLA mit einem entsprechenden Unternehmen bestehen,das die laufende Überwachung übernimmt.

- Verdachtsfälle müssen untersucht werden und bei bestätigten Vorfällen muss eine Alarmierung stattfinden sowie – sofern relevant – betroffene Kunden informiert werden.

Anforderung A9 — Können Sie auf qualifizierte Ressourcen zurückgreifen, wenn Sie einen schwerwiegenden Sicherheitsvorfall haben?

Es müssen Mitarbeiter mit nachgewiesenen Qualifikationen in den Bereichen vertiefte Incident Response und IT-Forensik im Unternehmen beschäftigt sein oder es muss ein SLA mit einem entsprechenden Unternehmen bestehen, bzw. der Zugriff auf ein solches muss über eine Cyberversicherung gedeckt sein.

Anforderung A10 — Verfügen Sie über ein getestetes Resilienzkonzept, das ihre Betriebskontinuität sicherstellt?

Das Resilienzkonzept muss präventive und reaktive Maßnahmen umfassen, um auf schwere Sicherheitsvorfälle reagieren zu können und somit Betriebskontinuität sicherzustellen. Schwerwiegende Sicherheitsvorfälle sind unter anderem:

- Ausfall der Systeme,

- Schadsoftware-Befall (inkl. Kryptolocker) sowie

- Data Leakage

- Zielgerichtete Hackingangriffe (z.B. APTs)

Bei Betrieb kritischer Anwendungen in der Cloud müssen diese Maßnahmen und Tests vom Cloud-Betreiber nachgewiesen werden (z. B. über ISAE 3402-Berichte). Tests müssen mindestens einmal jährlich durchgeführt und notwendige Verbesserungsmaßnahmen umgesetzt werden.

Anforderung A11 — Haben sie einen Prozess zum Management ihrer Lieferantenrisiken?

Es muss einen dokumentierten Prozess geben, welcher vorab und laufend sicherstellt, dass kritische Lieferanten ihre Risiken bezüglich Informationssicherheit und Business Continuity Management adäquat managen.

*) Bitte beachten Sie, dass unsere Empfehlungen nach besten Wissen erhoben wurden, aber aufgrund von unterschiedlichen Rahmenbedingungen in einzelnen Unternehmen keinen Anspruch auf Vollständigkeit darstellen können.