Inhalt des Artikels

- Lieferanten im Kontext der ISO 27001:2022

- Lieferanten-Management nach ISO 27001:2022 (A.5.19 bis A.5.23)

- Umsetzung: Identifikation von Lieferanten mit Informationssicherheitsrisiken (27001:2022 A.5.19)

- Umsetzung: Definition der Informationssicherheitsanforderungen für wesentliche Lieferanten (27001:2022 A.5.20)

- Umsetzung: Management der Informationssicherheit in der Lieferkette (27001:2022 A.5.21)

- Umsetzung: Überwachung und Prüfung von Lieferanten (27001:2022 A.5.22)

- Umsetzung: Anforderungen an Cloud Anbieter (27001:2022 A.5.23)

- Schnelle Umsetzung der ISO 27001:2022 Anforderungen A.5.19, A.5.20, A.5.21, A.5.22, A.5.23

Lieferanten im Kontext der ISO 27001:2022

Das Problem hierbei ist auch, dass große Softwarelieferanten oder internationale Dienstleister hunderte und tausende Kunden im direkten Einfluss haben, die alle gleichzeitig bei einem Cyberangriff betroffen sein können.

Daher ist es für Unternehmen sehr wichtig die eigenen Lieferanten zu kennen, deren Bezug auf die eigene Informationssicherheit zu bewerten und Maßnahmen zu ergreifen, um sich vor lieferantenbezogenen Gefahren zu schützen.

Lieferanten-Management nach ISO 27001:2022 (A.5.19 – A.5.23)

In der neuen ISO 27001:2022 verpflichten 5 Anforderungen (in Summe 93 sind es Anforderungen) des Anhang A, Unternehmen sich mit der Informationssicherheit im Lieferantenmanagement zu beschäftigen.

Hier eine Zusammenfassung der Anforderungen:

Umsetzung: Identifikation von Lieferanten mit Informationssicherheitsrisiken (27001:2022 A.5.19)

Die ISO 27001:2022 in A.5.19 fordert:

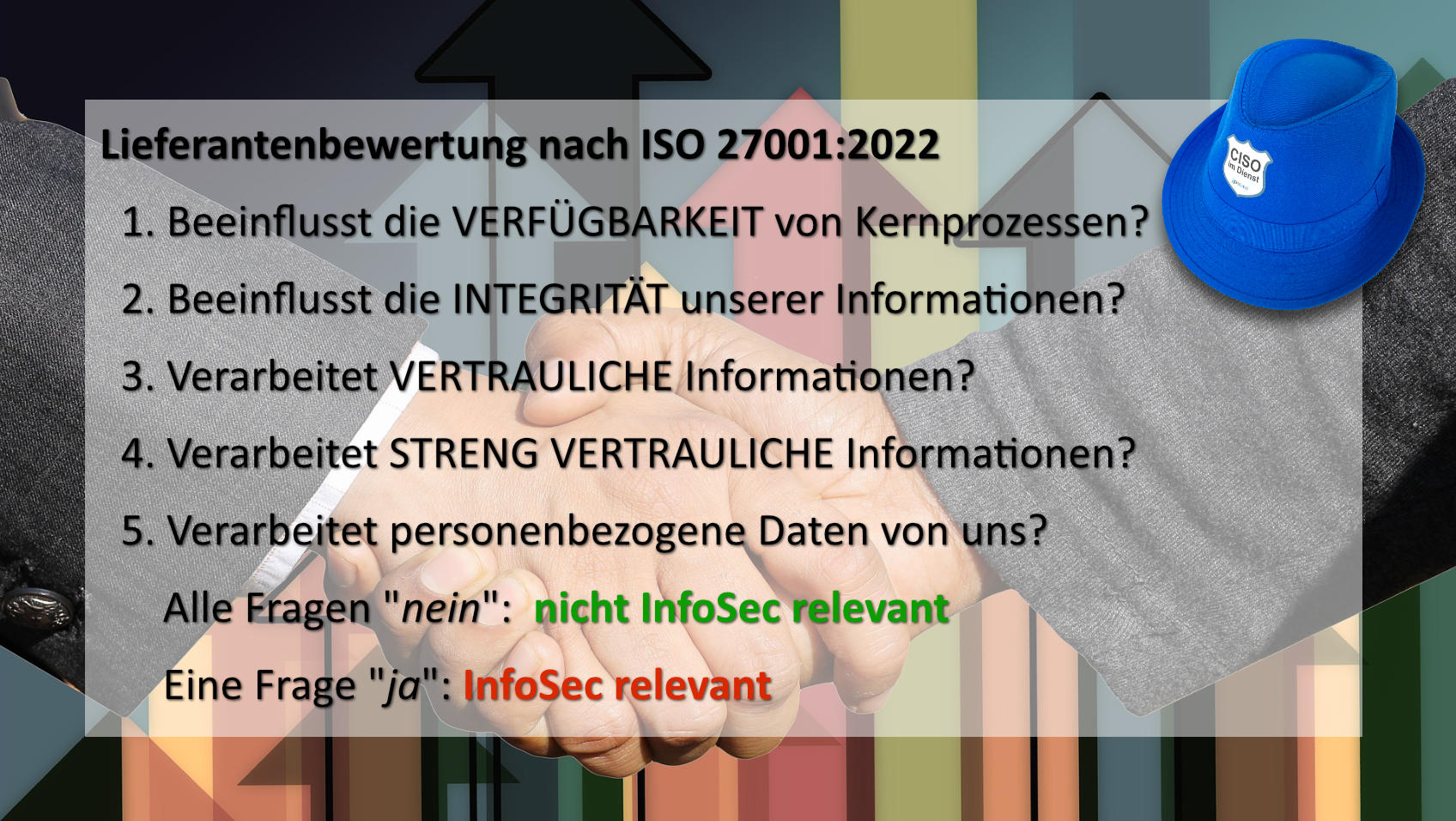

Die Sicherheitsexperten der SEC4YOU empfehlen die folgenden 5 Kontrollfragen für eine Erstanalyse von Lieferanten, um die Informationssicherheitsrelevanz zu prüfen:

- Lieferant beeinflusst die VERFÜGBARKEIT der IT-Kernprozesse?

Beispiel für Ja: Ein wesentlicher IT-Dienst läuft bei einem Lieferanten, fällt der Lieferant aus, steht der IT-Dienst nicht mehr zur Verfügung - Beeinflusst der Lieferant die INTEGRITÄT (Vollständigkeit und Richtigkeit) der eigenen Informationen?

Beispiel für Ja: Wesentliche Informationen werden von einem Lieferanten erstellt. Über diesen Zugriff können Angreifer Informationen manipulieren und Kernprozesse beeinflussen. - Verarbeitung von oder Zugriff auf Informationen der Schutzklasse VERTRAULICH?

Beispiel für Ja: In der Lieferantenbeziehung erhält ein Dienstleister vertrauliche Informationen. Bei einem Cyberangriff auf den Lieferanten werden die vertraulichen Informationen des eigenen Unternehmens für Unbefugte zugänglich. - Verarbeitung von oder Zugriff auf Informationen der Schutzklasse STRENG VERTRAULICH?

Beispiel für Ja: Streng vertrauliche Projektdaten werden an einen Lieferanten übermittelt, der relevante Projektaufgaben umsetzt. Diese streng vertraulichen Informationen sind bei einem Hack des Lieferanten kompromittiert. - Verarbeitung von PERSONENBEZOGENEN DATEN?

Beispiel für Ja: Personenbezogene Daten (gemäß DSGVO) des Unternehmens werden von einem Lieferanten verarbeitet. Die DSGVO relevanten Pflichten müssen an den Lieferanten übertragen werden und die Verarbeitung der Daten muss gemäß gesetzlicher Vorgaben erfolgen.

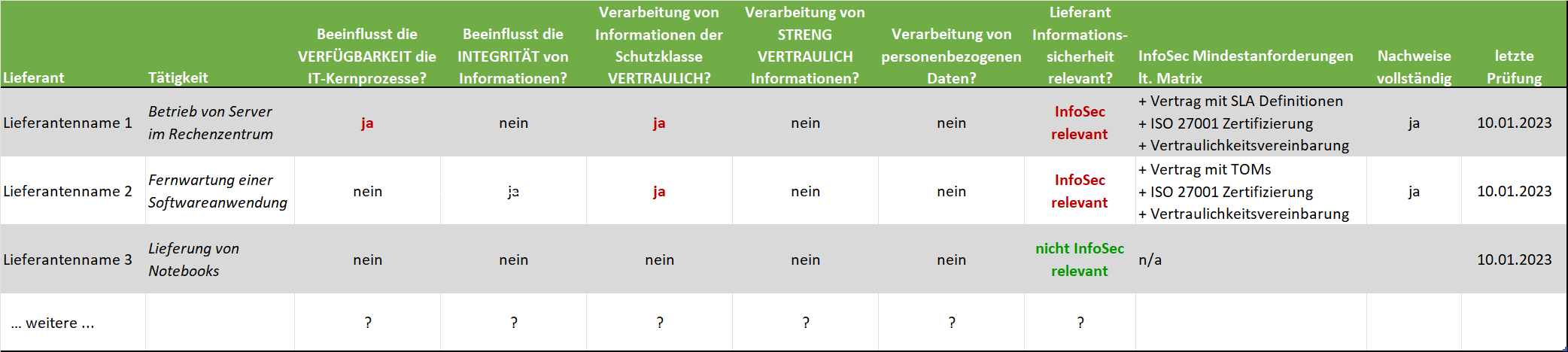

Hier eine Beispieltabelle für die Bewertung von Lieferanten:

Sobald eine der Fragen mit „Ja“ beantwortet wird, handelt es sich bei einem Lieferanten um einen „InfoSec relevanten Lieferanten“.

Die unten angeführte Anforderung aus A.5.20 müssen Sie nur für InfoSec relevante Lieferanten umsetzen. Je weniger InfoSec relevante Lieferanten Sie für Ihr Unternehmen identifizieren, desto weniger Arbeit haben Sie in dieser umfassenden Maßnahme!

Umsetzung: Definition der Informationssicherheitsanforderungen für relevante Lieferanten (27001:2022 A.5.20)

Die ISO 27001:2022 in A.5.20 fordert Lieferantenklassifizierung und Anforderungsmanagement:

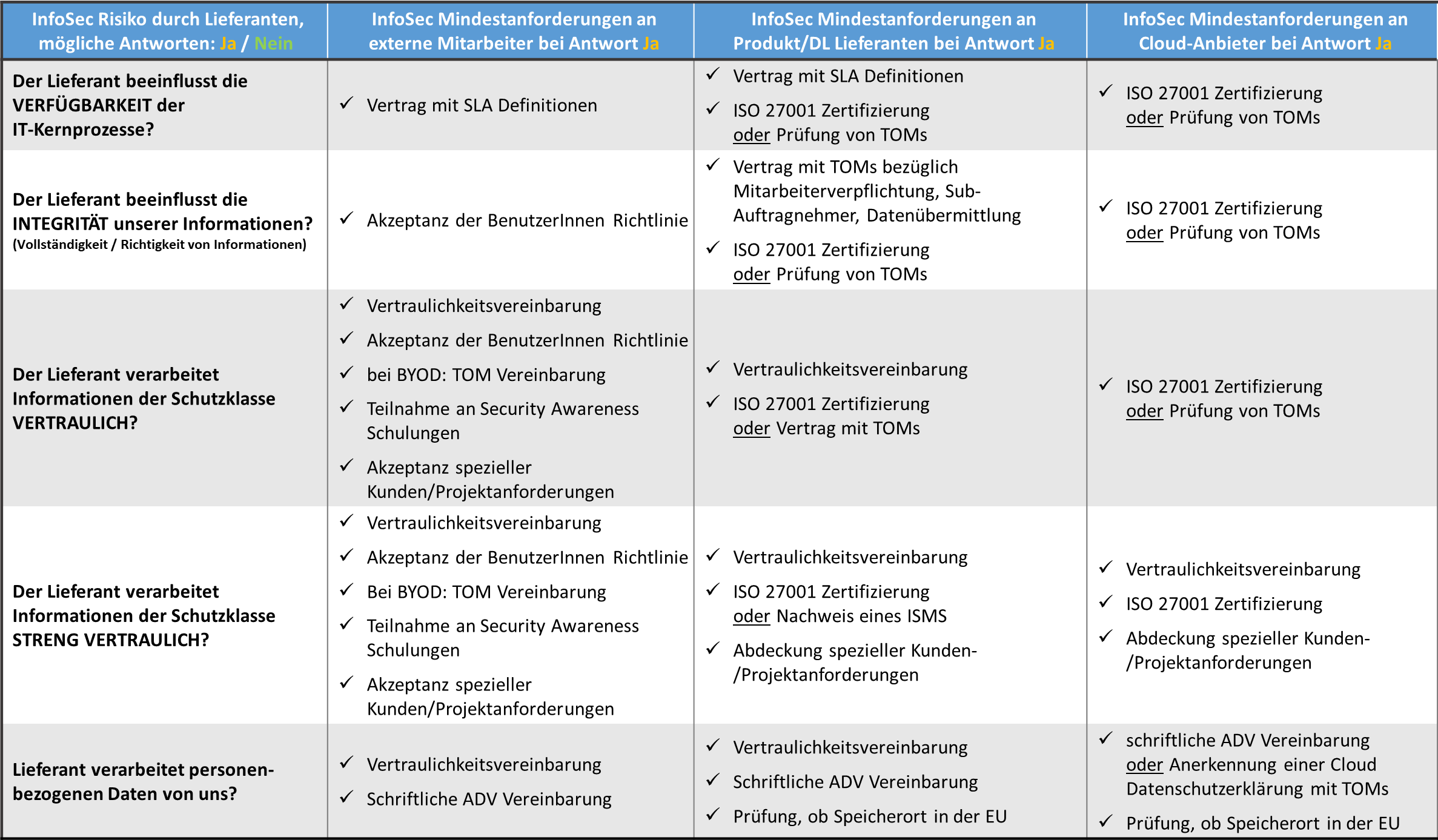

Bei der Festlegung von Sicherheitsanforderungen empfiehlt es sich klar definierte Forderungen an die Lieferanten zu beschreiben. Hier die Liste, die wir in ISO 27001 und TISAX® Projekten nutzen:

- Vertraulichkeitsvereinbarungen bzw. auf Englisch Non-Disclosure-Agreements (NDA)

- Dienstgütevereinbarung bzw. auf Englisch Service-Level-Agreements (SLA), um die zeitlichen Erwartungen an die vereinbarten Leistungen klar zu definieren

- Individuelle Verträge mit vereinbarten Maßnahmen, z.B. in Bezug auf Mitarbeiterverpflichtungen, Sub-Auftragnehmer, Datentransfer

- Zertifizierung nach ISO 27001 oder vergleichbaren Sicherheitsstandards, z.B. SOC 2, 3 oder ISAE 3402 Reports, TISAX® Label

- Checklisten zur Prüfung und Verträge zur Einhaltung von technischen und organisatorischen Maßnahmen (TOMs) für die Informationssicherheit

- Auftragsdatenvereinbarung/ADV Verträge gemäß EU DSGVO

- Vereinbarungen oder Auskunft bezüglich Verarbeitung und Speicherort personenbezogener Daten in der EU

- Veröffentlichung von technischen und organisatorischen Maßnahmen, z.B. in Bezug auf Transportverschlüsselung, Datenverschlüsselung, Dienstgütevereinbarungen / SLA, Redundanzen, Backupkonzept

- Veröffentlichung von Datenschutzkonzepten und Datenschutzerklärungen in Bezug auf den europäischen Datenschutz

In den unten beschrieben Kapiteln finden Sie die Anwendung der Sicherheitsanforderungen auf InfoSec relevante Lieferanten und InfoSec relevante Cloud-Anbieter.

Konkrete Festlegung der Anforderungen je Lieferanten bzw. Dienstleister

Mit klassischen Lieferanten und Dienstleistern können Unternehmen jederzeit Verträge und Vereinbarungen abschließen, die man auch individuell anpassen kann. Ja nach Eigenschaft der Lieferantenbeziehung in Bezug auf die Informationssicherheit gibt es eine Reihe von Anforderungen die Unternehmen mit ihren Lieferanten vereinbaren sollen. Zu den wichtigsten dieser Vereinbarungen zählen:

- Vertraulichkeitsvereinbarungen bzw. auf Englisch Non-Disclosure-Agreements (NDA)

- Dienstgütevereinbarung bzw. auf Englisch Service-Level-Agreements (SLA), um die zeitlichen Erwartungen an die vereinbarten Leistungen klar zu definieren

- Individuelle Verträge mit vereinbarten Maßnahmen, z.B. in Bezug auf Mitarbeiterverpflichtungen, Sub-Auftragnehmer, Datentransfer

- Zertifizierung nach ISO 27001 oder vergleichbaren Sicherheitsstandards, z.B. SOC 3 Report, TISAX Label

- Checklisten zur Prüfung und Verträge zur Einhaltung von technischen und organisatorischen Maßnahmen (TOMs) für die Informationssicherheit

- Auftragsdatenvereinbarung / ADV Vertrag gemäß EU DSGVO

- Vereinbarungen bezüglich Speicherort von personenbezogenen Daten in der EU

Die 5 Kontrollfragen bezüglich VERFÜGBARKEIT, INTEGRITÄT, VERTRAULICHKEIT (2x) und DATENSCHUTZ ergeben mit der folgenden Tabelle die SEC4YOU Empfehlung für die Mindestanforderungen für Lieferanten:

Hinweis: TOM oder TOMs stehen für Technische und Organisatorische Maßnahmen. Also eine Liste von angepassten Maßnahmen die eine Anforderung unterstützen. Bei einem Dienstleistervertrag sind das beispielsweise die 10–15 Punkte, die unbedingt zu regeln sind.

Tipp: Von externen MitarbeiterInnen mit eigenem Gewerbeschein können Sie keine ISO 27001 Zertifizierung oder die Einhaltung komplexer technischer und organisatorischer Maßnahmen (TOMs) verlangen. Vereinbaren Sie jedoch eine Vertraulichkeitsvereinbarung (NDA-Vertrag), ggfls. TOMs für die BYOD Geräte und lassen Sie die MitarbeiterInnen die BenutzerInnen-Richtlinie unterschreiben. Über eine Einladung zu ihren internen Security Awareness Schulungen freuen sich Externe auch.

Vereinbarungen mit Lieferanten bzw. Dienstleister

Nach der Festlegung der Anforderungen je Lieferantentyp müssen die Anforderungen der jeweiligen Zeile der Kontrollfragen für InfoSec relevante Lieferanten eingefordert werden.

Hier ein Beispiel:

- VERTRAULICHE Informationen werden extern verarbeitet

- Die Verarbeitung erfolgt durch einen Produkt- oder Dienstleistungslieferanten

Die Mindestanforderungen für diese Kombination lauten:

- Vertraulichkeitsvereinbarung

-> Prüfen Sie, ob es bereits einen NDA mit dem Lieferanten gibt, wenn nicht vereinbaren Sie einen NDA - ISO 27001 Zertifizierung oder Vertrag mit TOMs

-> Prüfen Sie, ob der Lieferant eine ISO 27001 Zertifizierung hat. Wenn nicht, vereinbaren Sie technische und organisatorische Maßnahmen (TOMs) passend zu den Informationssicherheitsanforderungen des Projektes.

Beachten Sie, dass Sie alle Anforderungen passend zu der Wesentlichkeitsbewertung (die 5 Kontrollfragen) für alle InfoSec relevanten Lieferanten erheben und dokumentieren.

Umsetzung: Management der Informationssicherheit in der Lieferkette (27001:2022 A.5.21)

Die ISO 27001:2022 in A.5.21 fordert Prozesse und Verfahren:

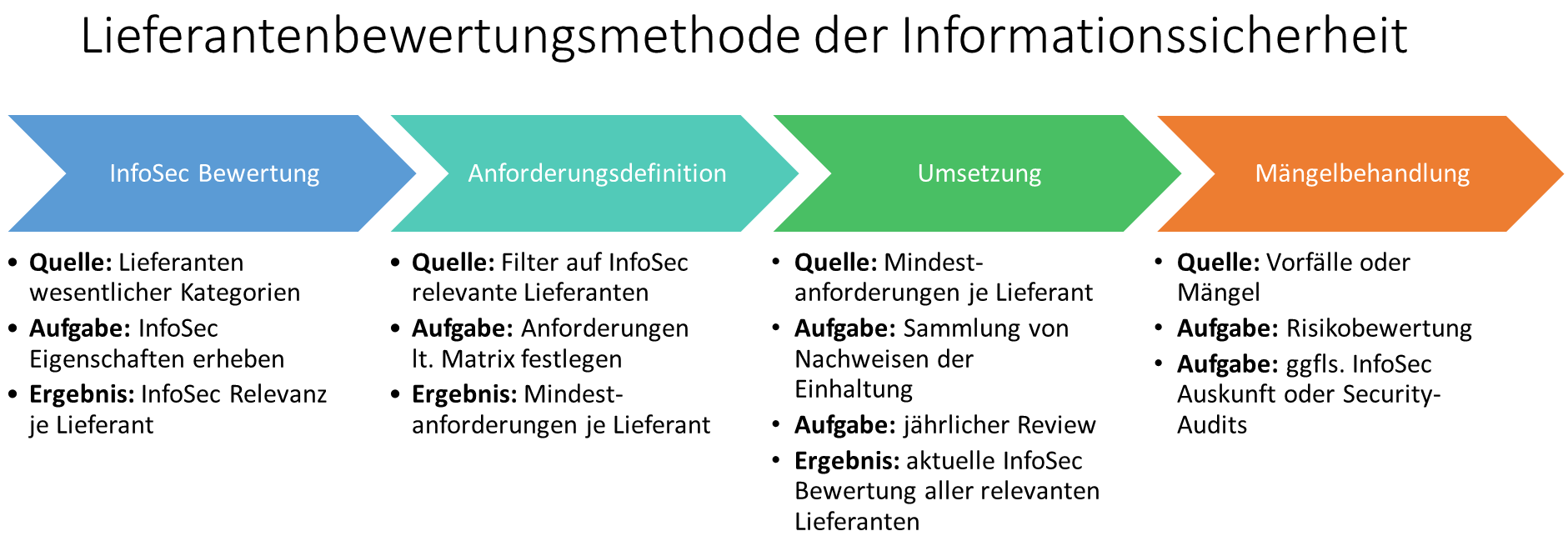

Wir empfehlen einen 3‑stufigen Prozess von der Lieferantenbewertung über eine Anforderungsdefinition gefolgt von der Umsetzung. In einem zusätzlichen, vierten Prozessschritt sind nur Lieferanten betroffen, bei denen es Sicherheitsvorfälle oder Mängel gegeben hat. Neue Lieferanten müssen vor einer Beauftragung komplett die ersten 3 Schritte durchlaufen.

Führen Sie den vierten Schritt nur aus, wenn es Informationssicherheitsvorfälle oder Mängel in der Leistungserbringung gibt.

Umsetzung: Überwachung und Prüfung von Lieferanten (27001:2022 A.5.22)

Die ISO 27001:2022 in A.5.22 fordert eine regelmäßige Neubewertung:

Es genügt nicht, dass Sicherheitsanforderungen und die damit verbundenen Risiken einmalig erhoben werden. Vielmehr benötigen Unternehmen einen Prozess, der eine regelmäßige Evaluierung der Lieferanten bezüglich der Informationssicherheitsrisiken erzwingt und vereinbarte Service-Levels misst.

Etablieren Sie daher im Einkauf folgendes:

- Die Wesentlichkeitsbewertung mit den 5 Kontrollfragen (Verfügbarkeit, Integrität, 2x Vertraulichkeit, Datenschutz) muss zeitgleich mit der Anlage eines neuen Lieferanten erfolgen. Das Ergebnis ist eine Aussage, ob ein Lieferant „relevant“ oder „nicht relevant“ in Bezug auf die Informationssicherheit ist.

- Für InfoSec relevante Lieferanten gilt: Nur Lieferanten, die die Mindestanforderungen der Informationssicherheit erfüllen, dürfen Leistungen erbringen und Informationen verarbeiten.

- Die Lieferantenliste ist durch den Einkauf jährlich zu aktualisieren. Hierbei sind speziell auch Verträge und Nachweise wie ISO 27001 Zertifikate auf Aktualität zu prüfen.

- Vertragsänderungen bei InfoSec relevanten Lieferanten müssen in Zusammenarbeit mit dem Einkauf bewertet werden.

- Gemeinsam mit dem Informationssicherheitsverantwortlichen (CISO oder ISB) müssen die Vorgaben in der InfoSec Richtlinie und die InfoSec Mindestanforderungen für Lieferanten inkl. Cloud-Anbieter jährlich nachgeschärft werden.

- Wenn es bei einem InfoSec relevanten Lieferanten zu Vorfällen kommt, oder Mängel bei der Vertragserfüllung erkennbar sind (typischerweise SLA Bruch), dann empfehlen wir eine Risikobewertung durchzuführen und ggfls. einen Lieferantenaudit durchzuführen. Einfach Lieferantenaudits kann man mit Fragebögen durchführen, aufwendigere indem man ein Prüfunternehmen beauftragt.

Umsetzung: Anforderungen an Cloud Anbieter (27001:2022 A.5.23)

Die ISO 27001:2022 in A.5.23 fordert einen kompletten Life-Cycle für Cloud-Dienste:

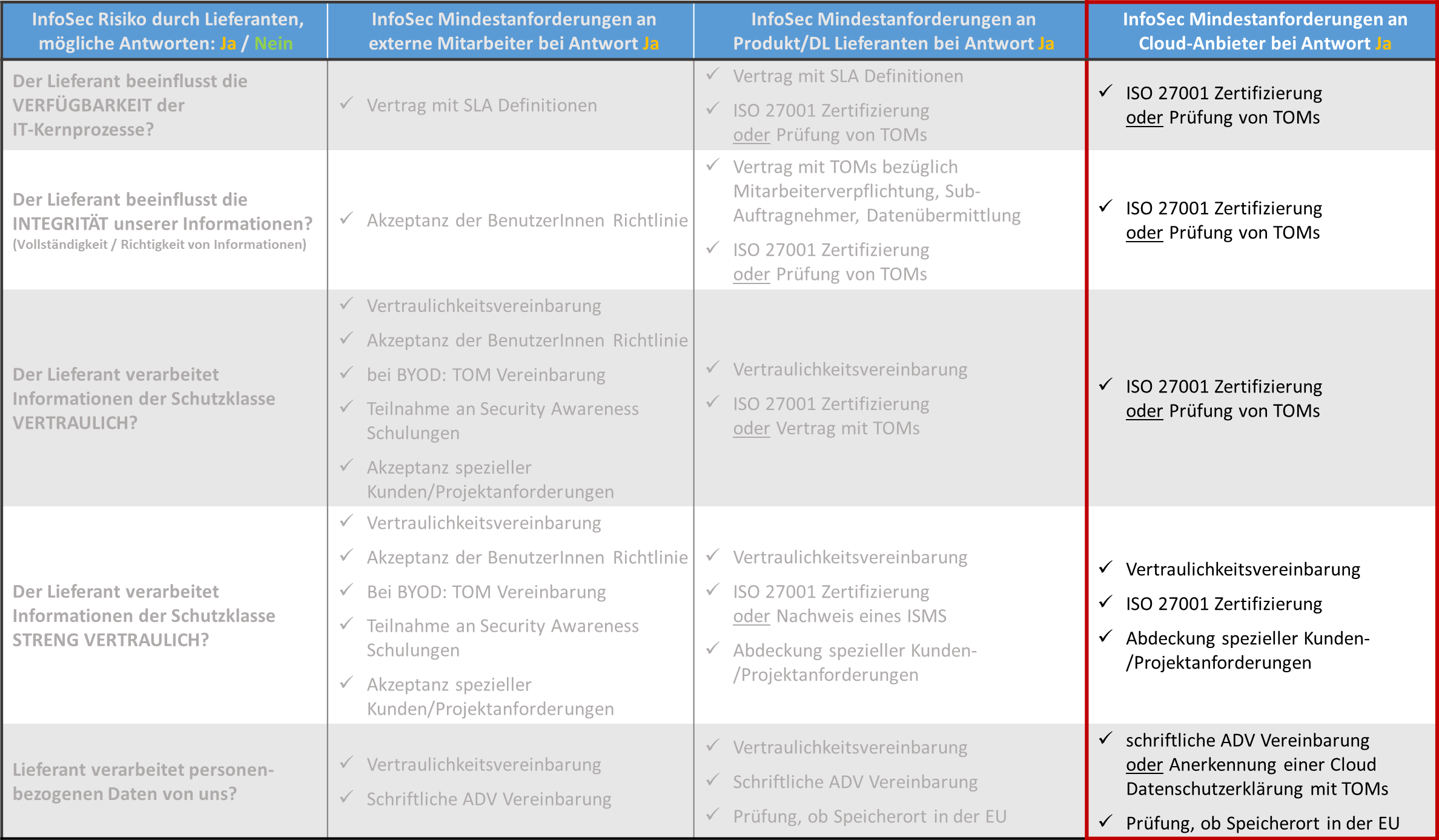

In der Regel ist es speziell für kleinere Unternehmen in der Regel nicht möglich individuelle Verträge und Vereinbarungen mit Cloud-Anbietern abzuschließen. Daher ist es nötig die vom Cloud-Provider angebotenen Sicherheitsmaßnahmen und Zertifizierungen sorgfältig zu prüfen und ggfls. als ausreichenden Schutz in Bezug auf die Informationssicherheit anzuerkennen.

Folgende InfoSec relevante Erklärungen finden Sie bei den gut entwickelten Cloud-Diensten:

- Zertifizierung nach ISO 27001 oder vergleichbaren Sicherheitsstandards, z.B. SOC 2, 3 und ISAE 3402 Reports, TISAX® Label

- Veröffentlichung von technischen und organisatorischen Maßnahmen, z.B. in Bezug auf Transportverschlüsselung, Datenverschlüsselung, Dienstgütevereinbarungen / SLA, Redundanzen, Backupkonzept

- Automatisierte Erstellung eines Auftragsdatenvereinbarung/ADV Vertrages gemäß der EU-DSGVO

- Veröffentlichung von Datenschutzkonzepten und Datenschutzerklärungen in Bezug auf den europäischen Datenschutz

- Auskunft bezüglich dem Speicherort von verarbeiteten Daten, oft auch gibt es eine Wahlmöglichkeit für Kunden die Daten in der EU zu speichern bzw. nur in der EU zu verarbeiten

Tipp: Bewerten Sie zusätzlich eine „Exit-Strategie“. Hierbei geht es darum, welche Cloud Ausstiegsszenarien es für diese Cloud-Lösung gibt, nämlich wie man seine Daten wieder zurückholen kann und wie sichergestellt wird, dass die Daten in der Cloud nach der Nutzungsdauer auch vollständig gelöscht werden.

Basierend auf den Angeboten von Cloud-Anbietern empfehlen wir die folgenden Mindestanforderungen für informationssicherheitsrelevante Cloud-Lieferanten festzulegen:

Schnelle Umsetzung der ISO 27001:2022 Anforderungen A.5.19, A.5.20, A.5.21, A.5.22 und A.5.23

Vorausgesetzt Sie haben personelle Ressourcen in der Einkaufsabteilung, empfehlen wir Umsetzung der Informationssicherheit im Lieferantenmanagements in der folgenden Reihenfolge:

- Nutzen Sie grüne Beispieltabelle oben mit den 5 Kontrollfragen, um Ihre Lieferanten in nicht InfoSec relevante und InfoSec relevante Lieferanten zu klassifizieren.

- Als Quelle für die Lieferanten dient in der Regel die Kreditorenliste aus der Buchhaltung. Erweiterten Sie diese Kreditorenliste aber um die eingesetzten IT-Produkte und Cloud-Dienste, sofern Sie Produkte und Dienste über Wiederverkäufer beziehen.

- Klassifizieren Sie Ihre Lieferanten in: (1) externe Mitarbeiter, (2) Produkt/Dienstleistungs-Lieferanten und (3) Cloud-Anbieter

- Wenden Sie dann die Matrix mit den InfoSec Mindestanforderungen auf Ihre Lieferanten an und definieren Sie die zu erstellenden Anforderungen.

- Fordern Sie von den Lieferanten die erforderlichen Nachweise für die Anforderungen an und schließen Sie Vereinbarungen und Verträge, die die Informationssicherheit berücksichtigen.

- Bestellen Sie nur bei bewerteten Lieferanten.

- Wiederholen Sie die Tätigkeit jährlich und prüfen Sie die Richtigkeit und Vollständigkeit Ihrer Lieferantenbewertung.

Im Rahmen des SEC4YOU Online Shops bieten wir Informationssicherheits-Richtlinien inkl. der Vorgaben für das Lieferantenmanagement an. Zusätzlich finden Sie im Online Shop die Checkliste für Cloud-Freigaben, das eine Auswahl an bewertenden Cloud-Diensten beinhaltet.