Verschlüsselung im World Wide Web hat eine lange Geschichte, die die heute verwendeten Kürzel erklärt. Angefangen hat es schon 1993 mit Secure Sockets Programming als Prototyp. Netscape hat anschließend Secure Sockets Layer (SSL) fertiggestellt. SSL Version 1 wurde nie publiziert. Version 2 stammt aus dem Jahre 1995. Version 3 wurde 1996 als komplettes Re-Design publiziert. Wer also SSL sagt, meint eigentlich ein historisches Protokoll, welches nicht mehr verwendet wird. Die Internet Engineering Task Force (IETF) übernahm 1999 die Pflege des Standards. Damit ging ein neuer Name einher: Transport Layer Security (TLS). Die Versionen der Spezifizierung sind 1.0 (1999), 1.1 (2006), 1.2 (2008) und 1.3 (2018). Man nennt daher verschlüsselte Verbindungen immer noch SSL/TLS, obwohl SSL eigentlich nicht mehr verwendet werden darf/sollte.

Warum sollte man sich damit beschäftigen?

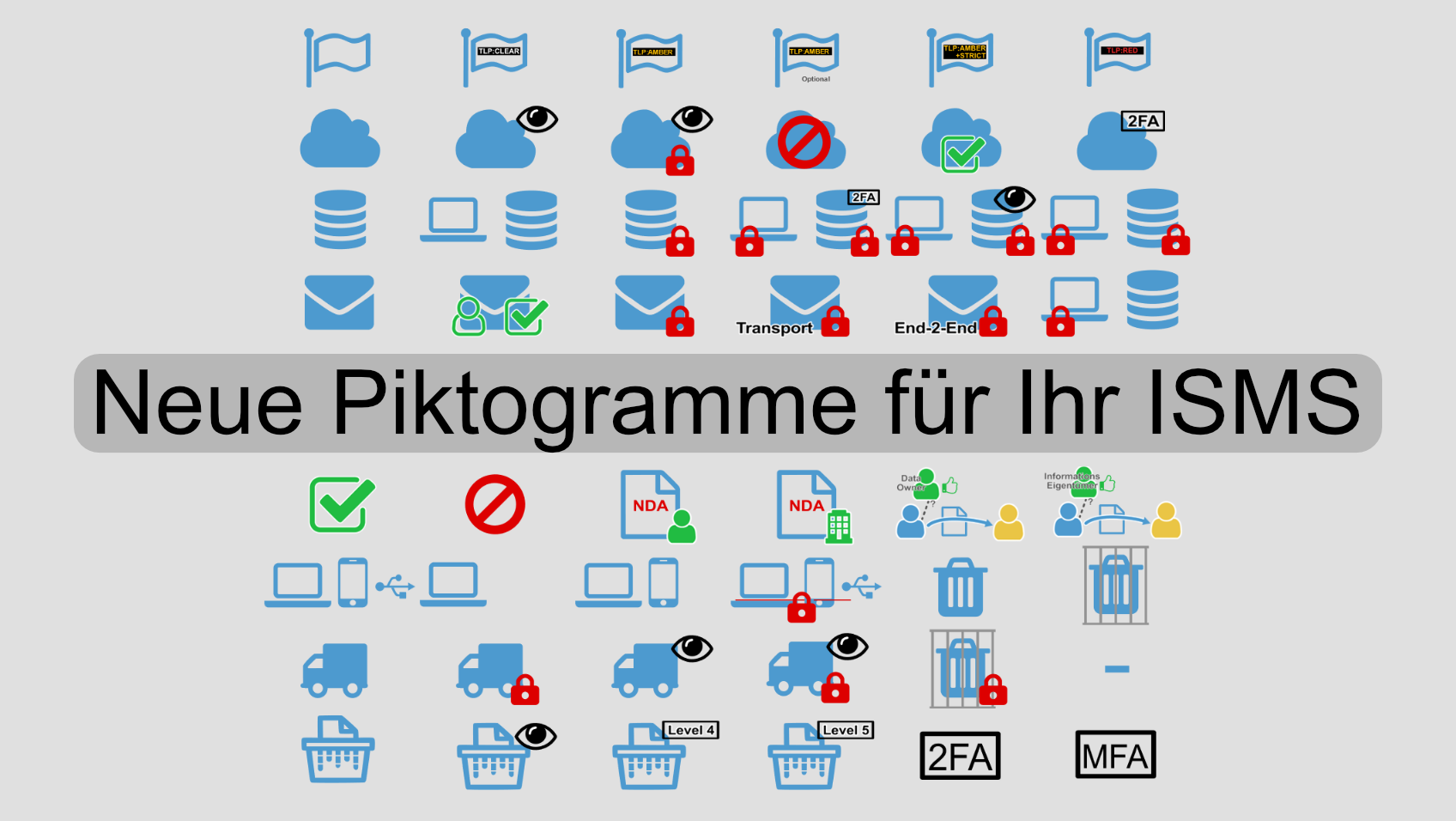

Typischerweise hat man es im beruflichen Alltag und auch privat mit Webanwendungen und Nachrichten zu tun. Beide Applikationsarten verwenden Verschlüsselung, um sicherzustellen, dass Inhalte auf dem Weg zum Konsumenten (Smartphone, Browser, E‑Mail-Programm, Messenger, etc.) nicht verändert oder mitgelesen werden. Spätestens seit den Enthüllungen von Edward Snowden möchte man die Verschlüsselung von einem Ende zum anderen. Man nennt das auch Ende-zu-Ende Verschlüsselung (end-to-end encryption). Die Idee ist dabei, dass keine dritte Stelle in der Mitte liegt und Daten mitlesen kann. Das bedeutet, dass Videos direkt vom Streaming-Anbieter kommen. Dasselbe gilt für alle Applikationen. Die Inhalte können also nur an den Enden angeschaut und damit überprüft werden. Was bedeutet das für die Informationssicherheit?

SSL und TLS sind wichtige Komponenten für die Sicherheit

Das bedeutet, dass verschlüsselte Datentransmissionen nicht aufgebrochen werden können. Das ist eine grundlegende Anforderung. Gäbe es Hintertüren oder Schwachstellen, so würden das Angreiferinnen auch ausnutzen, und das ganze Protokoll wäre unwirksam. Sicherheitssysteme setzen daher eine Inspektion der Inhalte über sogenannte Proxy System um. Der Client verbindet sich mit dem Proxy und dieser holt stellvertretend den Inhalt vom Server. Der Proxy setzt sich also in die Mitte, und aus einer TLS Verbindung werden zwei. Auf diese Weise ist eine Inspektion der übertragenen Daten möglich. Es gibt dabei eine logistische Herausforderung. Das Design von SSL/TLS sieht zentrale Zertifizierungsstellen vor, die Schlüssel und Namen zertifizieren. Alle Webbrowser haben eine Liste von vertrauenswürdigen Stellen. Verschlüsselung alleine ohne eine Vertrauensbasis ist wertlos. Die Inhaltsüberprüfung setzt voraus, dass der Proxy eine Liste von Zertifizierungsstellen besitzt, denen er vertraut, und der Client dem Proxy vertraut.

Es gibt noch zwei andere Methoden, um Inhalte oder Metadaten zu prüfen. Man kann auch ohne Proxy versuchen, die Verschlüsselung zu öffnen. Dazu bedient man sich den Methoden der Angreifer, indem man Zertifikate fälscht und von einer eigenen Zertifizierungsstelle ausstellen lässt, die die Clients alle kennen und der sie blind vertrauen. Man nennt solche Systeme middle boxes, analog zu Mittelsmenschen, die in der Mitte zwischen Server und Client sitzen. Diese Systeme nutzen letztlich offene Punkte oder Schwachstellen im Standard aus. Diese Methoden werden mit TLS Version 1.3 nicht mehr möglich sein. Das ist eine bewusste Entscheidung zugunsten der Sicherheit. Die Tatsache, dass man verschlüsselte Verbindungen fälschen oder aufbrechen kann, ist immer unerwünscht. Darüber hinaus konnte man bisher sehen, mit welchen Zertifikaten die Verbindung arbeitet, weil der Aufbau einer TLS Verbindung bis zur Version 1.2 nicht komplett verschlüsselt ist. Momentan gibt es noch (Pseudo)Sicherheitssysteme, die auf diesen Schwächen aufbauen.

Ist eine Inhaltsüberprüfung noch möglich?

Was passiert nun, wenn TLS Version 1.3 Verbreitung findet? Natürlich stirbt damit die Inhaltsüberprüfung nicht. Man muss nur die richtige Architektur finden oder die Bestehende anpassen. Proxysysteme bietet eine höhere Sicherheit als reine Paketfilter (egal wie „tief“ diese Pakete analysieren), weil sie das Protokoll verstehen. Es bleiben lediglich Clients übrig, die die Zertifizierungsstellen mit fest kodierten Prüfsummen vergleichen. Mozilla Firefox, Google Chrome und einige Applikationen für Smartphones implementieren diese Methode. Das ist kein Sicherheitsproblem, sondern ein Vertrauensproblem. Wer diese Software im eigenen Netzwerk hat, vertraut ihr ja ohnehin schon. Das gilt insbesondere für die App Stores einiger Anbieter. Das Sicherheitsmodell der App Stores fällt nämlich komplett in sich zusammen, wenn jemand vorgeben kann ein App Store zu sein. Jegliche Inhaltsüberprüfung muss in diesen Fällen ohnehin am Client nach der Entschlüsselung der Daten geschehen. Diese sogenannte End Point Protection, also der Schutz am Ende der Leitung, ist ebenso die Basis für eine sichere IT Architektur.

Ende-zu-Ende-Verschlüsselung ist ein Sicherheitskonzept!

Die Tatsache, dass einige dieses Konzept noch nicht umgesetzt haben, ist ein Indiz für Aufholbedarf, nicht für Fehler in Verschlüsselungsstandards. Die Implementation von TLS Version 1.3 muss sorgfältig geplant werden, sollte man Nichtstandardlösungen einsetzen. Als Bonus winkt HTTP2, die neue Generation des Hypertext Transfer Protocols, welches ausschließlich verschlüsselt Daten transferiert. Es ist performanter als die Versionen davor. Schnellere Applikationen stehen der Sicherheit also nicht im Weg und können als Belohnung wirken.

SEC4YOU berät Sie in Fragen von Ende-zu-Ende Verschlüsselung und den korrekten Einsatz von TLS 1.3. Gerne prüfen wir auch bestehende Systeme und ob deren Nutzung von SSL/TLS dem aktuellen Stand der Technik entspricht.

Nutzen Sie jederzeit unser Kontaktformular bei Fragen.