Secure Coding — so gelingt Security by Design

Secure Coding ist nicht mehr neu in der Softwareentwicklung. Es ist auch längst etabliert, man findet reichhaltige Informationen dazu, es gibt Kurse, Tutorials, und alles ist bestens dokumentiert. Alle Entwicklerinnen und Entwickler sollten es daher schon längst einsetzen. Leider beginnt die Entwicklung sicherer Software nicht mit einer einfachen To-Do Liste und kann nicht ohne die notwendige Unterstützung auf allen […]

11 Tipps für eine schnelle ISO 27001 Zertifizierung

Alle Unternehmen, die eine ISO 27001 Zertifizierung anstreben, möchten wir gerne wertvolle Tipps für die Umsetzung geben. Die Norm ISO 27001 beschreibt die Anforderungen eines Informationssicherheits-Managementsystems (ISMS) zu dem auch gehört, dass es einen Verantwortlichen für die Informationssicherheit gibt. Dieser Verantwortliche wird oft Informationssicherheits-Verantwortlicher oder Chief-Information-Security-Officer (CISO) genannt. Die erarbeiteten Praxistipps stammen aus unseren Erfahrungen von 27001 Zertifizierungen der […]

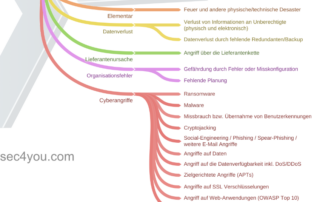

Erhebung Informationssicherheits-Risiken für 27001 und TISAX®

Jedes Unternehmen sollte aufgrund der rasant steigenden Gefahren für einen IT-Betrieb die relevanten IT-Gefährdungen in Bezug auf die Informationssicherheit erheben und bewerten. Jedoch ist die Auswahl der Gefährdungen (Threats) für die primären InfoSec Schutzziele Vertraulichkeit, Integrität und Verfügbareit sehr aufwendig, weil es speziell für kleine und mittelständische Unternehmen keine einfachen Bedrohungslisten gibt. Dieser Aufgabe hat sich SEC4YOU angenommen und […]

Profi Tipps zum Entlarven von Fake-Shops

Hohe Rabatte! Sofort verfügbar! Schnelle Lieferung! Beste Bewertungen! Mit diesen oder ähnlichen Lockbotschaften werben Fake-Shops ihre Kunden. Oft sind die Fake-Shops professionell erstellt und sind für PrivatnutzerInnen nur schwer von seriösen eCommerce Anbietern unterscheidbar. Hier die Profi-Tipps für Internet-NutzerInnen: Viele 5 Sterne Bewertungen – aber ohne Sinn… Lesen Sie die Bewertungen im Shop! Fake-Shops haben oft viele 5‑Sterne Bewertungen jedoch […]

CISO im Dienst: 6 Cybersecurity Maßnahmen für KMU und Mittelstand

Diese sechs Cyber-Security Maßnahmen sollen KMU und Mittelstandsunternehmen unbedingt umsetzen, um sich präventiv gegen Cyberangriffe zu schützen: Multi-Faktor-Authentifizierung (MFA) aktivieren und verwenden verpflichtende Updates von Betriebssystemen und Anwendungen Verringerung der Angriffsfläche für Cyberangriffe Durchführung eines Schwachstellen-Scans für eigene IT-Dienste regelmäßige Security Awareness Schulungen für alle MitarbeiterInnen eine klare Backup-Strategie und die Durchführung eines Restore Tests Unsere Liste der Maßnahmen hat eine Priorität, […]