Kürzlich ist mir folgende E‑Mail zugespielt worden, mit der Frage ob tatsächlich eine Gefahr für das eigene Konto besteht:

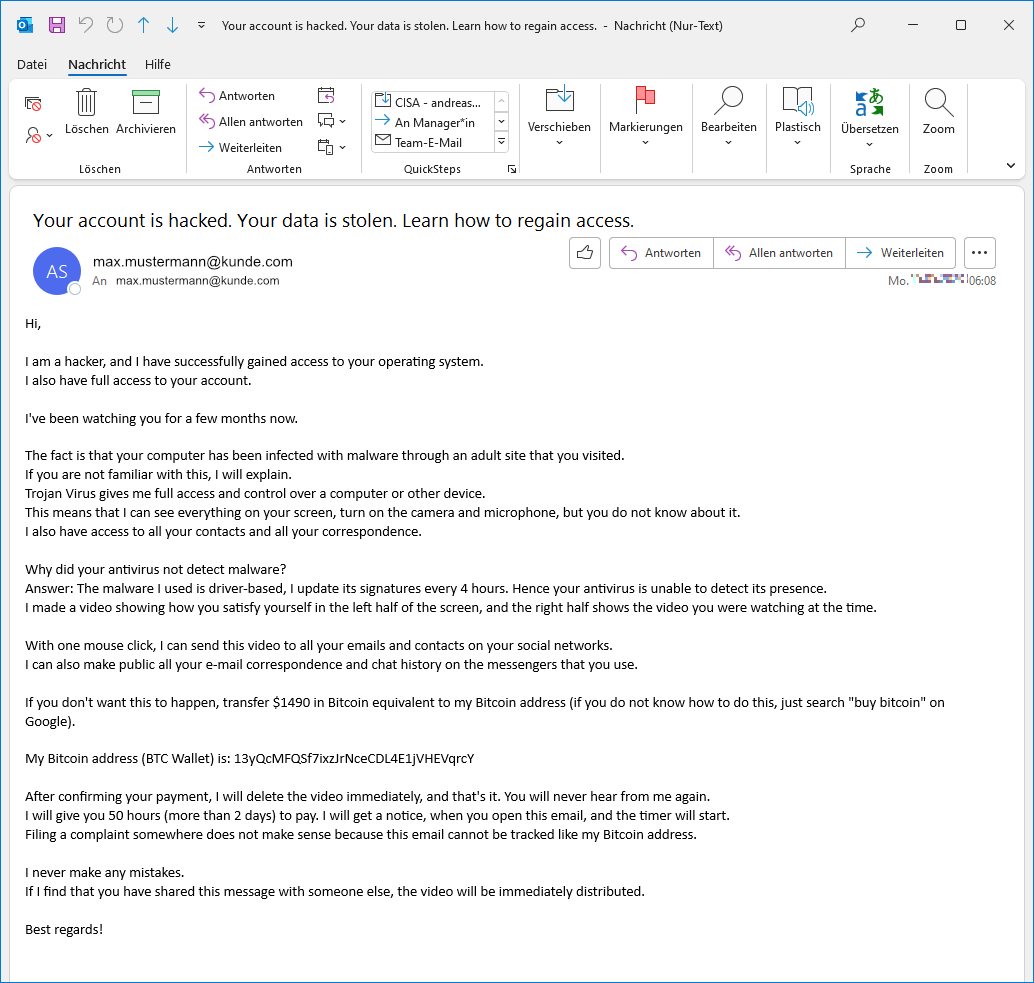

Hi,

I am a hacker, and I have successfully gained access to your operating system.

I also have full access to your account.

I’ve been watching you for a few months now.

The fact is that your computer has been infected with malware through an adult site that you visited.

If you are not familiar with this, I will explain.

Trojan Virus gives me full access and control over a computer or other device.

This means that I can see everything on your screen, turn on the camera and microphone, but you do not know about it.

I also have access to all your contacts and all your correspondence.

Why did your antivirus not detect malware?

Answer: The malware I used is driver-based, I update its signatures every 4 hours. Hence your antivirus is unable to detect its presence.

I made a video showing how you satisfy yourself in the left half of the screen, and the right half shows the video you were watching at the time.

With one mouse click, I can send this video to all your emails and contacts on your social networks.

I can also make public all your e‑mail correspondence and chat history on the messengers that you use.

If you don’t want this to happen, transfer $1490 in Bitcoin equivalent to my Bitcoin address (if you do not know how to do this, just search “buy bitcoin” on Google).

My Bitcoin address (BTC Wallet) is: 13yQcMFQSf7ixzJrNceCDL4E1jVHEVqrcY

After confirming your payment, I will delete the video immediately, and that’s it. You will never hear from me again.

I will give you 50 hours (more than 2 days) to pay. I will get a notice, when you open this email, and the timer will start.

Filing a complaint somewhere does not make sense because this email cannot be tracked like my Bitcoin address.

I never make any mistakes.

If I find that you have shared this message with someone else, the video will be immediately distributed.

Best regards!

Hallo!

Ich bin ein Hacker und habe mir erfolgreich Zugang zu Ihrem Betriebssystem verschafft.

Ich habe auch vollen Zugriff auf Ihr Konto.

Ich beobachte Sie nun schon seit einigen Monaten.

Tatsache ist, dass Ihr Computer über eine Website für Erwachsene, die Sie besucht haben, mit Schadsoftware infiziert worden ist.

Wenn Sie damit nicht vertraut sind, werde ich es Ihnen erklären.

Ein Trojaner-Virus gibt mir vollen Zugang und Kontrolle über einen Computer oder ein anderes Gerät.

Das bedeutet, dass ich alles auf Ihrem Bildschirm sehen, die Kamera und das Mikrofon einschalten kann, ohne dass Sie etwas davon wissen.

Ich habe auch Zugriff auf alle Ihre Kontakte und Ihre gesamte Korrespondenz.

Warum hat Ihr Antivirusprogramm keine Malware erkannt?

Antwort: Die von mir verwendete Malware ist treiberbasiert und ich aktualisiere ihre Signaturen alle 4 Stunden. Daher ist Ihr Antivirusprogramm nicht in der Lage, sie zu erkennen.

Ich habe ein Video gemacht, das zeigt, wie Sie sich in der linken Hälfte des Bildschirms selbst befriedigen, und die rechte Hälfte zeigt das Video, das Sie gerade ansehen.

Mit einem Mausklick kann ich dieses Video an alle Ihre E‑Mails und Kontakte in Ihren sozialen Netzwerken senden.

Ich kann auch Ihre gesamte E‑Mail-Korrespondenz und den Chatverlauf in den von Ihnen verwendeten Messengern veröffentlichen.

Wenn Sie das nicht wollen, überweisen Sie $1490 in Bitcoin an meine Bitcoin-Adresse (wenn Sie nicht wissen, wie das geht, suchen Sie einfach “buy bitcoin” auf Google).

Meine Bitcoin-Adresse (BTC Wallet) lautet: 13yQcMFQSf7ixzJrNceCDL4E1jVHEVqrcY

Nachdem ich Ihre Zahlung bestätigt habe, werde ich das Video sofort löschen, und das war’s. Sie werden nie wieder von mir hören.

Ich gebe Ihnen 50 Stunden (mehr als 2 Tage), um zu bezahlen. Ich werde eine Benachrichtigung erhalten, wenn Sie diese E‑Mail öffnen, und der Timer beginnt.

Es macht keinen Sinn, irgendwo eine Beschwerde einzureichen, weil diese E‑Mail nicht verfolgt werden kann wie meine Bitcoin-Adresse.

Ich mache nie einen Fehler.

Wenn ich feststelle, dass Sie diese Nachricht an jemand anderen weitergegeben haben, wird das Video sofort verbreitet.

Mit freundlichen Grüßen!

Tipps für die Erkennung von echten Erpressungsnachrichten

Wenn Sie diese oder eine ähnliche E‑Mail erhalten, dann sollten Sie gewissenhaft prüfen, ob es dem Erpresser tatsächlich gelungen sein kann in Ihren Persönlichkeitsbereich einzudringen oder Ihre wertvollen Daten zu stehlen.

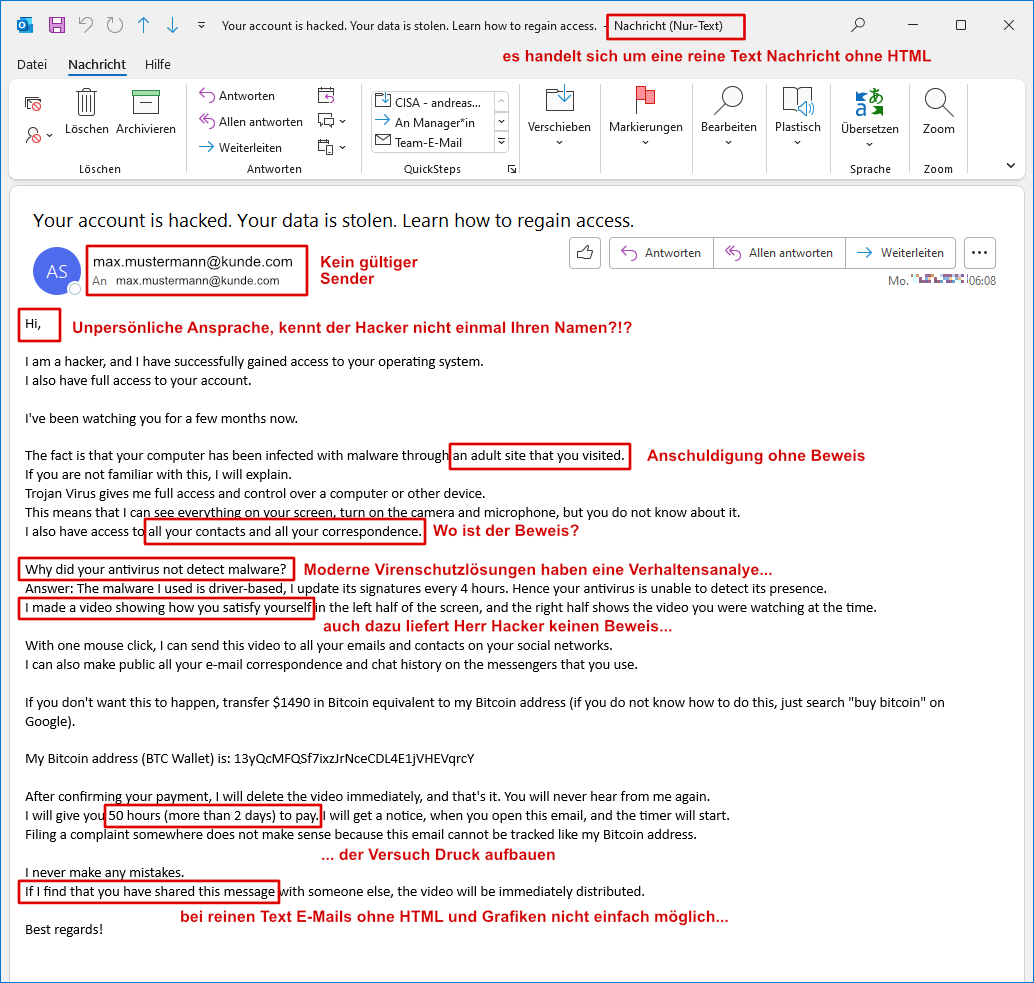

Hier ein paar Tipps im diese reine Spam-Email von einer echten Erpressung zu unterscheiden:

- Ein Hacker der Ihre Daten erbeutet hat, oder Ihren PC aus der Ferne überwacht kennt Ihren Namen. Er würde Sie nicht unpersönlich mit “Hi” ansprechen.

- Die E Mail hat keinen gültigen Sender, wenn man auf Antworten klickt, dann ist der Sender gleich dem Empfänger, nämlich Ihrer E Mailadresse.

- Es wird ihnen vorgeworfen, dass Sie eine Erwachsenen-Webseite besucht haben. Das kann gut sein, ist aber auf geschäftlich genutzten Endgeräten oft durch einen Web-Filter unterbunden. Und wenn schon, ist das verboten?

- Wenn der Hacker seit Monaten einen Virus/Malware auf ihren Computer installiert hat, warum schlägt Ihr moderner Malwareschutz nicht Alarm?

- Wenn es ein kompromittierendes Video geben sollte, warum sendet der Angreifer nicht einen kleinen Teil davon aus Nachweis?

- Wenn der Angreifer alle Kontakte erbeutet hat, warum liefert er in der E Mail nicht einen Beweis und listet einige davon auf?

- Man soll in 50 Stunden zahlen, wobei das Öffnen der E Mail den Timer startet. Das E Mail ist eine reine Text-Nachricht der HTML-Code oder Bilder. Das Öffnen einer Text-E-Mail kann der Angreifer nicht messen.

- Sowohl mit dem 50 Stunden Timer, als auch mit der Drohung, wenn man das Video weiterleitet, wird das Video unverzüglich verteilt werden, wird ein Druck auf den E‑Mail-Empfänger aufgebaut. Leider fallen immer wieder gutgläubige Menschen auf diesen Trick herein.

Die konkrete Analyse der Droh-E-Mail

Im Folgenden analysieren wir die E‑Mail und die Auffälligkeiten:

Sicherheitsvorfall oder doch nicht?

Aufgrund der unspezifischen Anschuldigungen und dem künstlich erzeugten Druck ohne jegliche Beweise für einen tatsächlichen Hack Ihres PCs (Personal Computer) sehen wir hier eine reine Spam-Erpressung. Diese E‑Mail wurde wahrscheinlich an hunderttausende Empfänger geschickt mit der Hoffnung, dass auch nur ein sehr geringer Empfängerkreis sich angesprochen fühlt und eventuell die 1500$ bezahlt.

Da Spam-Nachrichten über eine Vielzahl an gekaperten Servern ohne Kosten versendet werden können, ist der Gewinn auch bei nur wenigen Opfern verglichen zu den anfallenden Kosten maximal.

10 Maßnahmen, um sich und Ihren PC zu schützen

- Aktualisieren Sie das Betriebssystem, die installierten Anwendungen und den Browser regelmäßig

- Verwenden Sie keine veraltete Software oder ein altes Betriebssystem, da diese fast immer Sicherheitslücken haben die von Angreifern ausnutzbar sind

- Installieren Sie keine Anwendungen und Treiber aus unzuverlässigen Quellen.

- Verzichten Sie immer auf “Optimierungs-Software” die verspricht Ihren PC schneller zu machen und alle “Treiber” zu aktualisieren. Diese Art von Gratis-Software ist eine zuverlässige Quelle für Viren, Trojaner und Ransomware!

- Seien Sie Achtsam bei Open-Source Software, oft wird diese Software auf Portalen mit Schadsoftware infiziert angeboten. Laden Sie Software immer von der Original-Webseite des Anbieters

- Klicken Sie nicht auf unbekannte Links in Email und öffnen Sie keine Anhänge von unbekannten Sendern

- Installieren Sie eine zuverlässige Virenschutzlösung und geben Sie der Lösung Zeit auf Ihrem PC nach Viren/Malware zu suchen

- Beobachten Sie auffälliges Verhalten Ihres PCs und sehen Sie im Verdachtsfall die laufenden Prozesse im Microsoft Task-Manager an

- Achten Sie auf die digitale Hygiene Ihres PCs, installieren Sie keine unnötige Software und löschen Sie benötigte Software regelmäßig

- Seien Sie Achtsam wenn Sie aufgefordert werden eine Anwendung oder eine Installation mit Administrator-Rechten auszuführen. Genau diese Rechte benötigt Malware um Ihren PC zu infizieren

Hi,

I am a hacker, and I have successfully gained access to your operating system.

I also have full access to your account.

I’ve been watching you for a few months now.

The fact is that your computer has been infected with malware through an adult site that you visited.

If you are not familiar with this, I will explain.

Trojan Virus gives me full access and control over a computer or other device.

This means that I can see everything on your screen, turn on the camera and microphone, but you do not know about it.

I also have access to all your contacts and all your correspondence.

Why did your antivirus not detect malware?

Answer: The malware I used is driver-based, I update its signatures every 4 hours. Hence your antivirus is unable to detect its presence.

I made a video showing how you satisfy yourself in the left half of the screen, and the right half shows the video you were watching at the time.

With one mouse click, I can send this video to all your emails and contacts on your social networks.

I can also make public all your e‑mail correspondence and chat history on the messengers that you use.

If you don’t want this to happen, transfer $1490 in Bitcoin equivalent to my Bitcoin address (if you do not know how to do this, just search “buy bitcoin” on Google).

My Bitcoin address (BTC Wallet) is: 13yQcMFQSf7ixzJrNceCDL4E1jVHEVqrcY

After confirming your payment, I will delete the video immediately, and that’s it. You will never hear from me again.

I will give you 50 hours (more than 2 days) to pay. I will get a notice, when you open this email, and the timer will start.

Filing a complaint somewhere does not make sense because this email cannot be tracked like my Bitcoin address.

I never make any mistakes.

If I find that you have shared this message with someone else, the video will be immediately distributed.

Best regards!

Hallo!

Ich bin ein Hacker und habe mir erfolgreich Zugang zu Ihrem Betriebssystem verschafft.

Ich habe auch vollen Zugriff auf Ihr Konto.

Ich beobachte Sie nun schon seit einigen Monaten.

Tatsache ist, dass Ihr Computer über eine Website für Erwachsene, die Sie besucht haben, mit Schadsoftware infiziert worden ist.

Wenn Sie damit nicht vertraut sind, werde ich es Ihnen erklären.

Ein Trojaner-Virus gibt mir vollen Zugang und Kontrolle über einen Computer oder ein anderes Gerät.

Das bedeutet, dass ich alles auf Ihrem Bildschirm sehen, die Kamera und das Mikrofon einschalten kann, ohne dass Sie etwas davon wissen.

Ich habe auch Zugriff auf alle Ihre Kontakte und Ihre gesamte Korrespondenz.

Warum hat Ihr Antivirusprogramm keine Malware erkannt?

Antwort: Die von mir verwendete Malware ist treiberbasiert und ich aktualisiere ihre Signaturen alle 4 Stunden. Daher ist Ihr Antivirusprogramm nicht in der Lage, sie zu erkennen.

Ich habe ein Video gemacht, das zeigt, wie Sie sich in der linken Hälfte des Bildschirms selbst befriedigen, und die rechte Hälfte zeigt das Video, das Sie gerade ansehen.

Mit einem Mausklick kann ich dieses Video an alle Ihre E‑Mails und Kontakte in Ihren sozialen Netzwerken senden.

Ich kann auch Ihre gesamte E‑Mail-Korrespondenz und den Chatverlauf in den von Ihnen verwendeten Messengern veröffentlichen.

Wenn Sie das nicht wollen, überweisen Sie $1490 in Bitcoin an meine Bitcoin-Adresse (wenn Sie nicht wissen, wie das geht, suchen Sie einfach “buy bitcoin” auf Google).

Meine Bitcoin-Adresse (BTC Wallet) lautet: 13yQcMFQSf7ixzJrNceCDL4E1jVHEVqrcY

Nachdem ich Ihre Zahlung bestätigt habe, werde ich das Video sofort löschen, und das war’s. Sie werden nie wieder von mir hören.

Ich gebe Ihnen 50 Stunden (mehr als 2 Tage), um zu bezahlen. Ich werde eine Benachrichtigung erhalten, wenn Sie diese E‑Mail öffnen, und der Timer beginnt.

Es macht keinen Sinn, irgendwo eine Beschwerde einzureichen, weil diese E‑Mail nicht verfolgt werden kann wie meine Bitcoin-Adresse.

Ich mache nie einen Fehler.

Wenn ich feststelle, dass Sie diese Nachricht an jemand anderen weitergegeben haben, wird das Video sofort verbreitet.

Mit freundlichen Grüßen!