Unsere derzeitigen kryptographischen Standards wie RSA (Faktorisierung großer Primzahlen) und ECC (Elliptische Kurven) verlassen sich darauf, dass man bestimmte mathematischen Rechnungen nicht einfach rückgängig machen kann. Asymmetrische Verfahren wie RSA und ECC basieren auf einem Schlüsselpaar, bestehend aus Public-Key und Private-Key, wobei der private Schlüssel streng geheim bleiben muss.

Die Mathematik hinter den RSA und ECC Schlüsseln ist für heutige Computer wie eine Einbahnstraße: In die eine Richtung (Verschlüsseln) geht es super schnell, in die andere (Knacken ohne Schlüssel) dauert es Milliarden Jahre. Aber: Quantencomputer kennen eine Abkürzung durch eine solche Einbahnstraße. Deshalb brauchen wir zukünftig Post-Quanten-Kryptographie (PQC).

Nicht betroffen von der Bedrohung durch Quantencomputer ist die symmetrische Verschlüsselung mit dem Advanced Encryption Standard (AES). Experten meinen, dass Quantencomputer zukünftig das Knacken von AES-128 (128 Bit) Schlüsseln beschleunigen können und empfehlen daher einen Umstieg auf AES-256 (256 Bit). Ein tatsächlicher Quantenangriff auf die symmetrische AES Verschlüsselung gibt es aber bisher nicht.

Im folgenden Artikel geht es daher nicht um die symmetrische Verschlüsselung, sondern um die asymmetrische Kryptographie, die in allen gängigen Protokollen verwendet wird, um den tatsächlichen Verschlüsselungsschlüssel sicher zwischen Sender und Empfänger zu erzeugen.

Module-Lattice-Based Key-Encapsulation Mechanism (ML-KEM)

Der Module-Lattice-Based Key-Encapsulation Mechanism (ML-KEM) ist der von NIST standardisierte Post-Quanten-Schlüsselaustausch (basierend auf CRYSTALS-Kyber). Der Schlüsselaustausch ermöglicht es zwei Parteien sicher auf ein gemeinsames Geheimnis (in der Regel einen symmetrischen Schlüssel) zu einigen – auch wenn Quantencomputer den Netzwerkverkehr überwachen.

- ML-KEM basiert auf Gittern (Lattices), genauer auf Modul-Gittern.

- Die Sicherheit kommt von der mathematischen Schwierigkeit des Module-Learning-With-Errors-Problems (MLWE).

Man sieht viele lineare Gleichungen mit kleinem Rauschen – das exakte Geheimnis daraus zu rekonstruieren ist extrem schwer (klassisch und quantenresistent).

Warum ist ML-KEM sicher?

Das Rauschen ist der Schlüssel: Es ist klein genug, um legitime Rechnungen zu erlauben, aber groß genug, um Angreifer zu verwirren.

Warum genau Module-Lattices?

Es gibt unterschiedliche Lattices hier ein Überblick:

- Normale Lattices: sehr sicher, aber langsam

- Ring-Lattices: sehr schnell, aber stärker strukturiert und möglicherweise errechenbar

- Module-Lattices: der Sweet Spot mit guter Performance und konservativerer Sicherheit

Warum hat sich Module-Lattices durchgesetzt?

Die gute Performance und die relative einfache Umsetzung in Software und Hardware spricht für das kryptographische Verfahren. Es gibt bereits erste Hardware-Security-Module (HSM) und Secure Elements bzw. Smartcard-Chips die für ML-KEM vorbereitet sind.

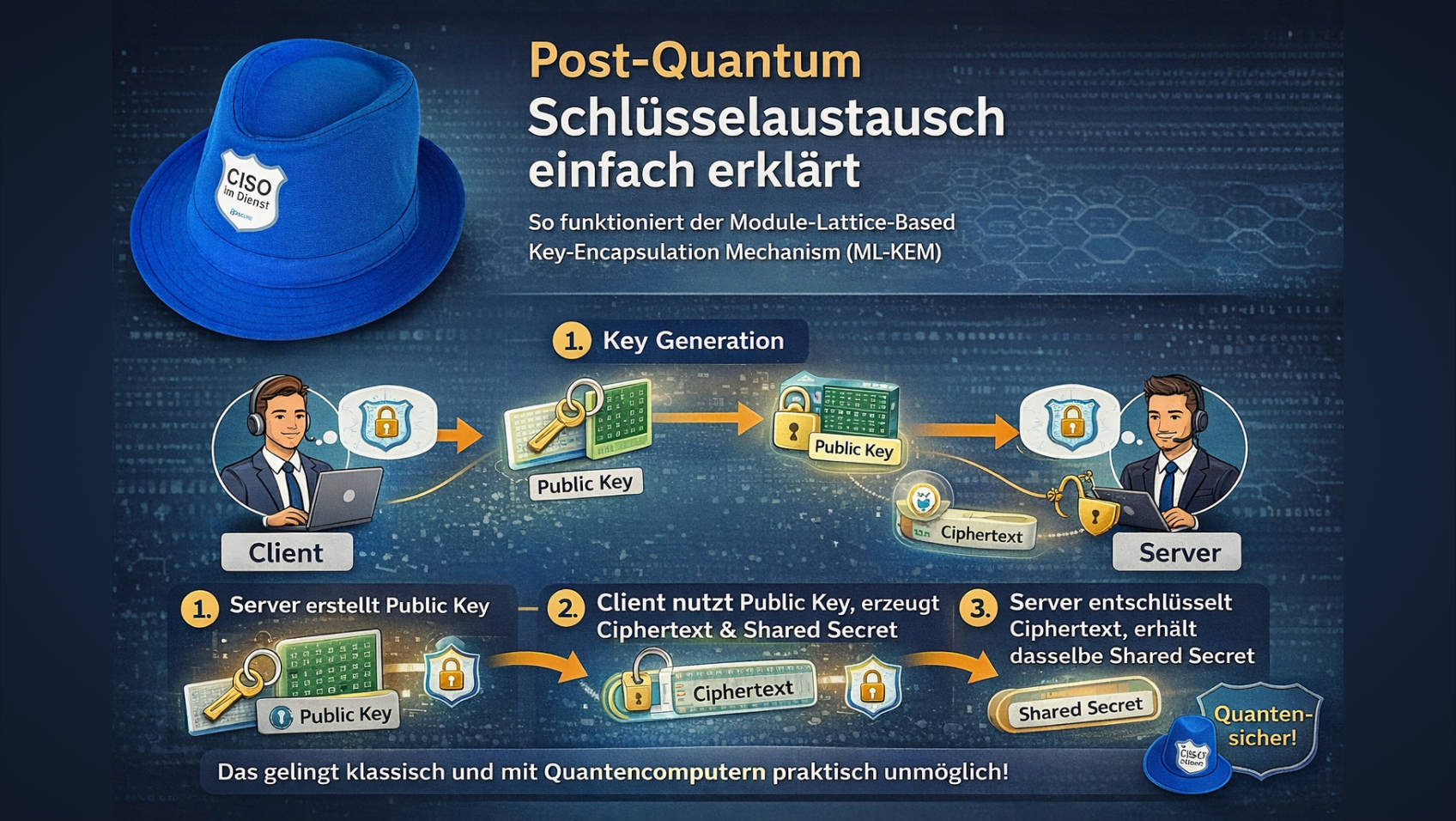

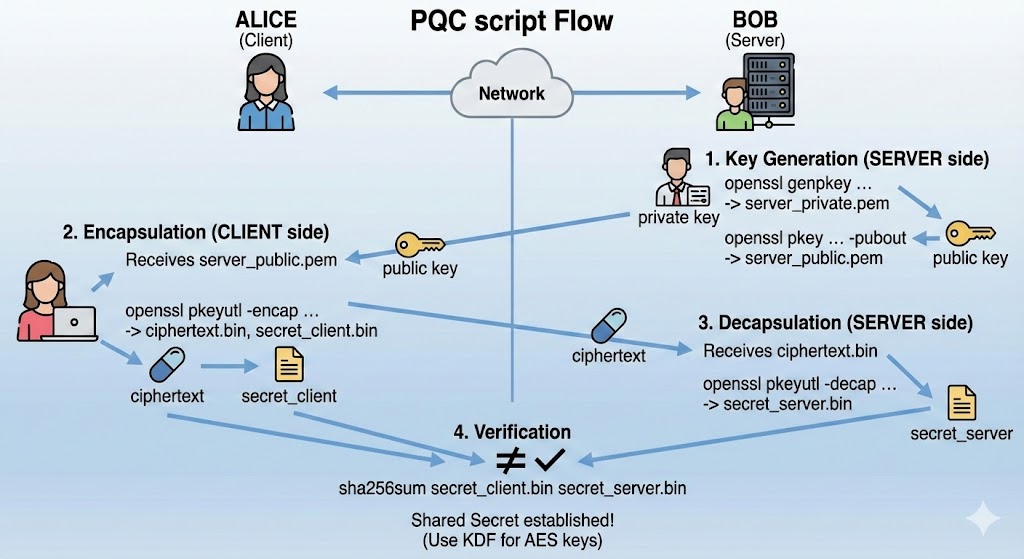

Wie funktioniert ML-KEM?

Phase 1 – die Schlüsselgenerierung

Die empfangende Partei (z.B. der Server):

- erzeugt ein öffentliches Gitter-Problem

- behält ein geheimes kurzes Vektor-Geheimnis

- veröffentlicht den Public Key

Die Vorbereitung: Der Public Key sieht zufällig aus, enthält aber versteckt die Struktur.

Phase 2 — Encapsulation (Schlüsseleinschluss)

Die sendende Partei (z.B. der Client):

- nimmt den Public Key

- erzeugt ein zufälliges Geheimnis (Shared Secret)

- „verpackt“ dieses Geheimnis mit zusätzlichem Rauschen zu einem Ciphertext

überträgt den Ciphertext an den Empfänger

Die Sicherheit: Der Ciphertext verrät das Geheimnis nicht ohne das private Gitter-Wissen, dass nur der Empfänger (z.B. der Server) kennt.

Phase 3 — Decapsulation (Entschlüsselung)

Der Empfänger:

- nutzt seinen Private Key

- entfernt das Rauschen kontrolliert

- rekonstruiert dasselbe Shared Secret

Das kryptographische Ergebnis: Beide Seiten haben nun identische Schlüsselbits, das für eine symmetrische Verschlüsselung genutzt werden kann, z.B. AES.

Hier ML-KEM als Ablauf dargestellt:

Die Parameter und deren Sicherheit

NIST standardisiert drei Sicherheitsstufen:

- ML-KEM-512 entspricht ungefähr der AES-128 Sicherheit

- ML-KEM-768 entspricht ~AES-192

- ML-KEM-1024 entspricht ~AES-256

Alle Sicherheitsstufen sind:

- effizient

- gut analysiert

- breit implementierbar

ML-KEM im täglichen Einsatz?

Zukünftig wird der Post-Quanten-Schlüsselaustausch in vielen Anwendungen genutzt werden, unter anderem:

- Post-Quantum-TLS

- VPNs

- Secure Messaging

- Firmware-Updates

- Langzeit-Datenschutz („harvest now, decrypt later“)

Für alle, denen es bereits in den Fingern juckt, ML-KEM ist bereits verfügbar:

- ML-KEM und ML-DSA sind seit dem Windows 11 November 2025 Update allgemein für Windows und Server 2025 verfügbar, integriert in die Cryptography API: Next Generation (CNG).

- ML-KEM wird ab OpenSSL 3.5.0 (April 2025) unterstützt, um quantensichere Schlüsselaustauschmechanismen in Linux Derivaten zu ermöglichen. Schlüssel können über das genpkey-Tool generiert werden.

- Infineon hat ML-KEM seiner Security Controller IFX_CCI_000068h und IFX_CCI_000080h, die typischerweise auf Smartcards verbaut werden, nach Common Criteria zertifizieren lassen, per Stand Februar 2026 kann man solche PQC-Smartcards aber noch nicht im Handel kaufen.

PQC FAQ

Benötigt man für Post-Quanten-Kryptographie (PQC) einen Quanten-Computer?

Nein, genau das Gegenteil. PQC wurde entwickelt, um sich vor Quanten-Computern zu schützen. Die quantensicheren Schlüssel und Algorithmen lassen sich mit normaler Computer Hardware erstellen und nutzen.

Ab wann benötigen wir Post-Quanten-Kryptographie?

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat ) in der neuesten Aktualisierung seiner Technischen Richtlinie TR-02102–1 im Februar 2026 sehr konkrete Fristen gesetzt: Ab 2031 ist Krypto-Klassik mit RSA und ECC vorbei. Wer heute Systeme baut, muss ab jetzt (2026) die Migration auf PQC planen.

Ist symmetrische AES Verschlüsselung auch von Quanten-Computern bedroht?

Nicht unmittelbar. Experten empfehlen aber einen Umstieg von AES-128 (128 Bit) auf AES-256 (256 Bit).

Müssen wir sofort auf RSA und ECC Kryptographie verzichten?

Nein, aber gemäß der BSI Veröffentlichung TR-02102–1 (Stand Februar 2026) gelten:

- RSA Schlüssel ab 3000 Bit als sicher

- gewisse ECC Kurven ab 250 Bit als sicher

- SHA2 oder SHA3 Hashing ab 256 Bit als sicher

Das bedeutet im Umkehrschluss, dass z.B. RSA-2048, MD5 und SHA1 heute nicht mehr dem Stand der Technik entsprechen.

Unterstützen die meisten Produkte bereits Post-Quanten-Kryptographie?

Leider nein, aber durch OpenSSL 3.5 und der Windows CNG API wird es Herstellern einfach gemacht moderne PQC Algorithmen in Ihre Produkte zu implementieren. Die Kompatibilität zu RSA und ECC wird und aber noch über 10 Jahre begleiten.

Kann man mit ML-KEM auch X.509 Zertifikate oder Dateien signieren?

Nein. ML-KEM (ehemals Kyber) ist ein KEM (Key Encapsulation Mechanism). Er ist ausschließlich dafür gedacht, ein gemeinsames Geheimnis zu etablieren (Verschlüsselung). Er besitzt technisch keine Funktion, um eine digitale Signatur zu erstellen.

Um ein X.509-Zertifikat zu signieren, benötigt man einen Signatur-Algorithmus (DSA — Digital Signature Algorithm). Für PQC ist das ML-DSA (ehemals Dilithium).

Gibt es auch Nachteile von PQC?

Leider ja. RSA-Schlüssel gelten als relativ groß im Vergleich zu ECC-Schlüssel. Aber PQC Schlüssel übertreffen diese Dateigröße um ein Vielfaches:

- RSA-3072 Private-Key als .PEM: 2488 Bytes

- ECC P256 Private-Key als .PEM: 241 Bytes

- ML-DSA-87 Private-Key als .PEM: 6774 Bytes

Der Größenvergleich bei X.509 Zertifikaten:

- RSA-3072 X.509 Zertifikat als .PEM: 1659 Bytes

- ECC P265 X.509 Zertifikat als .PEM: 778 Bytes

- ML-DSA-87 X.509 Zertifikat als .PEM: 10300 Bytes

Das mag bei PC Hardware und Gbit Netzwerken belanglos sein, aber denken Sie bitte an RAM-limitierte Mikrocontroller und langsame Bussystemen.

Wie sieht die Performance im Vergleich aus?

Die Performancemessung basiert auf einem Debian 13 Linux auf handelsüblicher PC-Hardware. In unserer Messung ist PQC vergleichbar schnell wie ECC Schlüssel:

- 1000 Schlüsselerzeugungen mit ML-KEM-1024: 3,3 Sek.

- 1000 Schlüsselerzeugungen mit RSA 3072 Bit: 178 Sek. (rd. 3 Minuten)

- 1000 Schlüsselerzeugungen mit RSA 4096 Bit: 558 Sek. (rd. 11 Minuten)

- 1000 Schlüsselerzeugungen mit ECC NIST P‑256: 3,2 Sek.

Im Blog Artikel von cpsd it-services GmbH gibt es ML-KEM zum selbst ausprobieren:

🔗 https://www.cpsd.at/ml-kem-post-quantum-kryptographie/

Eine weitere Link-Empfehlung zum Thema Harvest Now, Decrypt Later:

🔗 https://unlock-anywhere.com/harvest-now-decrypt-later/