Am 6. November 2025 hat das Open Worldwide Application Security Project (OWASP) auf der Global AppSec Conference den “Release Candidate” für die OWASP Top 10:2025 vorgestellt.

Diese Liste, die etwa alle vier Jahre aktualisiert wird, gilt als der Goldstandard für Entwickler und Sicherheitsexperten, um die kritischsten Sicherheitsrisiken für Webanwendungen zu identifizieren. Die neue Version spiegelt die zunehmende Komplexität und Vernetzung moderner Software wider und legt den Fokus stärker auf den gesamten Lebenszyklus der Softwareentwicklung (SDLC) als nur auf isolierte Schwachstellen.

Hier ist ein Überblick darüber, was sich geändert hat und worauf sich Ihre AppSec-Strategie im Jahr 2025 konzentrieren muss.

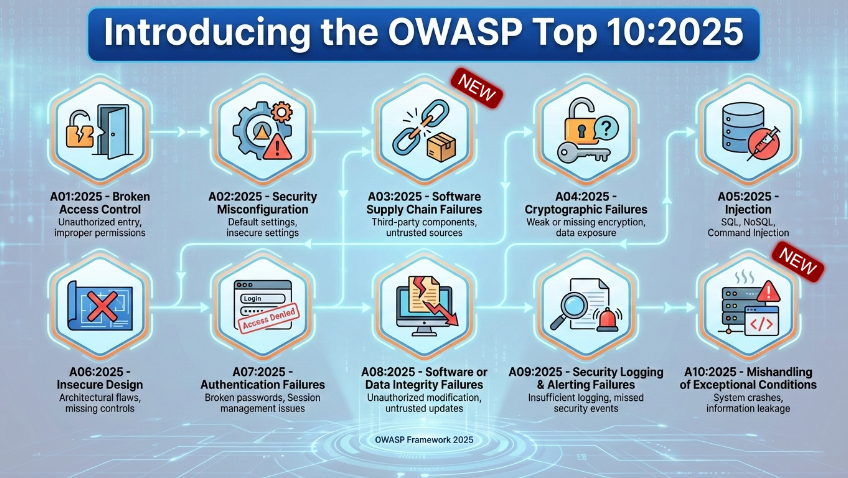

Die Liste 2025 im Überblick

Viele der bekannten Schwachstellen (CWEs) bleiben bestehen, aber die Rangfolge hat sich verschoben, um aktuellen Bedrohungen gerecht zu werden. Hier ist die vorläufige Top 10:

- 1

A01: Mangelhafte Zugriffskontrolle (beinhaltet jetzt SSRF)

- 2

A02: Sicherheitsrelevante Fehlkonfiguration (nach oben gerutscht)

- 3

A03: Fehler in der Software-Lieferkette (NEU)

- 4

A04: Fehlerhafter Einsatz von Kryptographie

- 5

A05: Injection

- 6

A06: Unsicheres Anwendungsdesign

- 7

A07: Fehlerhafte Authentifizierung

- 8

A08: Fehlerhafte Prüfung der Software- und Datenintegrität

- 9

A09: Unzureichendes Logging und Sicherheitsmonitoring

- 10

A10: Fehlerhafter Umgang mit Ausnahmebedingungen (NEU)

Im Detail: Die zwei neuen Kategorien für 2025

Die wichtigste Änderung in diesem Jahr ist die Einführung von zwei neuen Kategorien, die spezifische moderne Herausforderungen adressieren.

A03:2025 – Fehler in der Software-Lieferkette (Software Supply Chain Failures)

Diese Kategorie ist eine signifikante Erweiterung der früheren Kategorie „Anfällige und veraltete Komponenten“ (A06:2021). Sie trägt der Tatsache Rechnung, dass moderne Anwendungen nicht isoliert entstehen, sondern das Produkt eines komplexen Ökosystems sind.

- Was ist neu? Der Fokus liegt nicht mehr nur auf einzelnen fehlerhaften Komponenten. Die Kategorie umfasst nun den gesamten Prozess der Erstellung, Verteilung und Aktualisierung von Software.

- Das Problem: Fehler in der Lieferkette entstehen oft durch Schwachstellen oder böswillige Manipulationen in:

- Code von Drittanbietern.

- Verwendeten Entwicklungstools.

- Abhängigkeiten (Dependencies), auf die das System angewiesen ist.

- Warum ist das wichtig? OWASP betont, dass diese Fehler schwer zu identifizieren sind. Alles, was den Entwicklungsprozess berührt, kann das Endergebnis kompromittieren. Dies erfordert einen weitaus größeren Sicherheitsumfang, der die Integrität der gesamten Pipeline sicherstellt.

A10:2025 – Fehlerhafter Umgang mit Ausnahmebedingungen (Exception Handling Failures)

Diese komplett neue Kategorie hebt die Bedeutung von Resilienz hervor. Es geht darum, wie eine Anwendung reagiert, wenn etwas nicht nach Plan läuft.

- Das Problem: Software stürzt ab oder verhält sich unerwartet, wenn sie auf unvorhersehbare Situationen trifft. Laut OWASP tritt dieser Fehler auf, wenn eine Anwendung:

- Das Eintreten einer ungewöhnlichen Situation nicht verhindert.

- Die Situation nicht erkennt, während sie geschieht.

- Im Nachhinein schlecht oder gar nicht darauf reagiert.

- Die Sicherheitslücke: Schlechtes Exception Handling führt nicht nur zu Abstürzen, sondern kann Angreifern wertvolle Informationen liefern oder das System in einen unsicheren Zustand versetzen.

- Der Lösungsansatz: Unternehmen müssen einen Kulturwandel vollziehen und „mit dem Schlimmsten rechnen“. Das Ziel ist es, Praktiken einzuführen, die Fehler elegant abfangen (Graceful Failure). Es geht darum, Resilienz aufzubauen, damit die zugrunde liegende Infrastruktur auch bei unvorhergesehenen Ereignissen geschützt bleibt.

Weitere wichtige Änderungen

Neben den neuen Kategorien gibt es strukturelle Anpassungen, die erwähnenswert sind:

- SSRF ist keine eigene Kategorie mehr: Server-Side Request Forgery (ehemals A10:2021) wurde in A01: Mangelhafte Zugriffskontrolle integriert. OWASP begründet dies damit, dass SSRF im Kern ein Problem der Zugriffskontrolle ist, bei dem Server dazu gebracht werden, Anfragen auszuführen, für die sie keine Berechtigung haben sollten.

- Aufstieg der Fehlkonfigurationen: Sicherheitsrelevante Fehlkonfiguration ist von Platz 5 (2021) auf Platz 2 aufgestiegen. Dies unterstreicht, wie kritisch die korrekte Konfiguration von Cloud-Services und Anwendungen in der heutigen Zeit ist.

Fazit

Die OWASP Top 10:2025 zeigen deutlich: Cybersicherheit verschiebt sich von der reinen Code-Prüfung hin zur Absicherung des gesamten Ökosystems und der Resilienz der Architektur. Besonders die neuen Kategorien zur Lieferkette und zum Exception Handling fordern von Entwicklern und Security-Teams eine ganzheitliche Sichtweise auf ihre Projekte.