Die ISO 27001 benennt im Anhang A wesentliche Informationssicherheitsmaßnahmen, sogenannte Controls, deren Umsetzung herausfordernd wird, wenn betriebsfremde Personen, etwa Mitarbeitende von Büropartnern Zugang zu sensiblen Unternehmensbereichen erhalten. Besonders kritisch sind in diesem Zusammenhang Aspekte der physischen Sicherheit, allen voran der Schutz vertraulicher Informationen wie Ausdrucke, Produkte oder Prototypen. Ebenso sensibel ist der Zugang zum internen Netzwerk. Nicht zu vernachlässigen sind zudem Benutzer-Endgeräte, die durch Mitarbeitende von Büropartnern oder deren Gäste gestohlen oder manipuliert werden könnten, ebenso wie datenschutzrechtliche Anforderungen, die in solchen Konstellationen besonders sorgfältig berücksichtigt werden müssen.

In diesem Beitrag beleuchten wir die besonderen Herausforderungen bei der Erlangung einer ISO 27001-Zertifizierung insbesondere dann, wenn das zu zertifizierende Unternehmen:

- einen oder mehrere Untermieter im Büro hat

- Untermieter in einer Bürogemeinschaft ist

- als eigenständige Firma sich das Büro mit dem Konzern teilt.

Im Folgenden werden Untermieter, Bürogemeinschaften oder konzernverbundene Unternehmen als Büropartner bezeichnet.

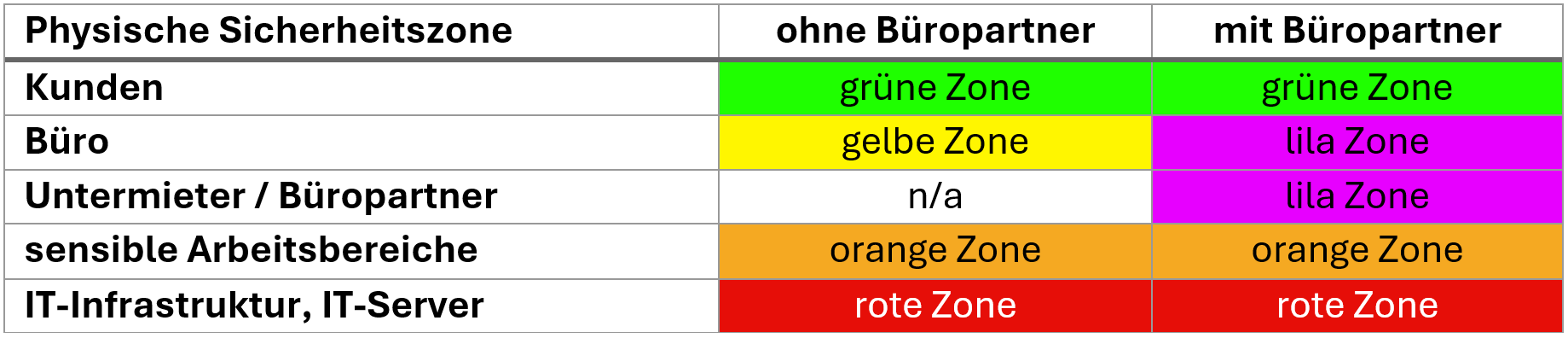

Der klassische Aufbau eines Zonenkonzepts in der Informationssicherheit umfasst typischerweise die Einteilung in Kundenzonen, Bürobereiche sowie besonders schützenswerte Zonen wie jene der Finanzabteilung, Personalabteilung (HR), Konstruktion, Qualitätsmanagement und des Managements. Charakteristisch für die sogenannte „gelbe“ Bürozone ist, dass deren Räumlichkeiten nicht verschlossen sind und allen Mitarbeitenden frei zugänglich bleiben.

Sobald man sich Büroflächen mit Partnerunternehmen teilt, können offene Arbeitsbereiche zum Risiko werden, insbesondere dann, wenn auch deren Mitarbeitende oder Besucher ungehinderten Zugang zu sensiblen Bereichen des nach ISO 27001 zertifizierten Unternehmens erhalten. Um Informationswerte effektiv zu schützen, empfehlen wir die Einrichtung einer eigenen „lila“ Zone mit spezifischen Open-Space-Regeln.

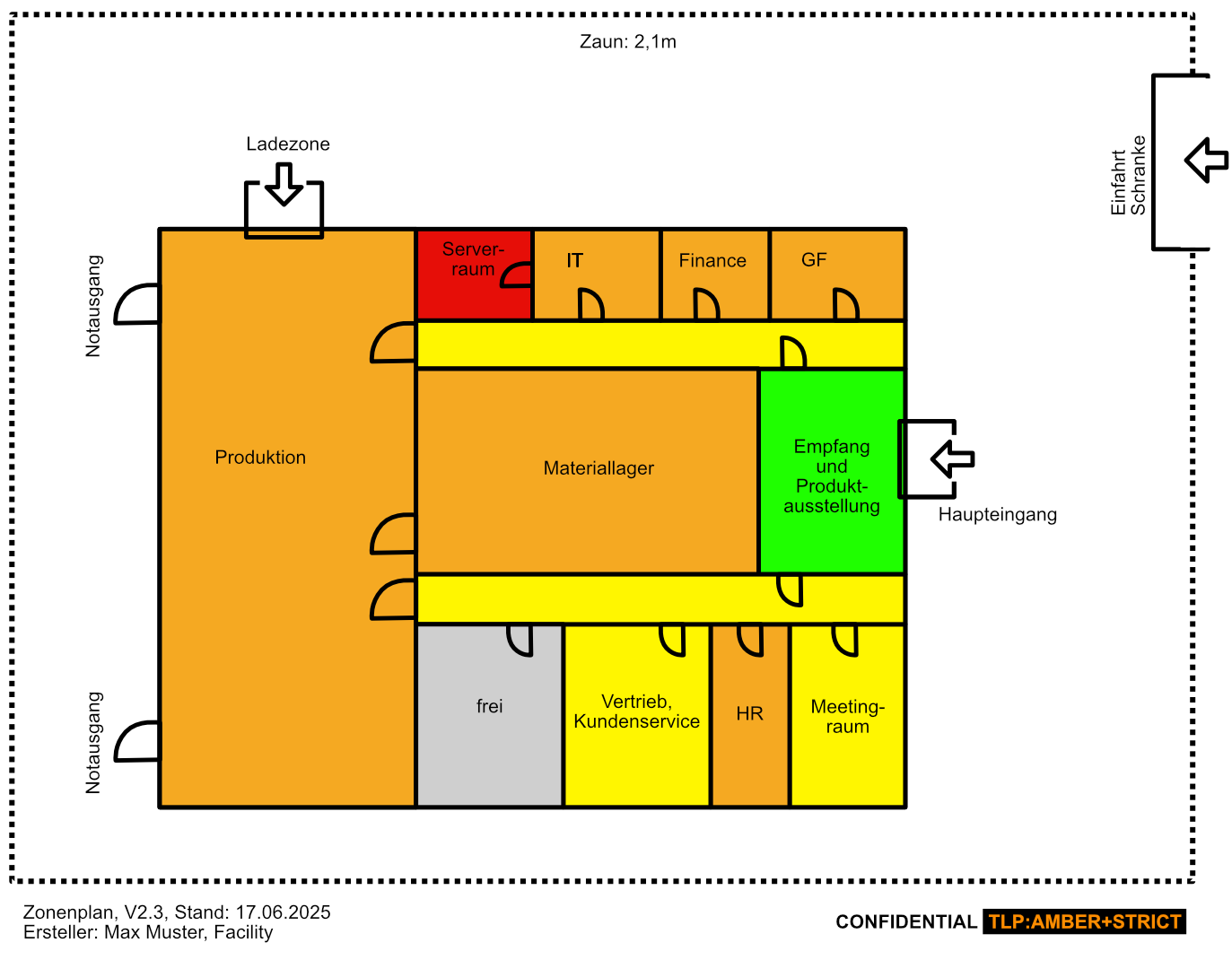

Beispiel eines Zonenplans mit einer Freifläche und mit einem Büropartner:

Grundsätze

Vertragliche Rahmenbedingungen

- Im Mietvertrag mit dem Untermieter muss eine Vertraulichkeitsvereinbarung/NDA und Mindestmaßnahmen für die Informationssicherheit vereinbart werden.

- Alle Mitarbeiter des Untermieters mit Zugang zu den Geschäftsräumen müssen an die Vertraulichkeitsvereinbarung/NDA gebunden sein.

- Der Untermieter muss eine Ansprechperson für die Informationssicherheit ernennen.

- Der Untermieter muss seine Mitarbeiter bezüglich der vereinbarten Mindestsicherheitsmaßnahmen schulen.

- Der Untermieter muss im Lieferantenmanagement als wesentlicher Lieferant bewertet und ggfls. auch auditiert werden.

Physische Sicherheit — Informationssicherheitsmaßnahmen

- Verpflichtende Gästeregelung für das eigene Unternehmen und für den/die Untermieter

- Registrierungspflicht von Besuchern

- Beaufsichtigung* von Besuchern während des Aufenthaltes

- Open Space Regeln für normalen Bürozonen und Besprechungsräume — die „lila“ Open Space Zone

- Verarbeitung bis Schutzklasse RESTRICTED TLP:AMBER

- Zutritt zur Zone nur mit elektronischem Zutrittssystem und Protokollierung der Zutritte

- Clear Desk Policy – alle Unterlagen müssen nach Dienstschluss und in der Mittagspause versperrt werden, hierfür werden versperrbare Container oder Schließfächer pro Mitarbeiter bereitgestellt

- Verzicht auf Plug & Play Wechseldatenträger wie USB-Sticks, externe HDD/SSD Festplatten

- weitgehender Verzicht auf Papierdokumente

- keine Aushänge mit sensiblen Informationen oder personenbezogenen Daten

- Videoaufzeichnung der Zugangsbereiche

- Sicherheitsvorgaben für Schutzzonen für sensible Arbeitsbereiche, z.B. Finanzbereich, Human Ressource, IT-Abteilung, Geschäftsführung, die „orangen“ Zonen

- Verarbeitung bis Schutzklasse CONFIDENTIAL TLP:AMBER+STRICT

- Versperrung der Büros, immer wenn diese unbesetzt sind

- Schutz mit Schlüssel oder Zutrittssystem

- Einsatz einer manipulationssicheren Türe, z.B. nach Norm RC2

- Sicherheitsvorgaben für IT-Serverräume – die „roten“ Zonen

- Verarbeitung bis Schutzklasse STRICTLY CONFIDENTIAL TLP:RED

- Räume sind ständig zu versperren

- Feuerlöscher vor dem Serverraum

- Überwachung der Temperatur und Luftfeuchtigkeit

- Zutritt nur für berechtigte IT-Mitarbeiter

- Videoaufzeichnung im Serverräum mit Alarmierung bei jedem Zutritt

- Sicherheit beim Druck von Informationen

- Drucker in der Lila-Sicherheitszone müssen mit einem PIN- oder Passwort-Schutz für das Ausdrucken oder einer vergleichbaren Follow-Me-Printing Funktion bspw. mit RFID-Karte ausgestattet sein.

*) unter Beaufsichtigung versteht man, dass die für den Besucher verantwortliche Person jederzeit genau weiß, wo sich der Besucher aufhält. Ausgenommen davon sind der Weg zu den Sanitäreinrichtungen und deren Nutzung von Räumlichkeiten, die keiner Beaufsichtigung bedürfen.

Netzwerkzugang — Informationssicherheitsmaßnahmen

- Netzwerkschutz mit 802.1x für LAN- und WLAN-Zugang zum Netzwerk darf nur Endgeräten des Unternehmens möglich sein

- Nur tatsächlich genutzte LAN-Netzwerkdosen dürfen gepatcht werden

- Der Einsatz von Netzwerkgeräten ohne 802.1X-Unterstützung ist zu vermeiden. Ausnahmen sind zu dokumentieren und ausschließlich über eine MAC-Adressfilterung am Switch gezielt zu autorisieren

- Das Netzwerk ist durch Netzwerksegmentierung in zumindest die folgenden VLANs zu segmentieren

- IT-Infrastruktur

- Benutzer Endgeräte

- Drucker

- Gäste WLAN

- Vom Unternehmensnetzwerk getrennte VLANs für weitere Mieter bzw. den Vermieter

- Getrennte Firewalls für das Unternehmen und weitere Mieter bzw. den Vermieter

- technische Audits (Pentest) der Netzwerkzugänge

WLAN-Schutz

- Verpflichtender Einsatz von Enterprise WPA2 oder Enterprise WPA3 für das Unternehmens-WLAN mit vollständigem Verzicht auf WLAN-Passwörter. Dies soll die Weitergabe von WLAN-Passwörter an Unberechtigte ausschließen.

- Das Gäste WLAN darf mit SSID und Passwort betrieben werden.

- Das Gäste WLAN darf keine Verbindung zu internen IT-Services zulassen, Nutzer vom Gäste WLAN müssen sich per VPN oder vergleichbare Technologien zu internen Ressourcen verbinden.

Benutzer Endgeräte Sicherheit (Desktops, Notebooks, Tablets, Smartphones)

- Vollverschlüsselung mit Pre-Boot Schutz aller Benutzer Endgeräte, z.B. TPM PIN oder 3rd Party Pre-Boot-Schutz

- Login-Schutz aller Benutzer Endgeräte mit mindestens 12 Zeichen mit Komplexitätseigenschaften oder 8 Zeichen plus Multi-Faktor-Authentisierung (MFA)

- Automatische Bildschirmsperre nach max. 5 Minuten mit erforderlicher Benutzer-Authentisierung zur Reaktivierung

- BYOD-Benutzerendgeräte dürfen ausschließlich nur im Gäste-WLAN betrieben werden.

Organisatorische Maßnahmen

- Jährliche Awareness Schulung für alle Mitarbeiter speziell auch der Maßnahmen der physischen Sicherheit

- Nachschulung von Mitarbeiter bei jedem Verstoß, z.B. unversperrte Bildschirme oder liegengelassene Unterlagen

- verstärkte Auditierung der Sicherheitszone, z.B. durch Rundgang alle 2 Wochen zu unterschiedlichen Zeiten unter Berücksichtigung von Bürozeiten, Mittagspause, Zeiten außerhalb der Bürotätigkeiten

Berücksichtigung von Datenschutz

- NDA-Verpflichtung im Mietvertrag mit den Büropartnern

- Verzicht auf Besucherlisten beim Empfang, stattdessen elektronische Registrierung oder Einzelblätter pro Besucher

- Mitarbeiter der Büropartner müssen über die Datenschutzprinzipien aufgeklärt und geschult sein

Zusammenfassung

Die ISO 27001 stellt hohe Anforderungen an die Informationssicherheit, insbesondere bei gemeinsamer Nutzung von Büroräumen mit sogenannten Büropartnern (z.B. Untermieter, Bürogemeinschaften oder Konzernfirmen). Dabei entstehen besondere Herausforderungen beim Schutz sensibler Informationen, etwa in Bezug auf physische Sicherheit, Netzwerkzugänge, Endgeräte und Datenschutz.

Ein zentrales Problem ist der unkontrollierte Zugang betriebsfremder Personen zu offenen Büroflächen, was die Umsetzung der im Anhang A genannten Sicherheitsmaßnahmen erschwert. Klassische Zonenkonzepte gliedern Arbeitsbereiche in unterschiedlich gesicherte Zonen. Offene Bürobereiche (“gelbe Zone”) sind dabei besonders kritisch.

Zum Schutz sensibler Informationen wird empfohlen, spezielle “lila Zonen” mit klaren Open-Space-Regeln einzurichten, um den Anforderungen der ISO 27001 auch in geteilten Arbeitsumgebungen gerecht zu werden.