Auch dieses Jahr durften wir zahlreiche Unternehmen bei der Einführung eines Informationssicherheitssystems (ISMS) und anschließender Zertifizierung nach ISO 27001 oder TISAX unterstützen. Auffallend war der starke Fokus der Prüfdienstleister, dass Unternehmen eine schlüssige Strategie in ihrem ISMS von der Business-Impact-Analyse (BIA), über ein sich optimierendes Risikomanagement zu aussagekräftigen KPIs des ISMS entwickelt haben. Die Prüfer zwingen Unternehmen zur verbindlichen Umsetzung von InfoSec-Maßnahmen mit klar definierten Prioritäten und Fristen.

Im aktuellen “CISO im Dienst” Update geben wir nützliche Tipps zur Erweiterung Ihres ISMS im Bereich KI Compliance, physische Sicherheit und technische Maßnahmen. Hier unser Inhalt:

- Der europäische AI Act, was müssen Unternehmen beachten?

- Physische Sicherheit: ISO 27001 Zertifizierung mit Untermieter

- SEC4YOU EINLADUNG: Keine Angst vorm bösen [Compliance] Wolf — der CIS Summit am 16. September 2025 in Wien

- ISMS TIPP: Erklärungen zu MUST, MUST NOT, SHOULD, SHOULD NOT und MAY

- SOMMERAKTION: Sommer, Sonne, Sicherheitslücke? Nicht mit uns!

- EMPFEHLUNG: Erstellung eines Disaster Recovery Plans (DRP)

Der europäische AI Act, was müssen Unternehmen beachten?

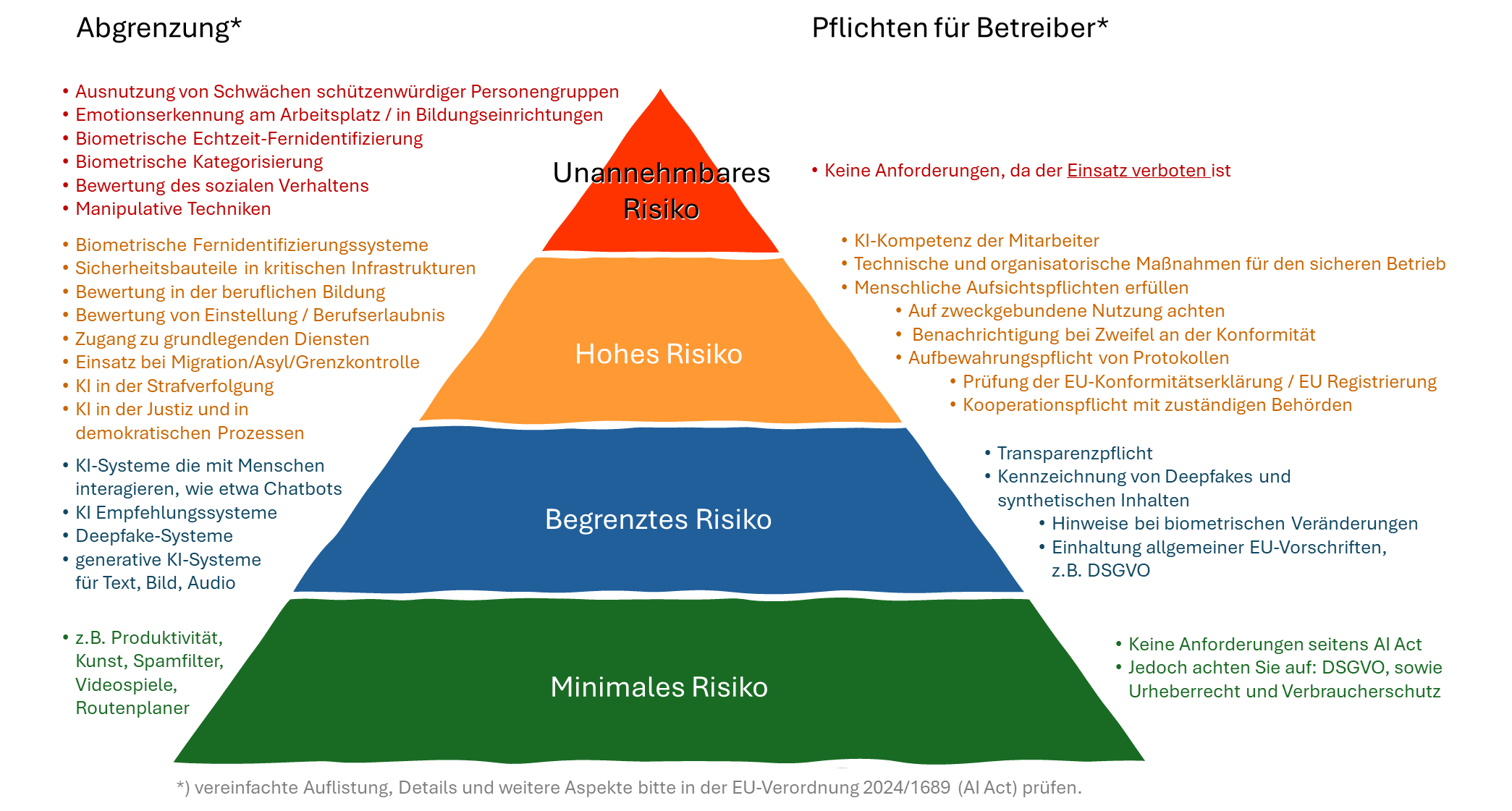

Die EU hat über den EU AI Act entschieden, Pflichten und Auflagen an das Risiko zu koppeln, das von einem KI-System für Grundrechte, Gesundheit, Sicherheit oder den Rechtsstaat ausgeht. Neben dem Verbot von KI-Systemen mit unannehmbarem Risiko, gibt es strenge Auflagen, z.B. Schulungen, Risikomanagement, Dokumentation für KI-Systeme beispielsweise im Justiz‑, Gesundheits‑, Finanz- oder Bildungsbereich.

Lernen Sie den Unterschied zwischen KI-Systemen mit unannehmbarem Risiko, hohem Risiko, begrenztem Risiko und minimalem Risiko kennen und welche Pflichten damit verbunden sind.

Physische Sicherheit: ISO 27001 Zertifizierung mit Untermieter

Die ISO 27001 stellt hohe Anforderungen an die Informationssicherheit, insbesondere bei gemeinsamer Nutzung von Büroräumen mit sogenannten Büropartnern (z.B. Untermieter, Bürogemeinschaften oder Konzernfirmen). Dabei entstehen besondere Herausforderungen beim Schutz sensibler Informationen, etwa in Bezug auf physische Sicherheit, Netzwerkzugänge, Endgeräte und Datenschutz.

Um Informationswerte effektiv zu schützen, empfehlen wir die Einrichtung einer eigenen „lila“ Zone mit spezifischen Open-Space-Regeln.

- Zutritt für Mitarbeiter, Büropartner, Gäste

- Clear Desk Policy + weitgehender Verzicht auf Papierdokumente

- Strikter Netzwerkzugang und Netzwerksegmentierung

- Organisatorische Maßnahmen und Datenschutz

Weitere konkrete Umsetzungsempfehlungen finden Sie in unserer Veröffentlichung.

SEC4YOU EINLADUNG: Keine Angst vorm bösen [Compliance] Wolf

— der CIS Summit am 16. September 2025 in Wien

Der CIS Compliance Summit 2025 findet am 16. September in Wien statt und verspricht erneut ein Highlight für alle, die sich mit den neuesten Trends und Herausforderungen im Bereich der Informationssicherheit beschäftigen. Unter dem Titel „NIS‑2 TRIFFT KÜNSTLICHE INTELLIGENZ: Keine Angst vorm bösen Wolf“ beleuchtet die Veranstaltung die rasanten Entwicklungen in der Cybersicherheitslandschaft – von den neuen Anforderungen durch die NIS-2-Richtlinie bis hin zu den Chancen, die KI und Automatisierung bieten.

Als Partner des CIS Compliance Summit 2025 stellen wir kostenlose Tickets für unsere Kunden zur Verfügung. Wenn Sie Interesse haben, an diesem Tag wertvolle Insights zu gewinnen, Networking zu betreiben und sich mit führenden Experten auszutauschen., dann sicheren Sie sich ein Ticket für das Event und besuchen Sie uns.

ISMS TIPP: Erklärungen zu MUST, MUST NOT, SHOULD, SHOULD NOT und MAY

Normen und Standards werden häufig die Wörter „MUST“, „MUST NOT“, „SHOULD“, „SHOULD NOT“ und „MAY“ genutzt. Jedoch gibt es in der deutschen Sprache verschiedene Übersetzungen für diese Wörter mit leicht unterschiedlicher Bedeutung.

Die Anforderungen sind in den Normen leicht erkennbar, da diese nach RFC 2119 immer in Großbuchstaben geschrieben werden. Wir erkären die Unterschiede.

SOMMERAKTION: Sommer, Sonne, Sicherheitslücke? Nicht mit uns!

Während Sie am Strand entspannen, sind Cyberkriminelle hellwach. Hacker machen keinen Urlaub – und genau deshalb sollten Sie auch im Sommer nicht auf IT-Sicherheit verzichten.

Im Zeitraum von 16.6.2025 bis 15.8.2025 bieten wir 10% Rabatt auf ausgewählte Pentest, damit Sie sicher durch den Sommer surfen!

Aktion #1 Schwachstellen Scan der externen Infrastruktur für bis zu 10 aktive IP-Adressen

Aktion #2 Penetrationstest einer einfachen Web-Applikation inklusive Schwachstellen Scan und manuelle Prüfung gemäß OWASP Top 10

Aktion #3 Active Directory Security Assessment, automatisierte Erfassung der AD-Sicherheitskonfiguration mithilfe eines bereitgestellten Tools.

EMPFEHLUNG: Erstellung eines Disaster Recovery Plans (DRP)

Ein Disaster Recovery Plan (DRP) dient als zentrales Steuerungsinstrument zur Vorbereitung auf schwerwiegende IT-Störungen – von physischen Katastrophen wie einem Brand im Serverraum bis hin zu gezielten Cyberangriffen, bei denen komplette IT-Strukturen verschlüsselt werden.

Ein DRP unterstützt bei:

- Zeitgewinn im Notfall: Durch klare Abläufe wird wertvolle Zeit gespart – und Stillstand minimiert.

- Lückenidentifikation: Häufig verzögern Kleinigkeiten den Wiederanlauf – etwa fehlende Lizenzschlüssel, ungesicherte Konfigurationen oder „vergessene“ Systeme.

- Ganzheitliches Denken: Katastrophenszenarien werden systematisch durchdacht – bevor diese Realität werden.

- Basis für Tests & Übungen: Ein DRP ist die Grundlage für effektive Wiederanlaufübungen.

- Compliance: Der DRP erfüllt zentrale Anforderungen aus gesetzlichen Vorgaben wie der NIS-2-Richtlinie und wird im BCM von ISO 27001, TISAX® und DORA gefordert.

Besuchen Sie uns auch auf LinkedIn und folgenden Sie uns, um in kürzeren Abständen CISO News zu diversen Themen und Veranstaltungen zu erhalten.

Sie erhalten den CISO im Dienst UPDATE nicht?

Wenn Sie den CISO im Dienst UPDATE noch nicht direkt erhalten, nutzen Sie unsere Anmeldeformular auf der rechten Seite und wir tragen Sie gerne in den Verteiler ein. Der CISO im Dienst UPDATE Service wird ausschließlich CISOs und Informationssicherheitsbeauftragten und vergleichbaren Positionen angeboten. Nach Ihrer Anmeldung erfolgt eine manuelle Freischaltung für den Service. Anfragen von Freemail Accounts können wir leider nicht berücksichtigen.