Nachlese zum WEBINAR: Einführung in IT-Risikomanagement

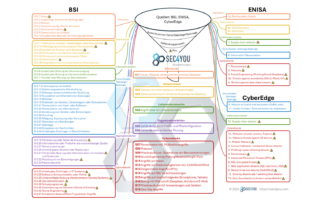

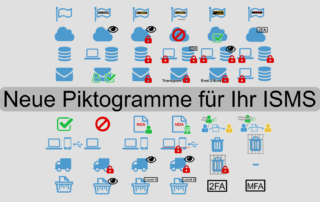

In dem Webinar geht es um das IT-Risikomanagement, im Speziellen um die Nutzung von Gefährdungslisten für die Erstbewertung, die konkrete Umsetzung eines vereinfachtes Risikomanagement gemäß ISO/IEC 27005:2022, die Bewertung von Einzelrisiken nach Asset-Gruppen und die Anwendung von Akzeptanzkriterien und Ableitung von InfoSec Maßnahmen. Viel Spaß bei der Videoaufzeichnung!