Nachlese CISO im Dienst: UPDATE März 2025

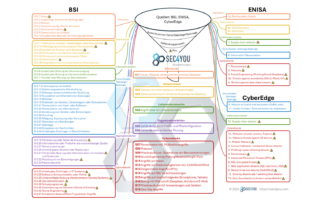

Tipps und Tricks und InfoSec Wissen aus den Bereichen Generative KI als neue Waffe für Angreifer, das neue Schutzziel Authentizität, Hochrisiko-KI im Datenschutz-Check, kostenfreies OSINT Webinar, OT-Risikomanagement Event der CMG, sieben ISMS KPIs und Terminbuchungskalender für Bestandskunden.