IHRE IT-SICHERHEIT UNTER DER LUPE — ADVANCED IT-AUDITS

SEC4YOU ist ein produktunabhängiges Prüfungs- und Beratungsunternehmen im Bereich der IT- / Informations-Sicherheit. Durch die langjährige Erfahrung in IT-Audits bereiten wir Kunden praxisorientiert und kostenoptimiert auf die wachsenden IT-Compliance Anforderungen vor.

SEC4YOU BLOG

Der Security Blog für echte Manager und Managerinnen!

Nachdem wir dutzende Security Blogs gelesen haben, vermissen wir trotzdem einen IT-Security Blog für IT-ManagerInnen mit unternehmerischen Risikobewusstsein. Wir schreiben nicht für Nerds über theoretische Gefahren, sondern über zukünftige Security-Trends, Compliance-Strategien und technische Maßnahmen die Unternehmen wirklich weiterhelfen…

Letzte Security Blog Einträge

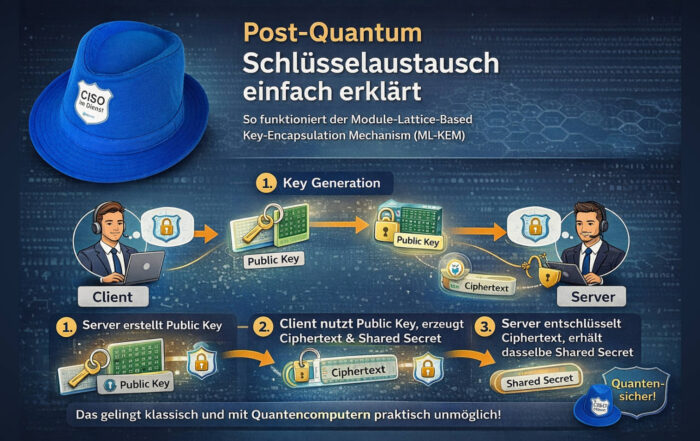

CISO Wissen: Wie funktioniert ein Post-Quantum Schlüsselaustausch?

Unsere derzeitigen kryptographischen Standards wie RSA (Faktorisierung großer Primzahlen) und ECC (Elliptische Kurven) verlassen sich darauf, dass man bestimmte mathematischen Rechnungen nicht einfach rückgängig machen kann. Asymmetrische Verfahren wie RSA und ECC basieren auf einem Schlüsselpaar, bestehend aus Public-Key und Private-Key, wobei der private Schlüssel streng geheim bleiben muss.

Österreich: Das NISG 2026 ist veröffentlicht

In Deutschland hat der Nikolaus das NIS2 Gesetz gebracht, in Österreich ist es nun das Christkind! Am 23. Dezember 2025 wurde das NISG 2026 veröffentlicht. Die geopolitische Lage und die Professionalisierung von Ransomware-Banden haben gezeigt, dass die bisherigen freiwilligen Standards nicht ausreichen. NIS2 soll ein einheitliches Sicherheitsniveau in ganz Europa schaffen, damit ein Angriff auf ein Unternehmen in einem Land nicht die gesamte europäische Wirtschaft kaskadenartig lahmlegt.

Einladung: Expert-Seminar RESILIENZ im Kontext kritischer Einrichtungen (RKE), NIS‑2, Cyber Resilience Act (CRA)

SEC4YOU lädt Sie herzlich zu einem hochkarätigen Expert-Seminar ein, das sich mit den drängendsten Herausforderungen moderner IT- und Unternehmenssicherheit beschäftigt: RESILIENZ im Kontext von NIS-2-Compliance, RKE und Cyber Resilience Act (CRA). Als Sponsor dieser Veranstaltung ermöglichen wir Ihnen die kostenfreie Teilnahme – exklusiv für unsere Kunden!

Veranstaltungen

Einladung: Expert-Seminar RESILIENZ im Kontext kritischer Einrichtungen (RKE), NIS‑2, Cyber Resilience Act (CRA)

SEC4YOU lädt Sie herzlich zu einem hochkarätigen Expert-Seminar ein, das sich mit den drängendsten Herausforderungen moderner IT- und Unternehmenssicherheit beschäftigt: RESILIENZ im Kontext von NIS-2-Compliance, RKE und Cyber Resilience Act (CRA). Als Sponsor dieser Veranstaltung ermöglichen wir Ihnen die kostenfreie Teilnahme – exklusiv für unsere Kunden!

WEBINAR: Set Sail — Ihr Fahrplan zur NIS2-Umsetzung

Am 23. Dezember 2025 wurde das neue Netz- und Informationssystemsicherheitsgesetz (NISG 2026) veröffentlicht, dass die EU-Richtlinie NIS2 in Österreich umsetzt. Es tritt am 1. Jänner 2026 in Kraft. Betroffene Unternehmen müssen dann umfassende Cybersicherheitsmaßnahmen implementieren – von Risikoanalysen über Incident Response bis hin zu Lieferkettensicherheit. Wer die Anforderungen nicht erfüllt, riskiert hohe Geldstrafen. Aber keine Sorge: In unserem kostenlosen Webinar am Montag, 20. Jänner 2026 zeigen wir Ihnen nicht nur die Anforderungen, sondern geben Ihnen einen klaren Fahrplan, wie Sie NIS2 in wenigen Monaten erfolgreich umsetzen können. Gemeinsam setzen wir die Segel und navigieren Sie Schritt für Schritt durch die Umsetzung, damit Ihre Organisation rechtzeitig compliant ist.

CIS Summit 2025: SEC4YOU auf Österreichs wichtigstem Compliance-Event

Am 16. September 2025 traf sich die österreichische Cyber-Community im DoubleTree by Hilton Vienna Schönbrunn zum CIS Compliance Summit 2025. Knapp 300 Expert:innen aus Wirtschaft, Verwaltung und Forschung nutzten die Gelegenheit, um sich über aktuelle Trends, regulatorische Entwicklungen und Best Practices auszutauschen – von NIS‑2 über ISO 42001 bis hin zum Cyber Resilience Act.