Sollten Sie sich als “Wesentliche Einrichtung” oder “Wichtige Einrichtung” identifizieren und bis jetzt noch nicht von der NIS (NIS1) betroffen sein, haben sie eine Reihe von Maßnahmen umzusetzen.

Hier ein Auszug aus Artikel 21 der Richtlinie: …Netz- und Informationssysteme und die physische Umwelt dieser Systeme vor Sicherheitsvorfällen zu schützen, und zumindest Folgendes umfassen:

- Konzepte in Bezug auf die Risikoanalyse und Sicherheit für Informationssysteme;

- Bewältigung von Sicherheitsvorfällen;

- Aufrechterhaltung des Betriebs, wie Backup-Management und Wiederherstellung nach einem Notfall, und Krisenmanagement;

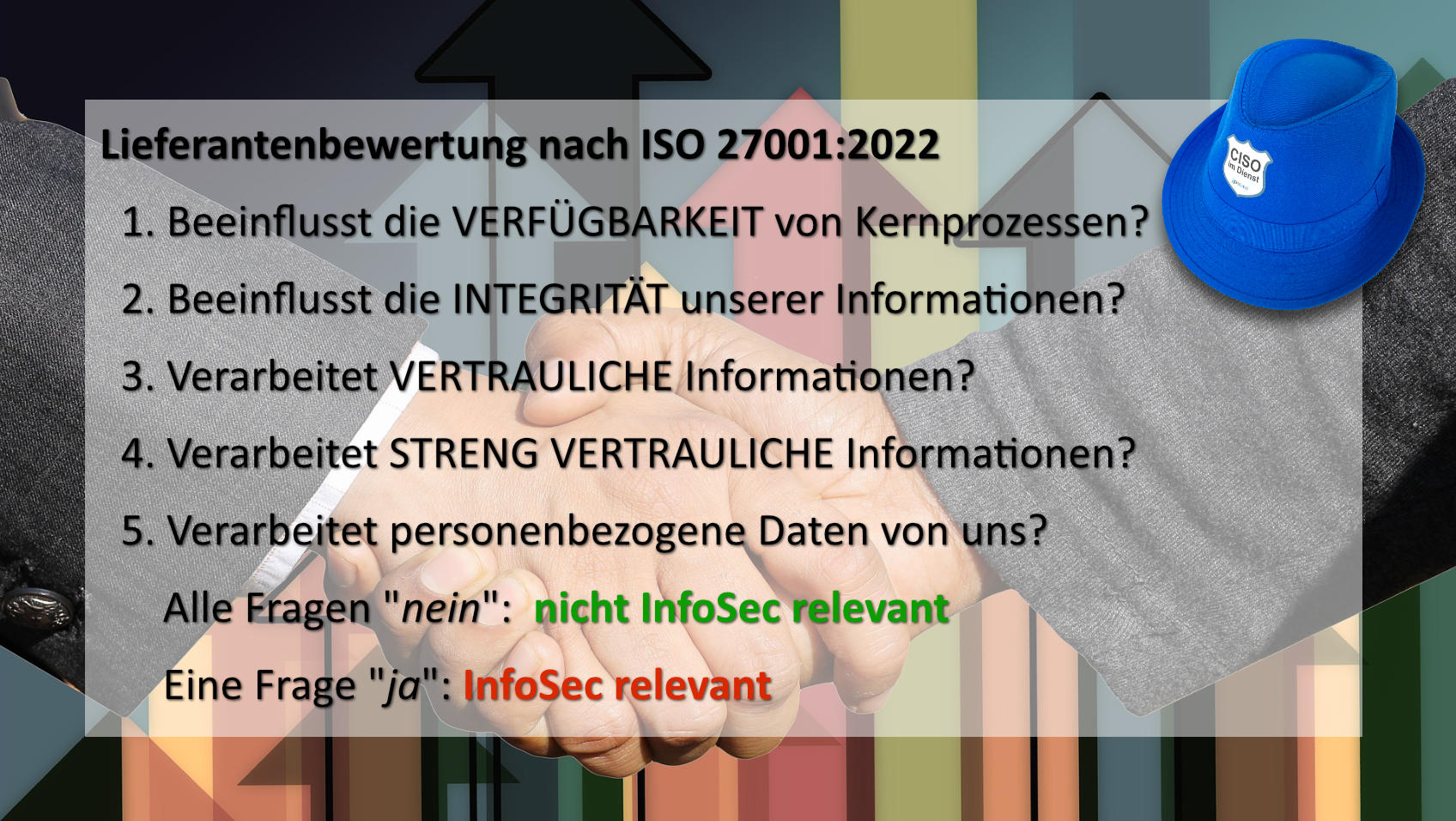

- Sicherheit der Lieferkette einschließlich sicherheitsbezogener Aspekte der Beziehungen zwischen den einzelnen Einrichtungen und ihren unmittelbaren Anbietern oder Diensteanbietern;

- Sicherheitsmaßnahmen bei Erwerb, Entwicklung und Wartung von Netz- und Informationssystemen, einschließlich Management und Offenlegung von Schwachstellen;

- Konzepte und Verfahren zur Bewertung der Wirksamkeit von Risikomanagementmaßnahmen im Bereich der Cybersicherheit;

- grundlegende Verfahren im Bereich der Cyberhygiene und Schulungen im Bereich der Cybersicherheit;

- Konzepte und Verfahren für den Einsatz von Kryptografie und gegebenenfalls Verschlüsselung;

- Sicherheit des Personals, Konzepte für die Zugriffskontrolle und Management von Anlagen;

- Verwendung von Lösungen zur Multi-Faktor-Authentifizierung oder kontinuierlichen Authentifizierung, gesicherte Sprach‑, Video- und Textkommunikation sowie gegebenenfalls gesicherte Notfallkommunikationssysteme innerhalb der Einrichtung.