Leitfaden zur Stärkung der IT-Sicherheitsbewusstheit von Mitarbeitern

In der heutigen IT-Welt ist die Sicherheit von Unternehmensdaten und ‑ressourcen von entscheidender Bedeutung, denn gut geschulte MitarbeiterInnen sind die erste und beste Verteidigungslinie gegen Cyberbedrohungen!

» Manfred Scholz, Geschäftsführer der SEC4YOU

In der heutigen IT-Welt ist die Sicherheit von Unternehmensdaten und ‑ressourcen von entscheidender Bedeutung, denn gut geschulte MitarbeiterInnen sind die erste und beste Verteidigungslinie gegen Cyberbedrohungen!

» Manfred Scholz, Geschäftsführer der SEC4YOU

Warum ist Security Awareness so wichtig für die Mitarbeiter Ihres Unternehmens?

Sollten Sie für die Informationssicherheit verantwortlich — oder sogar Chief Information Security Officer (CISO) — sein, obliegt es Ihnen, die MitarbeiterInnen Ihres Unternehmens bezüglich der neuesten Sicherheitsbedrohungen zu sensibilisieren. Eine wesentliche Maßnahme zur Erreichung dieses Ziels besteht darin, Sicherheits-Awareness-Schulungen durchzuführen.

Solche Schulungen sind darauf ausgerichtet, die Mitarbeiter über die neuesten Sicherheitsbedrohungen zu informieren und ihnen beizubringen, wie sie sich vor diesen Bedrohungen schützen können. Die Schulungen sollten in regelmäßigen Abständen durchgeführt werden, da sich die Bedrohungen ständig weiterentwickeln und verändern.

Die Bedrohungslandschaft im Bereich der Informationssicherheit entwickelt sich ständig weiter. Daher ist es unerlässlich, dass Ihre Mitarbeiter über ein tiefes Verständnis für potenzielle Risiken und bewährte Sicherheitspraktiken verfügen. Die Beteiligung der IT-Abteilung an Schulungen zur Sicherheitsbewusstheit ist von grundlegender Bedeutung, da sie oft Zugang zu sensiblen Daten und Systemen haben.

Um diese Verantwortlichkeiten erfolgreich umzusetzen, benötigt der CISO eine enge Zusammenarbeit mit anderen Abteilungen und Stakeholdern im Unternehmen, wie z.B. IT, Personalwesen und Rechtsabteilung. Der CISO muss außerdem über ein umfassendes Verständnis der aktuellen Bedrohungslandschaft und der besten Praktiken für Informationssicherheit verfügen, um sicherzustellen, dass das Unternehmen immer auf dem neuesten Stand bleibt. Darüber hinaus ist es wichtig, dass der CISO über ausgezeichnete zwischenmenschliche Fähigkeiten verfügt, um Mitarbeiter zu motivieren und zu schulen und effektiv mit anderen Abteilungen zusammenzuarbeiten, um sicherzustellen, dass Informationssicherheit in allen Bereichen des Unternehmens eingebettet ist.

Der CISO ist dafür verantwortlich, das Bewusstsein für Informationssicherheit im Unternehmen zu schärfen. Er sollte Schulungen und Sensibilisierungsmaßnahmen entwickeln und durchführen, um die Mitarbeiter für die Bedeutung von Sicherheitsrichtlinien und ‑verfahren zu sensibilisieren. Ein CISO sollte sicherstellen, dass die Schulungen und Sensibilisierungsmaßnahmen regelmäßig aktualisiert werden, um den aktuellen Bedrohungen und Angriffsmethoden Rechnung zu tragen.

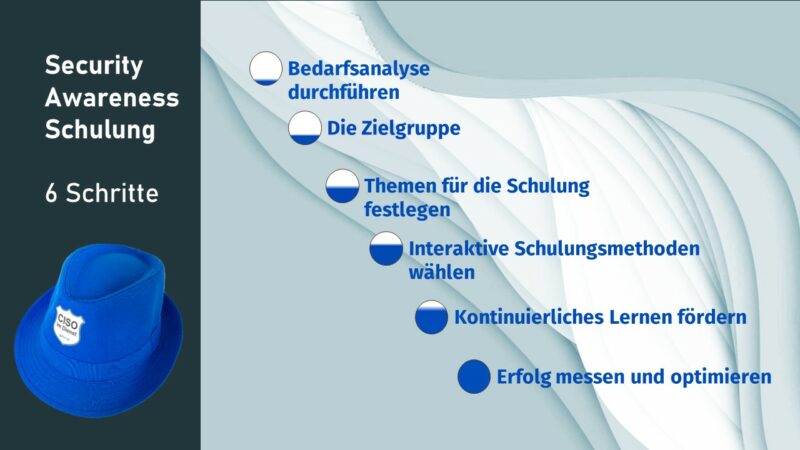

Bevor sie eine Security Awareness Schulung durchführen, sollten sie ein paar Schritte für die Durchführung planen:

Schritt 1: Bedarfsanalyse durchführen

Bevor Sie mit der Gestaltung der Schulung beginnen, ist es wichtig, den aktuellen Kenntnisstand Ihrer Mitarbeiter zu evaluieren. Führen Sie eine Bedarfsanalyse durch, um festzustellen, welche Sicherheitsthemen besonders relevant sind. Dies kann durch Umfragen, Interviews oder Bewertungen erfolgen.

Schritt 2: Die Zielgruppe:

Es ist wichtig, die Schulungen an die Zielgruppe anzupassen. Unterschiedliche Mitarbeitergruppen haben unterschiedliche Sicherheitsbedürfnisse und ‑risiken. Zum Beispiel haben IT-Mitarbeiter und Führungskräfte möglicherweise einen höheren Sicherheitsbedarf als Mitarbeiter, die keine IT-bezogenen Aufgaben haben. Daher sollten Schulungen auf die Bedürfnisse und Risiken jeder Zielgruppe zugeschnitten sein.

Schritt 3: Themen für die Schulung festlegen

Basierend auf den Ergebnissen der Bedarfsanalyse können Sie relevante Sicherheitsthemen auswählen.

Mögliche Themen könnten sein:

- Phishing- und Social Engineering-Angriffe: Erklären Sie, wie Angreifer über gefälschte E‑Mails oder Manipulation menschlicher Verhaltensweisen, versuchen Informationen zu stehlen.

- Sichere Passwortpraktiken: Betonen Sie die Bedeutung von starken Passwörtern und Mehr-Faktor-Authentifizierung.

- Malware und Viren: Erklären Sie wie Malware funktioniert und wie sie erkannt und vermieden werden kann.

- Datenschutz und Datenklassifizierung: Zeigen Sie auf wie vertrauliche Daten identifiziert und angemessen geschützt werden.

- Sicherheitsrichtlinien und Compliance: Stellen Sie die internen Sicherheitsrichtlinien und die Einhaltung von Branchenstandards vor.

- Mobile Sicherheit: Die Teilnehmer lernen wie man mobile Geräte wie Smartphones und Tablets sicher verwendet. Hierbei geht es darum, Geräte zu schützen und die Sicherheitseinstellungen zu optimieren.

- Netzwerksicherheit: Die Teilnehmer lernen wie man Netzwerke sicher einrichtet und verwaltet. Hierbei geht es darum Firewalls und andere Sicherheitsmaßnahmen einzusetzen um Netzwerke vor Angriffen zu schützen.

- Cloud Computing: Eine Sicherheitsbewusstseins-Schulung für Cloud Computing kann mehrere wichtige Themen abdecken.

- Verständnis der Vorteile: Eine Awareness-Schulung vermittelt den Mitarbeitenden die Vorteile von Cloud Computing. Dazu gehört die Möglichkeit, Ressourcen bedarfsgerecht zu skalieren, schneller auf Innovationen zuzugreifen und die Effizienz der IT-Infrastruktur zu steigern.

- Sicherheitsbewusstsein: Cloud-Sicherheit ist ein wichtiges Thema. Mitarbeitende sollten sich der Sicherheitsaspekte bewusst sein, die mit der Speicherung von Daten in der Cloud einhergehen. Eine Schulung kann dazu beitragen, bewusster mit sensiblen Informationen umzugehen und Best Practices für Datenschutz und Sicherheit zu erlernen.

- Effektive Nutzung: Cloud-Dienste bieten eine Fülle von Funktionen, die oft nicht vollständig genutzt werden. Eine Awareness-Schulung kann die Mitarbeiter darüber informieren, wie sie diese Dienste effizient einsetzen können, um ihre Arbeitsabläufe zu optimieren.

- Vermeidung von Missverständnissen: Es gibt häufig Missverständnisse über Cloud Computing, wie beispielsweise Bedenken hinsichtlich der Datensicherheit oder des Verlusts der Kontrolle. Eine Schulung kann diese Bedenken ausräumen und Fehlinformationen korrigieren.

- Zusammenarbeit fördern: Cloud Computing erleichtert die Zusammenarbeit über verschiedene Standorte hinweg. Mitarbeiter, die sich der Funktionsweise und Vorteile bewusst sind, können effektiver zusammenarbeiten und Informationen teilen.

Schritt 4: Interaktive Schulungsmethoden wählen

Langweilige PowerPoint-Präsentationen sind nicht mehr zeitgemäß. Setzen Sie auf interaktive Schulungsmethoden, um das Engagement und die Wirksamkeit der Schulung zu steigern:

- Szenariobasiertes Lernen: Stellen Sie realistische Szenarien nach, um die Mitarbeiter mit potenziellen Bedrohungen vertraut zu machen.

- Simulierte Phishing-Tests: Führen Sie kontrollierte Phishing-Simulationen durch, um die Reaktion der Mitarbeiter zu überprüfen und Schulungsbedarf zu identifizieren.

- Gruppendiskussionen: Diskutieren Sie reale Sicherheitsvorfälle, um kollektives Lernen und Erfahrungsaustausch zu fördern.

Schritt 5: Kontinuierliches Lernen fördern

Sicherheitsbewusstheit ist keine einmalige Schulung, sondern ein fortlaufender Prozess. Stellen Sie sicher, dass die Mitarbeiter Zugang zu aktuellen Informationen und Ressourcen haben. Dies könnte durch regelmäßige Sicherheits-Updates, Schulungswebinare und Ressourcenbibliotheken erreicht werden. Diese Schulungen sollten regelmäßig durchgeführt werden, um sicherzustellen, dass Mitarbeiter über die neuesten Bedrohungen und Best Practices informiert sind. Dies kann jährlich, halbjährlich oder quartalsweise erfolgen.

Schritt 6: Erfolg messen und optimieren

Nach der Schulung ist es wichtig, den Erfolg zu messen. Überwachen Sie Metriken wie die Reaktion auf Phishing-Simulationen, die Einhaltung von Sicherheitsrichtlinien und die Anzahl der gemeldeten Sicherheitsvorfälle. Basierend auf den Ergebnissen können Sie die Schulung kontinuierlich optimieren. Es ist wichtig, Feedback von den Teilnehmern zu sammeln, um die Effektivität der Schulungen zu messen und Verbesserungen vorzunehmen. Mitarbeiter können beispielsweise gebeten werden, anonyme Umfragen auszufüllen oder an Diskussionsrunden teilzunehmen, um Feedback zu geben.

Ein modernes Security Awareness Training sollte sich nicht nur auf die technischen Cybersecurity-Aspekte, sondern sehr stark auf das menschliche Element konzentrieren!

» Roman Pichler, Experte für Informationssicherheit bei SEC4YOU

Ein modernes Security Awareness Training sollte sich nicht nur auf die technischen Cybersecurity-Aspekte, sondern sehr stark auf das menschliche Element konzentrieren!

» Roman Pichler, Experte für Informationssicherheit bei SEC4YOU

Das Sicherheitsbewusstsein Ihrer Mitarbeiter ist ein entscheidender Faktor für die Gesamtsicherheit Ihres Unternehmens. Eine gut gestaltete Schulung kann dazu beitragen, das Wissen und die Fähigkeiten Ihrer Mitarbeiter zu verbessern und somit das Risiko von Sicherheitsverletzungen zu minimieren. Durch eine Kombination aus fundierter Schulung, interaktiven Methoden und kontinuierlichem Lernen können Sie eine robuste Sicherheitskultur in Ihrer IT-Abteilung etablieren.