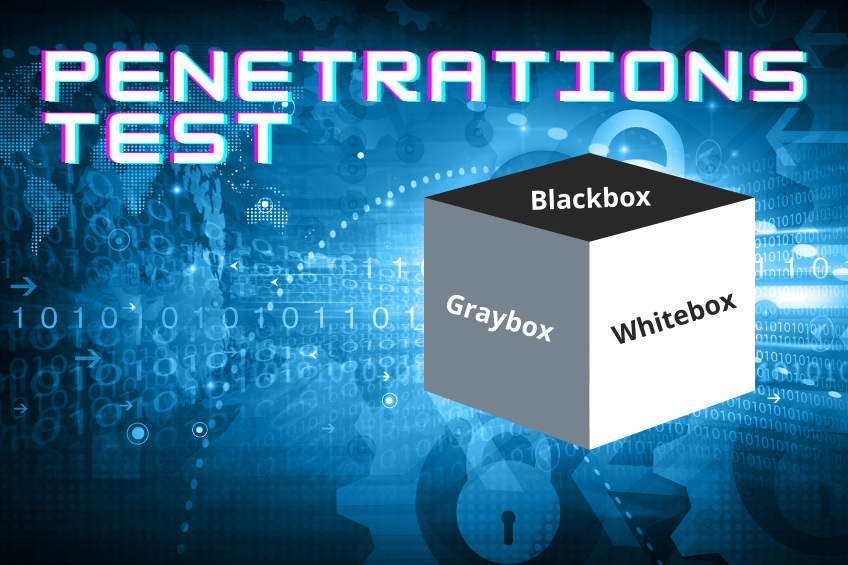

Vor der Durchführung eines Penetrationstests stellt sich die Frage wie der Pentest durchgeführt werden soll. Hierbei unterscheiden Pentester die folgenden Ansätze:

- Blackbox Test

- Whitebox Test

- Graybox Text

Welcher Test eignet sich am besten für einen Audit?

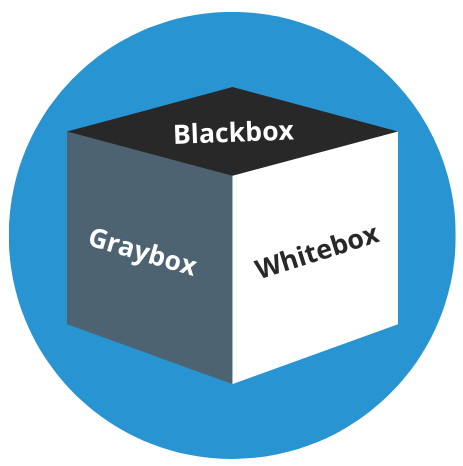

Blackbox bzw. Black-Box Test

Bei dieser Penetrationstest Methode erhält der Pentester keinerlei Informationen über die betriebenen Systeme, weder welche Firewall im Einsatz ist und auch nicht welche externen Dienste das Unternehmen nutzt. Daher muss der Pentester mehr Zeit für die Recherche aufwenden. Hierzu nutzen Pentester auch Hintergrundinformationen über das Unternehmen aus dem Darknet und spezieller Suchmaschinen wie Shodan.

Gerne nutzen Kunden diesen Testansatz, um zu erheben welche Information reale Hacker über das Unternehmen in Erfahrung bringen können. Aus Haftungsgründen muss der Kunde aber immer die tatsächlichen IP-Adressen seiner Infrastruktur bekannt geben, und das Audit-Unternehmen mit einer Autorisierungserklärung für den Pentest-Angriff berechtigen.

Die Vorteile:

Nachteile und der Kostenfaktor:

Whitebox oder White-Box Test

Beim Whitebox-Test gibt es einen intensiven Informationsaustausch zwischen dem Betreiber und dem Pentester über die genutzte IT-Infrastruktur, die Sicherheitsinfrastruktur, die IT-Dienste und Authentisierungsmethoden. Oft werden im Vorfeld Schutzmaßnahmen wie IPS der Firewall deaktiviert, um den Security-Scan effizient laufen zu lassen. Zum Testen von Web-Anwendungen erhält der Pentester oft auch unterschiedliche aktive Benutzerkennungen, um innerhalb einer Web-Anwendung z.B. die OWASP Top 10 Angriffe durchzuführen. Oft erhält der Pentester auch Einblick in Source-Code oder interne Konfigurationen.

Dieser Testansatz ist sehr effizient! Der Pentester tauscht sich aktiv mit dem Kunden aus und testet die IT-Dienste und Anwendungen sehr tief aus ausführlich. Die Ergebnisse können bis hin zu Empfehlungen für die Softwareentwickler gehen, da auch Anmeldefunktionen, Authentisierung und dahinterliegende Algorithmen besprochen werden. Durch den Informationsaustausch über die Infrastruktur kann der Pentester strukturelle Empfehlungen zum Netzwerkaufbau und der Sicherheitsinfrastruktur geben, was bei einem Blackbox-Test oft nicht möglich ist.

Viele Vorteile:

Auch Nachteile:

Graybox / Gray-Box Test

In dieser Mischform zwischen White-Box und Black-Box Test wird teilweises Wissen zu internen Infrastrukturen ausgetauscht. Dies umfasst zumindest die Relevanz der veröffentlichten Dienste.

Die Vorteile liegen auf der Hand:

Die Nachteile:

Was kostet ein Pentest?

Die Kosten eines Penetrationstests ergeben sich auch dem Zeitaufwand für die folgenden Leistungen:

- Die Vorbereitungszeit und Absprachen mit dem Kunden

- Die Einrichtung des Security Scanners und der automatisierten Scan-Tools

- Die Zeit für die manuellen Eindringversuche in die Kundensysteme durch den Pentester

- Die Berichtserstellung und Abstimmung des Berichtentwurfes

- Die Abschlusspräsentation

Kleine Pentest Projekte können durch den hohen Automatisierungsgrad der Phase 2 bereits mit einem Aufwand von 2–3 Tagen angeboten werden. Bei Blackbox Tests kommen zusätzliche Stunden oder Tage für die Recherche hinzu. Die Durchlaufzeit beträgt in der Regel rd. 1 Woche.

Bei mittelgroßen Projekten oder anspruchsvolleren IT-Diensten sollte man 5–7 Tage oder auch mehr in den Pentest investieren. Der Security Scan umfasst unter anderem eine extern erstellte Dienste-Inventur und kann bei einer Vielzahl an IP-Adressen auch viele Tage hindurch laufen. In dieser Zeit überwacht der Pentester den Scanner, aber es fällt in der Regel keine Arbeitszeit an. Die Arbeitszeit fokussiert sich ausschließlich auf die Phase 1, 3, 4 und 5.

Große Pentest-Projekte mit einer Vielzahl an IP-Adressen oder der Test von sehr anspruchsvollen Web-Applikationen kann auch 10+ Tage in Anspruch nehmen. Wenn Sie zu wenige Tage für den Pentest ansetzen oder investieren besteht das Risiko, dass der Pentester relevante Schwachstellen nicht in der gegebenen Zeit identifizieren kann und der Test dadurch unvollständig wird. Bei großen Pentests kann die Durchlaufzeit auch 3–4 Wochen betragen.