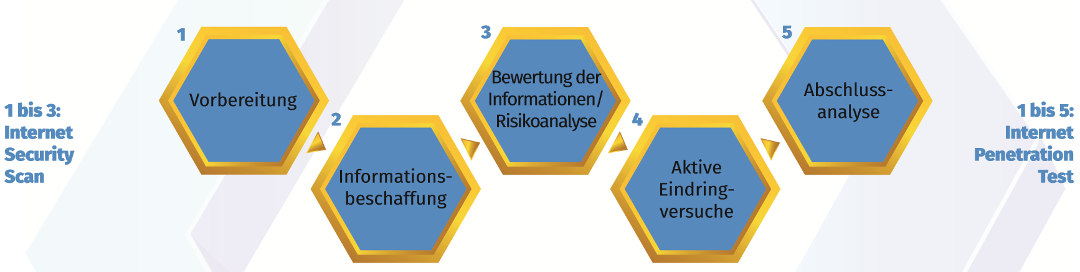

PENETRATION TEST / PENTEST oder INTERNET SECURITY SCAN?

Ein Internet Security Scan bzw. Internet Penetration Test (kurz PenTest) sollte regelmäßig durchgeführt werden, um Schwachstellen und potenzielle Risiken zeitgerecht zu erkennen und beheben zu können und somit die Gefahr einer erfolgreichen Hackerattacke zu minimieren.

Die Tests werden in den Varianten Blackbox und als Whitebox angeboten. Blackbox bedeutet, dass keine über die zu prüfenden IP-Adressen bzw. Domains hinausgehenden Informationen zur Verfügung gestellt werden. Bei Whitebox werden hingegen vor Beginn der Prüfung entsprechende Informationen über die relevante Infrastruktur zur Verfügung gestellt und es findet eine laufende Abstimmung mit dem Auftraggeber statt. Hierdurch erhöht sich die Effizienz der eingesetzten Mittel und der Detaillierungsgrad der Ergebnisse.

BSI standardisierter PenTest

Die Prüfung wird auf Basis des Durchführungskonzeptes für Penetration Tests des Bundesamtes für Sicherheit in der Informationstechnik (BSI) durchgeführt. Dies gewährleistet eine strukturierte und methodische Vorgangsweise mit nachvollziehbaren Ergebnissen.

Phase 1: Vorbereitung

Definition der zu prüfenden IP-Adressbereiche bzw. Internetdomains und der organisatorischen Rahmenbedingungen sowie die Wahl des Prüfungsansatzes (White- oder Blackbox).

Phase 2: Informationsbeschaffung

Beschaffung aller öffentlich verfügbaren Informationen über die zu prüfende Infrastruktur, wobei bei einem Whitebox-Test zusätzlich die vom Auftraggeber bereit gestellten Informationen berücksichtigt werden. Internet Security Scan und Web Application Security Scan der autorisierten IP-Adressen und Websites.

Phase 3: Bewertung der Informationen / Risikoanalyse

Analyse und Bewertung der ermittelten Schwachstellen und Risiken. Identifikation der Systeme und Anwendungen, bei denen potenzielle Angriffspunkte festgestellt wurden (als Vorgabe für Phase 4).

Die Ergebnisse der Phase 3 werden in Form eines technischen Berichts dokumentiert und an den Auftraggeber übermittelt (nicht bei Blackbox).

Phase 4: Aktive Eindringversuche

Auf Basis des technischen Berichts von Phase 3 wird gezielt versucht, die potenziellen Schwachstellen auszunützen (Penetration Test), um unautorisierten Zugriff auf Daten bzw. Systeme zu erhalten.

Phase 5: Abschlussanalyse

Im Rahmen der Abschlussanalyse werden die Ergebnisse der Prüfungsdurchführung hinsichtlich möglicher Risiken (gering, mittel, hoch) bewertet und konkrete Empfehlungen ausgearbeitet, um diese zu vermindern.

Die Ergebnisse des PenTest oder Internet Security Scans werden in Form eines Prüfberichts, der aus einem Management Summary und aus einer detaillierten technischen Beschreibung besteht, dokumentiert.

Genießen Sie die Gewissheit, dass Sie für die eigene IT-Sicherheit aktiv wichtige Schritte gesetzt haben!

DATENBLATT

IHRE VORTEILE

-

Erkennen sie Schwachstellen in Ihrer IT, bevor diese augenutzt werden.

-

Optimale Kombination aus automatisierten Tests und manuelle Eindringversuche unserer IT-Sicherheits Spezialisten.

-

Risikobewertung der gefundenen Schwachstellen

-

Der Abschussbericht beinhaltet einen Management Report und detaillierte Beschreibungen der identifzierten Schwachstellen sowie passende Handlungsempfehlungen.

Sie wollen mehr wissen?